Sicherheit für das IoT:Was kann das industrielle IoT aus dem jüngsten DDoS-Angriff lernen?

Der Mirai DDoS-Angriff (Distributed Denial of Service) am vergangenen Freitag hat eine grundlegende Schwäche aktueller IoT-Implementierungen aufgezeigt und die absolute Notwendigkeit neuer Sicherheitsmodelle aufgezeigt. Der DDoS-Angriff richtete sich gegen Consumer-IoT-Geräte, aber es gibt viele Parallelen zwischen Consumer-IoT und Industrie. An diesem Angriff waren Zehntausende von IP-Adressen[i] beteiligt, eine riesige und beispiellose Anzahl von Geräten. Leider scheint es ziemlich einfach zu sein, zumal der Quellcode für das Mirai-Botnet leicht zugänglich ist. Das wichtigste Werkzeug zum Hacken in eine Reihe von Consumer-IoT-Geräten (internetfähige Kameras, DVRs usw.) war eine Reihe von standardmäßigen, vom Hersteller festgelegten Passwörtern. [ii] Wie viele sind auf betriebsbereiten Industriegeräten auf Standardpasswörter gestoßen? Oder vielleicht wäre es besser zu fragen, wie viele schon einmal auf ein geändertes Passwort gestoßen sind? Letzteres wäre wahrscheinlich einfacher zu zählen.

Der Mirai DDoS-Angriff (Distributed Denial of Service) am vergangenen Freitag hat eine grundlegende Schwäche aktueller IoT-Implementierungen aufgezeigt und die absolute Notwendigkeit neuer Sicherheitsmodelle aufgezeigt. Der DDoS-Angriff richtete sich gegen Consumer-IoT-Geräte, aber es gibt viele Parallelen zwischen Consumer-IoT und Industrie. An diesem Angriff waren Zehntausende von IP-Adressen[i] beteiligt, eine riesige und beispiellose Anzahl von Geräten. Leider scheint es ziemlich einfach zu sein, zumal der Quellcode für das Mirai-Botnet leicht zugänglich ist. Das wichtigste Werkzeug zum Hacken in eine Reihe von Consumer-IoT-Geräten (internetfähige Kameras, DVRs usw.) war eine Reihe von standardmäßigen, vom Hersteller festgelegten Passwörtern. [ii] Wie viele sind auf betriebsbereiten Industriegeräten auf Standardpasswörter gestoßen? Oder vielleicht wäre es besser zu fragen, wie viele schon einmal auf ein geändertes Passwort gestoßen sind? Letzteres wäre wahrscheinlich einfacher zu zählen.

Es ist leicht zu denken, dass dieser spezielle Angriff in einem industriellen Netzwerk möglicherweise nicht dieselbe Form hat. Es gibt eine Vielzahl von Unterschieden im Netzwerkdesign, den verwendeten Gerätetypen, der Netzwerkverwaltung und der Zugriffskontrolle. Die bei diesem Angriff verwendete Strategie ist jedoch für industrielle Anwendungen sehr relevant. Ausnutzen eines oder mehrerer kompromittierter Geräte, die nicht das Hauptziel sind, um ein anderes Gerät oder das gesamte Netzwerk auszuschalten - wir müssen eine Abwehr dieser Art von Angriff planen.

Dieser Angriff weist einige wichtige Merkmale auf, insbesondere in Bezug auf die Geräte, von denen aus er gestartet wurde:

-

Die Geräte werden an entfernten und schwer zu verwaltenden Standorten bereitgestellt. Software-Updates sind, wenn überhaupt, sporadisch.

-

Die Geräte laufen ohne direkte Wartung oder Bedienereingriff. 'Administratoren', falls überhaupt beteiligt, einfach einstellen und vergessen.

-

Geräte haben Zugriff auf ein breiteres Netzwerk und teilen Daten im Netzwerk.

-

Das Gerät kann leicht kompromittiert werden.

-

Die Daten im Netzwerk beruhen auf einem gewissen Grad an Netzwerk- oder Transportsicherheit und sind nicht von Natur aus sicher.

-

Die kompromittierten Geräte waren nicht das Endziel, sondern Werkzeuge, um ein anderes Ziel zu erreichen. Dies bedeutet, dass die Gerätehersteller wenig Anreiz haben, Geld für die Entwicklung sicherer Systeme auszugeben.

Klingt das nach einem industriellen Netzwerk, mit dem Sie zusammengearbeitet haben? Bei mir tut es das.

Obwohl wir gerne denken, dass industrielle Geräte und Netzwerke eine bessere Sicherheit bieten, ist dies leider nicht der Fall. Als Beweis müssen wir uns nur den Angriff auf die SCADA-Systeme zur Stromverteilung in der Ukraine von 2015 ansehen. Industrielle Netzwerke haben sich zu ihrer Sicherheit hauptsächlich auf Anonymität und Isolation von öffentlichen Netzwerken verlassen. Da jedoch immer mehr Geräte in industriellen Anwendungen eingesetzt werden und mehr private Netzwerke mit dem Internet verbunden sind, reicht dies nicht mehr annähernd aus. Der Zugriff auf diese Netzwerke ist nicht immer ein direkter Angriff, sondern kann von einer physischen Verletzung (z. Ganz zu schweigen von unbeabsichtigt kompromittierten Netzwerken aufgrund schlecht entwickelter Software. IoT-System sollte unter der Annahme entworfen werden, dass es im Netzwerk schlechte Akteure geben wird, die wir nicht fernhalten können. Die verwendeten Technologien und Standards müssen so gestaltet sein, dass potenziell nachteilige Auswirkungen dieser Akteure abgemildert werden. Was ist also die Lösung?

Obwohl wir gerne denken, dass industrielle Geräte und Netzwerke eine bessere Sicherheit bieten, ist dies leider nicht der Fall. Als Beweis müssen wir uns nur den Angriff auf die SCADA-Systeme zur Stromverteilung in der Ukraine von 2015 ansehen. Industrielle Netzwerke haben sich zu ihrer Sicherheit hauptsächlich auf Anonymität und Isolation von öffentlichen Netzwerken verlassen. Da jedoch immer mehr Geräte in industriellen Anwendungen eingesetzt werden und mehr private Netzwerke mit dem Internet verbunden sind, reicht dies nicht mehr annähernd aus. Der Zugriff auf diese Netzwerke ist nicht immer ein direkter Angriff, sondern kann von einer physischen Verletzung (z. Ganz zu schweigen von unbeabsichtigt kompromittierten Netzwerken aufgrund schlecht entwickelter Software. IoT-System sollte unter der Annahme entworfen werden, dass es im Netzwerk schlechte Akteure geben wird, die wir nicht fernhalten können. Die verwendeten Technologien und Standards müssen so gestaltet sein, dass potenziell nachteilige Auswirkungen dieser Akteure abgemildert werden. Was ist also die Lösung?

Die erste Anforderung besteht darin, die Geräte selbst zu sichern; Die Industrie muss Systeme zum Signieren und Sichern von allem, von den Hardwarechips bis hin zu den Betriebssystemen, Bibliotheken und Anwendungen, die zur Ausführung berechtigt sind, verbessern und entwickeln. Dies ist grundlegend. Bottom-up-Sicherheit muss für diese Netzwerke die Norm sein. Vertrauenskette, sicheres Booten und sichere Betriebssysteme mit vertrauenswürdiger, signierter Software müssen für den Betrieb in industriellen Netzwerken erforderlich sein.

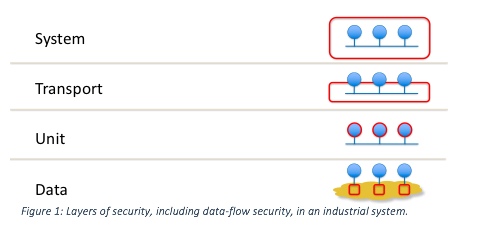

Wir können jedoch nicht davon ausgehen, dass alle Geräte in einem Netzwerk sicher sind und müssen den Betrieb planen, wenn Geräte oder Anwendungen kompromittiert werden. Daten sind für den Betrieb eines industriellen Netzwerks von entscheidender Bedeutung und Sicherheit sollte eine grundlegende Qualität aller Daten sein.

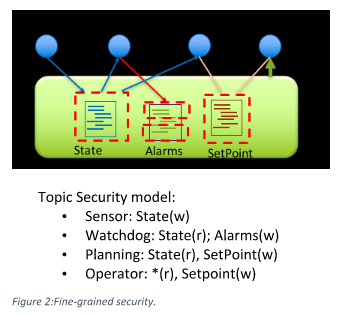

Gibt es einen Standard, der Sicherheit in die Infrastruktur integriert, einfach zu implementieren und dennoch sehr robust ist? Ja, der OMG Secure DDS-Standard und RTI Connext® DDS Secure sind eine solche Lösung. RTI Connext DDS basiert auf dem OMG Secure DDS-Standard und umfasst Funktionen wie:

- Erkennungsauthentifizierung

- Datenzentrierte Zugriffskontrolle

- Kryptografie

- Tagging und Protokollierung

- Nichtabstreitbarkeit

- Sicheres Multicast

Darüber hinaus ist es transportagnostisch und mit einer Plug-in-Architektur ausgestattet. Dies bedeutet, dass die Sicherheit von Daten und Kommunikation unabhängig vom verwendeten Netzwerktransport ist und die Standard-Sicherheitsbibliotheken (durch Standard-APIs) ersetzt werden können, um den Sicherheitsanforderungen der Anwendung gerecht zu werden.

Es gibt wesentliche Unterschiede zwischen dem Secure DDS-Ansatz und anderen Netzwerksicherheitslösungen. Mit DDS:

- Sicherheit ist Teil der Infrastruktur und in den Quality of Service-Metriken enthalten.

- Es ermöglicht eine feingranulare Zugriffskontrolle der Daten, was wir Datenflusssicherheit nennen, auf Datenthemenebene.

- Es ermöglicht eine Kombination von Sicherheitsfunktionen, die Verschlüsselung, Authentifizierung und Zugriffskontrolle umfassen können, sodass die Sicherheit genau auf die Anforderungen des Datenthemas abgestimmt werden kann.

- All dies geschieht durch die Konfiguration, sodass der Anwendungsprogrammierer die Sicherheitsimplementierung nicht verstehen oder verwalten muss, sondern kann vom Systemarchitekten gehandhabt werden.

Secure DDS ist ein grundlegend anderer Sicherheitsansatz, der Sicherheit von Anfang an in die Infrastruktur integriert. Dies hat viele positive Vorteile in Bezug auf Benutzerfreundlichkeit, Leistung und Robustheit der Sicherheitsarchitektur. Aber verlassen Sie sich nicht auf unser Wort, fragen Sie unsere Kunden, die DDS Secure für einige der kritischsten Netzwerkanwendungen verwenden.

Die Tools sind vorhanden, wir müssen sie nur verwenden und einen Weg planen, um in dieses neue sichere Paradigma zu migrieren. Sie können hier mehr über RTI Connext DDS Secure erfahren. Bitte kontaktieren Sie mich, wenn Sie mehr über die Lösungen von RTI zur Sicherung des IIoT erfahren möchten.

[i] http://www.techrepublic.com/article/dyn-ddos-attack-5-takeaways-on-what-we-know-and-why-it-matters/

[ii] http://www.computerworld.com/article/3134746/security/fridays-iot-based-ddos-attack-has-security-experts-worried.html

Internet der Dinge-Technologie

- Auspacken des IoT, eine Serie:Die Sicherheitsherausforderung und was Sie dagegen tun können

- Der Weg zur industriellen IoT-Sicherheit

- Die Suche nach einem universellen IoT-Sicherheitsstandard

- Bekämpfung von Sicherheitslücken des industriellen IoT

- Sicherung des IoT gegen Cyberangriffe

- Aussichten für die Entwicklung des industriellen IoT

- Das IoT verbinden – Die Schmalband-Chance

- Was kann 5G für das vernetzte Auto leisten?

- Wir legen den Grundstein für das IoT im Unternehmen

- IoT-Sicherheit:Was wir aus aktuellen Bedrohungen lernen können