Sichern Sie Ihr IIoT-System mit der Kryptographie-Bibliothek IHRER Wahl!

Sie haben vielleicht schon etwas über die OMG gelesen DDS-Sicherheitsspezifikation, die den bestehenden DDS-Standard um eine Sicherheitsarchitektur und ein Sicherheitsmodell erweitert. Version 1.0 dieser Spezifikation steht kurz vor der Fertigstellung durch die OMG. Dies bedeutet, dass ein datenzentriertes Sicherheitsmodell jetzt nativ in den DDS-Standard integriert wird – den einzigen offenen Kommunikationsstandard, der die Flexibilität, Zuverlässigkeit und Geschwindigkeit bietet, die für die Erstellung komplexer Echtzeitanwendungen, einschließlich vieler Arten von industriellem IoT, erforderlich sind Systeme.

Eines der bemerkenswerten Features der DDS-Sicherheitsspezifikation ist das Konzept einer Service Plugin Interface (SPI)-Architektur. Der Mechanismus der SPIs ermöglicht es Benutzern, das Verhalten und die Technologien, die die DDS-Implementierung für die Informationssicherung verwendet, anzupassen, ohne den Anwendungscode zu ändern.

Dieser Blogbeitrag erläutert kurz die SPI-Architektur und zeigt eine einfache Möglichkeit, die integrierten Sicherheits-Plugins von RTI Connext DDS Secure zu nutzen, damit sie ausgewählte kryptografische Aktionen mit der Kryptografiebibliothek von . ausführen deine Wahl.

DDS Secure Service Plugin Interfaces (SPIs)

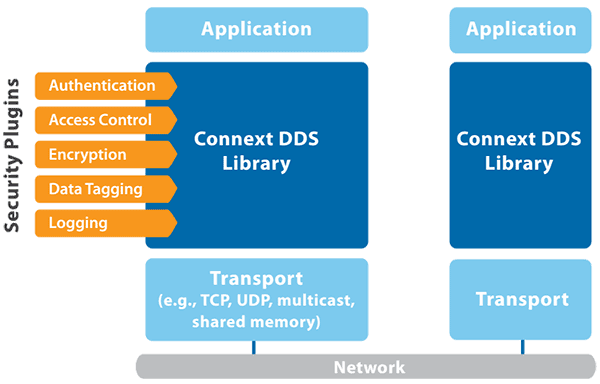

Die DDS-Sicherheitsspezifikation führt keine Änderungen in der Art und Weise ein, wie Anwendungen mit der DDS-Infrastruktur interagieren. Stattdessen werden fünf verschiedene Plugin-Komponenten definiert, die bei Bedarf von der Infrastruktur genutzt werden. Jede dieser Komponenten bietet einen bestimmten Aspekt der Information Assurance-Funktionalität und verfügt über eine standardisierte Schnittstelle, wie in der DDS-Sicherheitsspezifikation definiert. Darauf bezieht sich der Name Service Plugin Interfaces (SPIs). Die Plugin-Architektur ist im Bild unten dargestellt.

Wie Sie sehen können, gibt es fünf SPIs, die gemeinsam Informationssicherung für DDS-Systeme bereitstellen. Ihre Namen und Zwecke sind wie folgt:

Die SPI-Architektur gibt Ihnen viel Freiheit bei der Anpassung der Informationssicherungsaspekte Ihres sicheren DDS-Systems. Alle in der obigen Aufzählungsliste erwähnten Aspekte können durch die Verwendung Ihrer eigenen Implementierung der SPIs modifiziert oder neu implementiert werden. Was man nicht ändern kann, ist der Mechanismus wann die DDS-Implementierung ruft tatsächlich die Methoden der SPIs auf – sie werden nur bei Bedarf aufgerufen. Das ist eigentlich gut so, denn es bedeutet, dass sich die Middleware weiterhin so verhält, wie es in der Spezifikation vorgeschrieben ist und Sie sich keine Sorgen machen müssen, das zu brechen.

Zusätzlich zu den Schnittstellen der SPIs bietet die DDS-Sicherheitsspezifikation auch eine Funktionsbeschreibung der sogenannten eingebauten Plugins, die in Kapitel 9 dieses Dokuments ausführlich beschrieben werden. Ihr Hauptzweck besteht darin, eine sofort einsatzbereite Interoperabilität zwischen verschiedenen Implementierungen von DDS Security bereitzustellen. Bei RTI Connext Secure DDS sind die integrierten Plugins auch ein hervorragender Ausgangspunkt für die Anpassung.

Anpassen der integrierten RTI Connext DDS Secure-Plugins

Die mit Connext DDS Secure gelieferten integrierten Sicherheits-Plugin-Binärdateien können sofort verwendet werden, um Ihr DDS-System mit Informationssicherung zu erstellen. Alles, was Sie tun müssen, ist, die PropertyQosPolicy Ihres DomainParticipant richtig zu konfigurieren, wie in der Spezifikation erläutert, um auf die gewünschten Sicherheitsartefakte wie unter anderem Zugriffskontroll- und Governance-Konfigurationsdateien sowie Identitätszertifikate zu verweisen.

Für diejenigen, die das Verhalten der Plugins ändern möchten, wird auch ein Satz baubarer Quellcodedateien bereitgestellt. Für viele Situationen bieten die Connext DDS Secure-Plugins jedoch eine viel einfachere Option. Geben Sie die OpenSSL EVP-API ein...

Austausch von kryptografischen Algorithmus-Implementierungen

Der Quellcode des integrierten Connext DDS Secure-Plugins verwendet die kryptografische Bibliothek von OpenSSL -- nicht für ihre SSL- oder TLS-Funktionalität, sondern für ihre kryptografischen Funktionsimplementierungen und eine Reihe von Hilfsklassen, die mit diesen verwendet werden. Wenn Sie mit der OpenSSL-Programmierung vertraut sind, wissen Sie, dass es sich empfiehlt, die sogenannte EVP-Schnittstelle zu nutzen. (Falls Sie sich fragen, wie ich es getan habe:EVP steht für EnVeloPe.) Die Connext DDS Secure-Plugins rufen eine Teilmenge ihrer Funktionen auf, nämlich diejenigen, die sich auf die Elemente in der folgenden Tabelle beziehen:

Funktionalität Für integrierte DDS-Sicherheits-Plugins angegebene Algorithmen Symmetrische Verschlüsselung und EntschlüsselungAES im Galois Counter Mode (GCM) für 128-Bit- oder 256-Bit-SchlüsselgrößenSignieren und Verifizieren von RSA-PSS- oder ECDSA-Signaturalgorithmen mit SHA-256 als Hash-FunktionSchlüsselaustauschDiffie-Hellman mit modularer Arithmetik (DH) oder elliptischen Kurven ( ECDH), mit angegebenen ParameternMessage-AuthentifizierungscodesHMAC, mit SHA-256 als Hash-Funktion, und GMACSecure-Hash-FunktionenSHA-256ZufallszahlengenerierungBeliebigerkryptographisch-starker ZufallszahlengeneratorDie mitgelieferten Plugins Das Produkt verwendet die OpenSSL-Implementierungen dieser Funktionen, wie sie in der Standard-OpenSSL-EVP-Engine zu finden sind. Sie unterstützen jedoch auch das Einfügen Ihrer eigenen Engine. Ihre OpenSSL-Engine-Implementierung könnte andere Implementierungen dieser kryptografischen Funktionen aufrufen, beispielsweise durch die Nutzung der kryptografischen Bibliothek Ihrer Wahl, möglicherweise weil Sie FIPS-kompatible Implementierungen verwenden müssen. Einige Bibliotheken unterstützen bereits eine EVP-Engine, in diesem Fall müssen Sie nur die Plugins konfigurieren. Andernfalls müssen Sie einen Shim-Layer schreiben, der die richtigen Funktionen aus Ihrer Bibliothek aufruft.

Ändern der eingebauten Plugins selbst

Es kann vorkommen, dass die im vorherigen Abschnitt beschriebenen Algorithmen und Mechanismen in den integrierten Plugins nicht den Anforderungen Ihres Projekts entsprechen. In diesem Fall müssen Sie den Code der eigentlichen Plugins ändern, den Code, der die EVP-Funktionen aufruft. Sie können beispielsweise kleine Änderungen vornehmen, wie die Auswahl anderer Algorithmen als die in der Spezifikation definierten, möglicherweise unter Verwendung anderer Schlüsselgrößen oder Algorithmusparameter. Als weiteres Beispiel können Sie bei Bedarf von dynamischer zu statischer Verlinkung wechseln.

Es ist möglich, über kleinere Änderungen hinauszugehen und beispielsweise einen völlig anderen Identitätsauthentifizierungsmechanismus einzuführen. Dieser Weg wird ziemlich schnell kompliziert und wir empfehlen dringend, uns zu kontaktieren, um Ihre Bedürfnisse und Pläne zu besprechen. Wir freuen uns darauf, mit Ihnen in Kontakt zu treten!

Internet der Dinge-Technologie

- DDS-Sicherheit auf die Hardware-Weise - SGX Teil 3:Gehärtete DDS-Dienste

- Wie Hacker die Cloud hacken; Erhöhen Sie die Sicherheit Ihrer Cloud mit AWS

- Bekämpfung der wachsenden Bedrohungslandschaft von ICS und IIoT

- Die Zukunft ist vernetzt und es liegt an uns, sie zu sichern

- Der Weg des IIoT beginnt mit der Remote-Telemetrie

- ICS-Sicherheit im Rampenlicht aufgrund der Spannungen mit dem Iran

- ICS-Sicherheit im Rampenlicht aufgrund der Spannungen mit dem Iran

- Ist Sicherheit die größte Bedrohung für das industrielle IoT?

- Möglichkeiten zur Verbesserung der Sicherheit Ihres Smart Home

- Wie verbessert das IIoT die Rentabilität eines Anlagenüberwachungssystems?