Community-gesteuerte Ressource verfolgt Sicherheitslücken im Hardwaredesign

Nie waren Computersysteme fortschrittlicher und komplexer als heute. Ebenso nimmt die Komplexität und Verbreitung moderner Cyberangriffe erstaunlich schnell zu. Auch Hacker ändern ihren Fokus. Während die Branche im Laufe der Jahre fleißig daran gearbeitet hat, die Softwareschicht zu härten, haben Hacker begonnen, ihren Fokus auf die Hardwareschicht zu verlagern.

Tatsächlich haben Industrie und akademische Forschung fortschrittliche Methoden demonstriert, die ständig verbessert werden, um Systeme durch Hardware zu infiltrieren – manchmal durch hybride Hardware-Software-Schwachstellen. Hacker haben einen großen Vorteil, indem sie verschiedene Erkenntnisse und Techniken nutzen, die im öffentlichen Bereich verfügbar sind.

Auf der anderen Seite scheinen die Chancen für die Hardware-Designer nicht günstig zu sein. Der Branche fehlt es an der gleichen gemeinsamen Taxonomie und gemeinsamen Klassifizierung für Hardwareschwächen, die sich in den letzten zwei Jahrzehnten für Software bewährt hat. Infolgedessen werden Hardwaredesigner durch die Verfügbarkeit von gemeinsamem Wissen und Ressourcen behindert, während sie versuchen, die Widerstandsfähigkeit ihrer Produkte gegen relevante Angriffe zu verbessern.

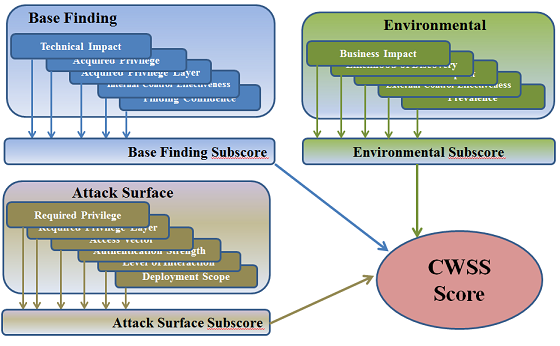

Common Weakness Scoring System (CWSS) (Quelle:Mitre)

Das von der Community entwickelte Common Weakness Enumeration (CWE)-System und das Common Vulnerabilities and Exposures (CVE)-System von Mitre dienen seit Jahren als führende Ressourcen zur Verfolgung von Softwareschwächen nach Kategorie und bekannten Schwachstelleninstanzen. Softwarearchitekten und -entwickler verwenden diese Tools, um sicherzustellen, dass sie keine Sicherheitsprobleme in ihre Softwareprodukte einbauen, während Forscher und Anbieter versuchen, neu entdeckte Schwachstellen zu erkennen und zu ergänzen, um eine ständig wachsende kollektive Referenz zum Aufspüren von Softwaresicherheitsproblemen aufzubauen.

Da Hacker ihre Hardware immer weiter verdoppeln, muss die Branche die gleichen umfangreichen Ressourcen für die Katalogisierung und Verfolgung von Hardware-Design-Schwächen entwickeln, um Praktikern dabei zu helfen, wichtige Sicherheitsfragen zu lösen, darunter:

- Wo sind die relevanten Hardware-Einstiegspunkte in meinem Design?

- Welche häufigen Schwächen müssen Designer genau beachten?

- Welche physikalischen Geräteeigenschaften werden am stärksten beeinflusst, wenn Temperatur, Spannung oder Strom außerhalb des Betriebsbereichs liegen? Wie würden sie von Hackern missbraucht, um die Sicherheitsrobustheit meines Designs zu untergraben?

- Welche Konsequenzen hat ein erfolgreicher Angriff auf das Hardwaregerät, den darüber laufenden Software-Stack sowie das gesamte integrierte System?

- Was sind einige der jüngsten Beispiele für das Problem?

- Wie kann eine Schwachstelle frühzeitig im Produktentwicklungslebenszyklus von Validierungsteams erkannt werden, um die Behebungskosten zu minimieren?

- Welche Möglichkeiten zur Schadensbegrenzung gibt es? Welche Kompromisse bestehen zwischen Kosten und Effektivität?

Die Branche benötigt einen standardisierten, offenen Zugang zu dieser Ebene von Einblicken in gängige Hardware-Sicherheitsprobleme. Wir brauchen eine gemeinsame Sprache, die von Forschern und Anbietern verwendet werden kann, um wichtige Erkenntnisse und bewährte Verfahren effektiv miteinander auszutauschen.

Die gute Nachricht ist, dass wir dem Heiligen Gral nun einen Schritt näher gekommen sind. Seit letztem Sommer arbeiten Intel und Mitre zusammen und arbeiten unermüdlich daran, das mit Spannung erwartete Framework einzuführen. Im Februar 2020 kündigte Mitre die Veröffentlichung der CWE-Version 4.0 an, die das bestehende softwareorientierte Angebot um das Hardware-Pendant erweitert. Laut der ersten Ankündigung von Mitre soll dieses Update „Hardware-Designern helfen, potenzielle Fehler, die in bestimmten Bereichen ihres IP-Designs gemacht werden können, besser zu verstehen, sowie Lehrkräften dabei helfen, zukünftige Fachkräfte über die Arten von Fehlern zu unterrichten, die wird häufig im Hardware-Design hergestellt.“

Die neue Hardware-Designansicht von CWE umfasst bereits 30 Hardware-Probleme, die von Hardware-Designern oft übersehen werden. Diese Probleme sind in übergeordnete Kategorien eingeteilt, wie z. B. Herstellungs- und Lebenszyklusmanagement-Probleme, Sicherheitsflussprobleme, Rechtetrennung und Zugriffssteuerungsprobleme, allgemeine Schaltungs- und Logikdesign-Probleme, Kern- und Rechenprobleme, Arbeitsspeicher- und Speicherprobleme, Sicherheitsgrundlagen und Kryptographie Probleme und vieles mehr.

Diese jüngste Entwicklung ist ein wichtiger Schritt in die richtige Richtung, aber es gibt noch viel zu tun. Es wird erwartet, dass sich die Sammlung im Laufe der Zeit weiterentwickelt, da Community-Beiträge mehr Einträge und Beispiele enthalten. Die Forschungsgemeinschaft sowie Parteien aus der breiteren Industrie, der akademischen Welt und der Regierung müssen zusammenkommen, um sich zu beteiligen und zum weiteren Ausbau dieser standardisierten, kumulativen Hardware-CWE beizutragen. Und es gibt eine Menge Motivation, dies zu tun, mit so vielen weitreichenden Vorteilen, die sich aus diesen Bemühungen ergeben könnten.

Ein robustes Hardware-CWE ermöglicht es Architekten, effektive Abwehrmaßnahmen in ihren Produkten zu erlernen und einzusetzen, um Angriffe von Hackern von verschiedenen Einstiegspunkten aus zu verhindern. Designer halten sich über die bewährten Methoden von Secure-by-Design auf dem Laufenden und vermeiden gängige Fallstricke bei der Hardwaresicherheit bei der Entwicklung neuer Produkte. Verifikationsingenieure sind mit den verschiedenen Arten von Hardwareschwächen viel besser vertraut und können daher Schwachstellen während des gesamten Entwicklungsprozesses effektiver beseitigen. Sicherheitsforscher werden besser gerüstet sein, um systemische Hardware-Sicherheitsprobleme zu lokalisieren und zu beheben und Fehlerbehebungen zu entwickeln, die das Risiko beseitigen und Angreifer bremsen. Forscher, die auf diesem Gebiet Fuß fassen möchten, können von den Ressourcen und der gemeinsamen Taxonomie profitieren, um zu lernen, zusammenzuarbeiten und Erkenntnisse auszutauschen. Die Hardwareindustrie kann sicherlich von einer vielfältigeren Gemeinschaft profitieren, die sich mit klugen Köpfen aus anderen Forschungsbereichen zusammenschließt, um den aktuellen Stand der Technik an die nächste Grenze zu bringen. Dies sind nur einige der vielen Vorteile, die wir sehen werden, wenn die Branche ein offenes, kumulatives Hardware-CWE-Framework erstellt.

Viel zu lange waren viele der Meinung, dass das Identifizieren und Kategorisieren von Hardwareschwächen, Grundursachen und Minderungsstrategien ein endloser harter Kampf war. Da Hardware weiterhin ein wichtiges Ziel für Hacker ist, müssen wir mit der gleichen Dringlichkeit und dem gleichen Umfang wie bei Softwarebedrohungen in die Forschung, Tools und Ressourcen investieren, die erforderlich sind, um Hardwareschwächen richtig zu katalogisieren und zu bewerten. Das neue CWE 4.0 ist ein fantastischer erster Schritt, auf den die Branche aufbauen und auf dem sie aufbauen kann – sie ermöglicht es Praktikern, dieselbe Sprache zu sprechen, während sie die Sicherheitsrobustheit von Hardwareprodukten, auf die sich Menschen auf der ganzen Welt täglich verlassen, weiter verbessern.

>> Dieser Artikel wurde ursprünglich veröffentlicht am unsere Schwesterseite EE Times.

Eingebettet

- So vermeiden Sie kostspielige Überraschungen beim Design von vernetzter Hardware

- Was ist eine Steuereinheit:Komponenten und ihr Design

- Mouser-Lieferung Infineon OPTIGA Trust X Hardware-Sicherheitslösung

- Gitter:MachX03D FPGA verbessert die Sicherheit mit Hardware-Root-of-Trust-Funktionen

- Sicherheit im industriellen IoT baut auf Hardware auf

- Trust Platform bietet sofort einsatzbereite hardwarebasierte Sicherheit

- Bluetooth-MCU verbessert die IoT-Sicherheit

- Hardwarebeschleuniger bedienen KI-Anwendungen

- Wir haben die Ressource „So gestalten Sie benutzerdefinierte Gehäuse für Motherboards“ aktualisiert

- Neues Transistordesign tarnt wichtige Computerchip-Hardware zum Schutz vor Hackern