IoT-Sicherheit – Anatomie von IoT-Cyberangriffen

Anmerkung des Herausgebers:Die Sicherung des Internets der Dinge ist nicht nur für die Integrität von Datenströmen und Software innerhalb jeder IoT-Anwendung von entscheidender Bedeutung, sondern auch für die Integrität der mit diesen Anwendungen verbundenen Unternehmensressourcen. IoT-Sicherheit ist ein komplexes Problem, das einen systematischen Ansatz zum Verständnis möglicher Bedrohungen und entsprechender Abwehrmethoden erfordert.

Anmerkung des Herausgebers:Die Sicherung des Internets der Dinge ist nicht nur für die Integrität von Datenströmen und Software innerhalb jeder IoT-Anwendung von entscheidender Bedeutung, sondern auch für die Integrität der mit diesen Anwendungen verbundenen Unternehmensressourcen. IoT-Sicherheit ist ein komplexes Problem, das einen systematischen Ansatz zum Verständnis möglicher Bedrohungen und entsprechender Abwehrmethoden erfordert.

Angepasst an das Internet der Dinge für Architekten, von Perry Lea.

Kapitel 12. IoT-Sicherheit

Von Perry Lea

Anatomie von IoT-Cyberangriffen

Der Bereich Cybersicherheit ist ein breites und massives Thema, das den Rahmen dieses Kapitels sprengen würde. Es ist jedoch hilfreich, drei Arten von IoT-basierten Angriffen und Exploits zu verstehen. Da die Topologie des IoT aus Hardware, Netzwerken, Protokollen, Signalen, Cloud-Komponenten, Frameworks, Betriebssystemen und allem dazwischen besteht, werden wir nun drei Formen gängiger Angriffe detailliert beschreiben:

Mirai :Der schädlichste Denial-of-Service-Angriff in der Geschichte, der von unsicheren IoT-Geräten in abgelegenen Gebieten ausging.

Stuxnet :Eine nationalstaatliche Cyberwaffe, die auf industrielle SCADA-IoT-Geräte abzielt, um erhebliche und irreversible Schäden am iranischen Nuklearprogramm zu kontrollieren.

Kettenreaktion :Eine Forschungsmethode zur Nutzung von PAN-Area-Networks nur mit einer Glühbirne – kein Internet erforderlich.

Durch das Verständnis des Verhaltens dieser Bedrohungen kann der Architekt präventive Technologien und Prozesse ableiten, um sicherzustellen, dass ähnliche Ereignisse abgewehrt werden.

Mirai

Mirai ist der Name einer Malware, die im August 2016 Linux-IoT-Geräte infizierte. Der Angriff erfolgte in Form eines Botnets, das einen massiven DDOS-Sturm erzeugte. Zu den hochkarätigen Zielen gehörten Krebs on Security, ein beliebter Internet-Sicherheitsblog, Dyn, ein sehr beliebter und weit verbreiteter DNS-Anbieter für das Internet, und Lonestar Cell, ein großer Telekommunikationsanbieter in Liberia. Kleinere Ziele waren italienische politische Websites, Minecraft Server in Brasilien und russische Auktionsseiten. Das DDOS auf Dyn hatte sekundäre Auswirkungen auf andere extrem große Anbieter, die ihre Dienste nutzten, wie Sony Playstation-Server, Amazon, GitHub, Netflix, PayPal, Reddit und Twitter. Insgesamt wurden im Rahmen des Botnet-Kollektivs 600.000 IoT-Geräte infiziert.

Der Quellcode von Mirai wurde auf hackforums.net (einer Hacker-Blog-Site) veröffentlicht. Von der Quelle und durch Spuren und Protokolle haben Forscher aufgedeckt, wie der Mirai-Angriff funktioniert und sich entwickelt hat:

Nach Opfern suchen :Führen Sie einen schnellen asynchronen Scan mit TCP-SYN-Paketen durch, um zufällige IPv4-Adressen zu untersuchen. Es suchte speziell nach SSH/Telnet-TCP-Port 23 und Port 2323. Wenn der Scan und der Port erfolgreich verbunden waren, trat es in Phase zwei ein. Mirai fügte eine hartcodierte schwarze Liste von Adressen hinzu, die es zu vermeiden galt. Die schwarze Liste bestand aus 3,4 Millionen IP-Adressen und enthielt IP-Adressen der US Postal Services, Hewlett Packard, GE und des Verteidigungsministeriums. Mirai war in der Lage, mit etwa 250 Byte pro Sekunde zu scannen. Dies ist für ein Botnet relativ gering. Die Angriffe wie der SQL Slammer generierten Scans mit 1,5 Mbit/s, der Hauptgrund dafür ist, dass IoT-Geräte in der Regel viel stärker eingeschränkt sind als Desktop- und mobile Geräte.

Brute Force Telnet: An diesem Punkt versuchte Mirai, eine funktionsfähige Telnet-Sitzung mit einem Opfer aufzubauen, indem es 10 Benutzernamen- und Passwortpaare zufällig mit einem Wörterbuchangriff von 62 Paaren sendete. Wenn eine Anmeldung erfolgreich war, loggte Mirai den Host bei einem zentralen C2-Server ein. Spätere Varianten von Mirai entwickelten den Bot weiter, um RCE-Exploits auszuführen.

Infizieren: Ein Ladeprogramm wurde dann vom Server an das potenzielle Opfer gesendet. Es war dafür verantwortlich, das Betriebssystem zu identifizieren und gerätespezifische Malware zu installieren. Anschließend suchte es über Port 22 oder 23 nach anderen konkurrierenden Prozessen und tötete sie (zusammen mit anderer Malware, die bereits auf dem Gerät vorhanden sein könnte). Die Loader-Binärdatei wurde dann gelöscht und der Prozessname wurde verschleiert, um seine Anwesenheit zu verbergen. Die Malware befand sich nicht im persistenten Speicher und überlebte keinen Neustart. Der Bot blieb nun inaktiv, bis er einen Angriffsbefehl erhielt.

Bei den Zielgeräten handelte es sich um IoT-Geräte, darunter IP-Kameras, DVRs, Consumer-Router, VoIP-Telefone, Drucker und Set-Top-Boxen. Diese bestanden aus 32-Bit-ARM-, 32-Bit-MIPS- und 32-Bit-X86-Malware-Binärdateien, die für das gehackte IoT-Gerät spezifisch sind.

Der erste Scan erfolgte am 1. August 2016 von einer US-amerikanischen Webhosting-Site. Der Scan dauerte 120 Minuten, bis ein Host mit offenem Port und Passwort im Wörterbuch gefunden wurde. Nach einer weiteren Minute waren 834 weitere Geräte infiziert. Innerhalb von 20 Stunden wurden 64.500 Geräte infiziert. Mirai verdoppelt sich in 75 Minuten. Die meisten infizierten Geräte, die zu Botnets wurden, befanden sich in Brasilien (15,0%), Kolumbien (14,0%) und Vietnam (12,5%), obwohl die Ziele der DDOS-Angriffe in anderen Regionen lagen.

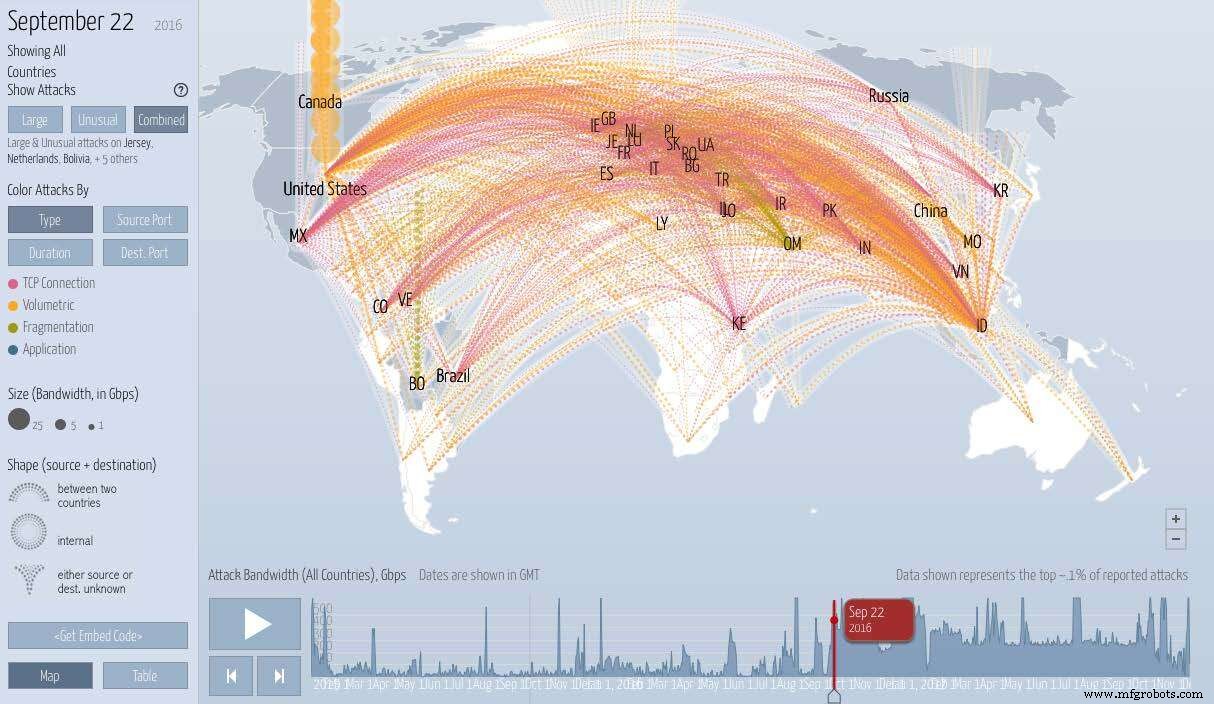

Der Schaden beschränkte sich auf DDOS-Angriffe. Die DDOS-Angriffe erfolgten in Form von SYN-Floods, GRE-IP-Netzwerk-Floods, STOMP-Floods und DNS-Floods. Innerhalb von fünf Monaten wurden 15.194 einzelne Angriffsbefehle von den C2-Servern ausgegeben und 5.042 Internetseiten getroffen. Am 21. September 2016 löste das Mirai-Botnet einen massiven DDOS-Angriff auf die Blog-Site Krebs on Security aus und generierte 623 Gbit/s an Datenverkehr. Das war der schlimmste DDOS-Angriff aller Zeiten. Das Folgende ist ein Echtzeit-Screenshot, der während des Mirai-Angriffs mit www.digitalattackmap.com aufgenommen wurde:eine Zusammenarbeit zwischen NETSCOUT Arbor und Google Jigsaw.

Klicken für größeres Bild

Ein Blick auf den Mirai-DDOS-Angriff auf die Krebs on Security-Website; mit freundlicher Genehmigung von www.digitalattackmap.com

Stuxnet

Stuxnet war die erste bekannte dokumentierte Cyberwaffe, die veröffentlicht wurde, um die Vermögenswerte einer anderen Nation dauerhaft zu beschädigen. In diesem Fall wurde ein Wurm freigesetzt, der SCADA-basierte Speicherprogrammierbare Steuerungen von Siemens beschädigte (SPS ) und nutzte ein Rootkit, um die Drehzahl von Motoren unter der direkten Kontrolle der SPS zu ändern. Die Entwickler haben alles getan, um sicherzustellen, dass das Virus nur Geräte mit Rotationsgeschwindigkeiten von Slave-Frequenzumrichtern angreift, die an Siemens S7-300-SPS angeschlossen sind, die mit 807 Hz und 1210 Hz rotieren, wie sie normalerweise für Pumpen und Gaszentrifugen für Uran verwendet werden Bereicherung.

Weiter mit Seite zwei dieses Artikels>>

Internet der Dinge-Technologie

- Der Weg zur industriellen IoT-Sicherheit

- Sicherung des IoT gegen Cyberangriffe

- Absicherung des IoT-Bedrohungsvektors

- IoT-Sicherheit – wer ist dafür verantwortlich?

- Alles läuft IoT

- IoT-Sicherheit – Ein Hindernis für die Bereitstellung?

- Cybersicherheit und das Internet der Dinge:Zukunftssichere IoT-Sicherheit

- Die zunehmende Akzeptanz von IoT-Geräten ist das größte Cybersicherheitsrisiko

- Sicherung des IoT durch Täuschung

- Was Sie über IoT und Cybersicherheit wissen müssen