Speicher spielt eine entscheidende Rolle für die Sicherheit

Sicherheitsfunktionen für den Speicher sind nicht neu, aber eine erhöhte Konnektivität, die durch den pandemiebedingten Anstieg der Remote-Arbeit noch verstärkt wird, bedeutet, dass der Schutz von Daten wichtiger und noch schwieriger wird. Die Sicherheitsherausforderungen werden durch neue Anwendungsfälle verstärkt, in denen Daten über die Kommunikationsinfrastruktur, einschließlich 5G, ausgetauscht werden.

Gleichzeitig wird das Speicherdesign durch die Aktivierung von Sicherheit komplexer.

Schon vor dem explodierenden Wachstum von Edge Computing, dem Internet der Dinge (IoT) und vernetzten Autos wucherten Sicherheitsfunktionen im Speicher. Elektrisch löschbarer programmierbarer Nur-Lese-Speicher (EEPROM) wird für Kreditkarten, SIM-Karten und schlüssellose Zugangssysteme bevorzugt, während das „S“ in SD-Karten für „sicher“ steht und Flash-basierte SSDs seit Jahren eine Verschlüsselung beinhalten.

Die Sicherheit wurde ständig in Speicher- und Netzwerkgeräte eingebettet, die über Computersysteme und Netzwerkumgebungen verteilt sind. Aber diese speicherbasierten Sicherheitsfunktionen müssen immer noch menschliche Fehler berücksichtigen. Informationssicherheitsexperten müssen mit den Folgen umgehen, wenn Benutzer gefälschte Anhänge öffnen oder ein Router falsch konfiguriert wird.

Ebenso werden die Vorteile sicherer Speicherfunktionen nur dann voll ausgeschöpft, wenn sie richtig konfiguriert sind und in einem System, das auch Software enthält, harmonieren.

Man könnte sagen, dass die dualen SoCs – Sicherheitszentralen und Systeme auf dem Chip – fusionieren.

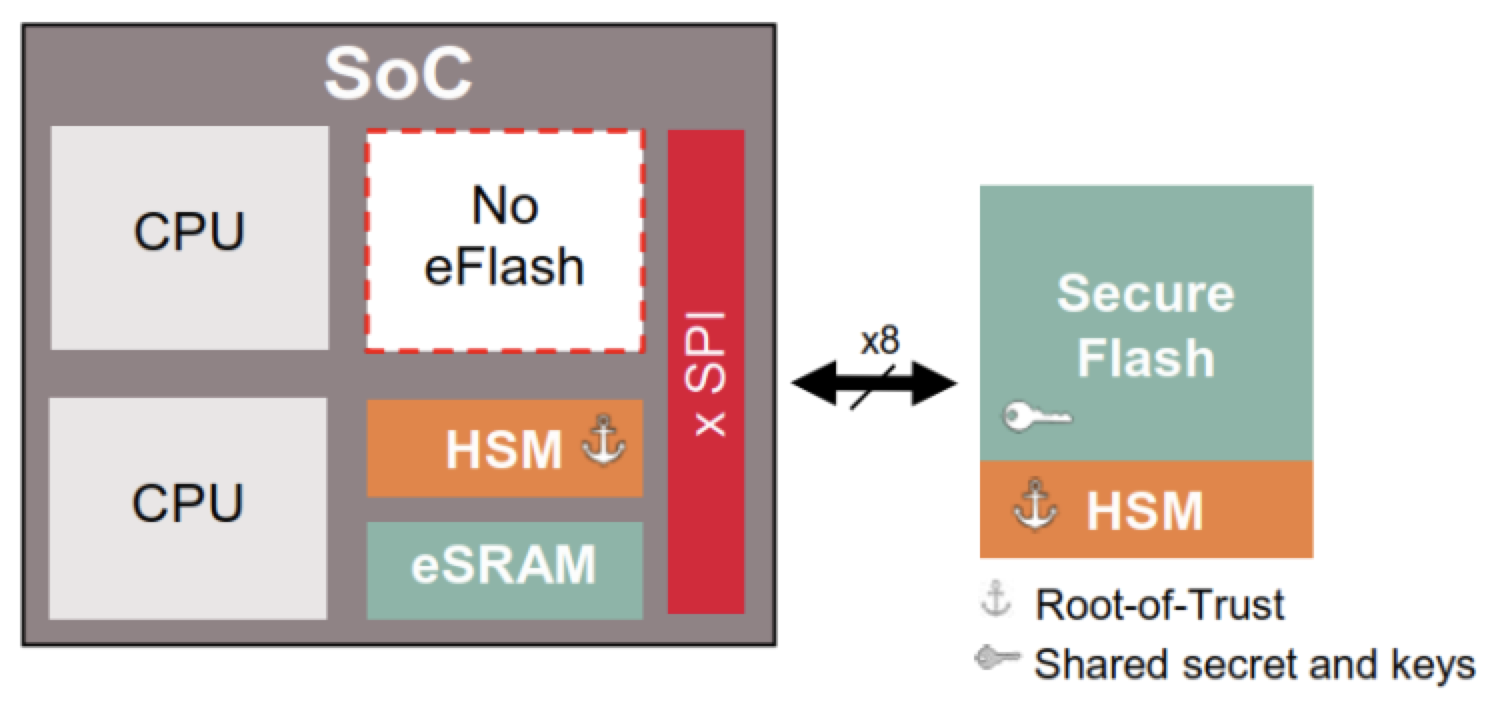

Der Semper Secure NOR-Flash von Infineon dient als Hardware-Root-of-Trust und führt gleichzeitig Diagnose und Datenkorrektur für die funktionale Sicherheit durch. (Quelle:Infineon)

Unternehmen wie Rambus bieten Produkte an, die darauf abzielen, jede Verbindung als Reaktion auf die erhöhten Anforderungen an die Bandbreite der Serverkonnektivität im Cloud- und Edge-Computing abzusichern. Inzwischen hat Infineon Technologies seinen Cypress Semiconductor Semper NOR-Flash-Speicher erweitert, um der Unvermeidlichkeit jedes verbundenen Systems Rechnung zu tragen – mit Hackern, die den Inhalt eines Flash-Geräts manipulieren.

Diese Manipulation könnte eine Vielzahl verschiedener Computerplattformen betreffen, einschließlich eines autonomen Fahrzeugs, das im Wesentlichen ein Server auf Rädern ist. Hinzu kommen industrielle, medizinische und IoT-Szenarien, die durch 5G-Netzwerke verbessert werden. Die Sicherheit muss nicht nur integriert, sondern auch über die Lebensdauer vieler verschiedener Geräte hinweg verwaltet werden, von denen einige mit eingebettetem Speicher ein Jahrzehnt halten können. Speicherlastige Anwendungen bleiben für Hacker am attraktivsten.

Die Verwaltung von Verschlüsselungsschlüsseln bleibt für die Sicherheit von Systemen von entscheidender Bedeutung, sagte Analyst Thomas Coughlin. Das Einbacken von Sicherheit in eingebettete Systeme wird immer wichtiger, da sich die nichtflüchtige Speichertechnologie verbreitet. Das liegt daran, dass die Daten auch dann bestehen bleiben, wenn ein Gerät ausgeschaltet wird.

Die Herausforderung besteht nicht so sehr darin, Sicherheitsfunktionen hinzuzufügen, sagte Coughlin. Daten auf einer SSD können beispielsweise verschlüsselt werden. "Das große Problem ist, ob es für den Benutzer einfach ist, diese Funktionen zu nutzen, da normalerweise das schwächste Glied der menschliche Link ist."

Das Smartphone dient als Authentifizierungsagent, wobei die Biometrie das herkömmliche Passwort ersetzt. Dieses Szenario lässt die Möglichkeit offen, dass unverschlüsselte Daten versehentlich offengelegt werden können. Coughlin sagte, die Gefahr liege in Implementierungsfehlern oder in der Komplexität. „Sicherheit einfach zu machen ist der Schlüssel, und das geht über das Verschlüsseln von Daten und das Einfügen in die Hardware hinaus.“

Die Verschlüsselung von SSDs geht nur so weit, sagte Scott Phillips, Vice President of Marketing bei Virtium, einem SSD- und Speicheranbieter. Ein mehrschichtiger, verwalteter Ansatz ist erforderlich. Während Speicherspezifikationen wie die Opal-Spezifikation der Trusted Computing Group die BIOS-Ebene für die Pre-Boot-Authentifizierung erreichen können, sind Konfigurationen und eine zentrale Verwaltung zum Schutz vor Hacks von entscheidender Bedeutung, sagte Phillips.

„Selbst ein mittelständisches Unternehmen ermöglicht nicht viel ganzheitliche, ausgeklügelte Sicherheit“, fügte er hinzu.

Während 5G hochgefahren wird, werden Anstrengungen unternommen, um den Schutz der Datenpfade zwischen und zum Rechenzentrum zu ermöglichen, aber es bleiben Herausforderungen, die Vorteile hardwarebasierter Sicherheit zu nutzen.

Integrationsanforderungen

In industriellen Märkten erfordert die Konsolidierung die Integration verschiedener Systeme. Inzwischen fördern Hyperscaler wie Amazon Web Services und Microsoft Azure die Datensicherheit, sagte Phillips. Diese Abwehrmaßnahmen müssen jedoch bis zum Endbenutzer implementiert werden.

Trotz einer wachsenden Liste von Standards und Anforderungen bleiben Kompatibilitätsprobleme bei Sicherheitsmethoden bestehen. Anbieter versuchen immer noch, sich als führend bei sicheren Produkten und Dienstleistungen zu positionieren, sagte Phillips.

„Hacker sind immer einen Schritt voraus“, fügte er hinzu. „Sie wissen, wo all diese kleinen Schlupflöcher sind. Das sind die Dinge, nach denen sie suchen. Es braucht wirklich eine zentralisierte, super-akribische IT-Person oder -Abteilung, um all diese Schlupflöcher zu durchsuchen und zu schließen.“

Die Idee, Sicherheit in ein Speichergerät einzubetten, anstatt es festzuschrauben, ist Software-Ansätzen nicht unähnlich. Bei „DevSecOps“ geht es darum, Sicherheit und Datenschutz in den Anwendungsentwicklungsprozess zu integrieren.

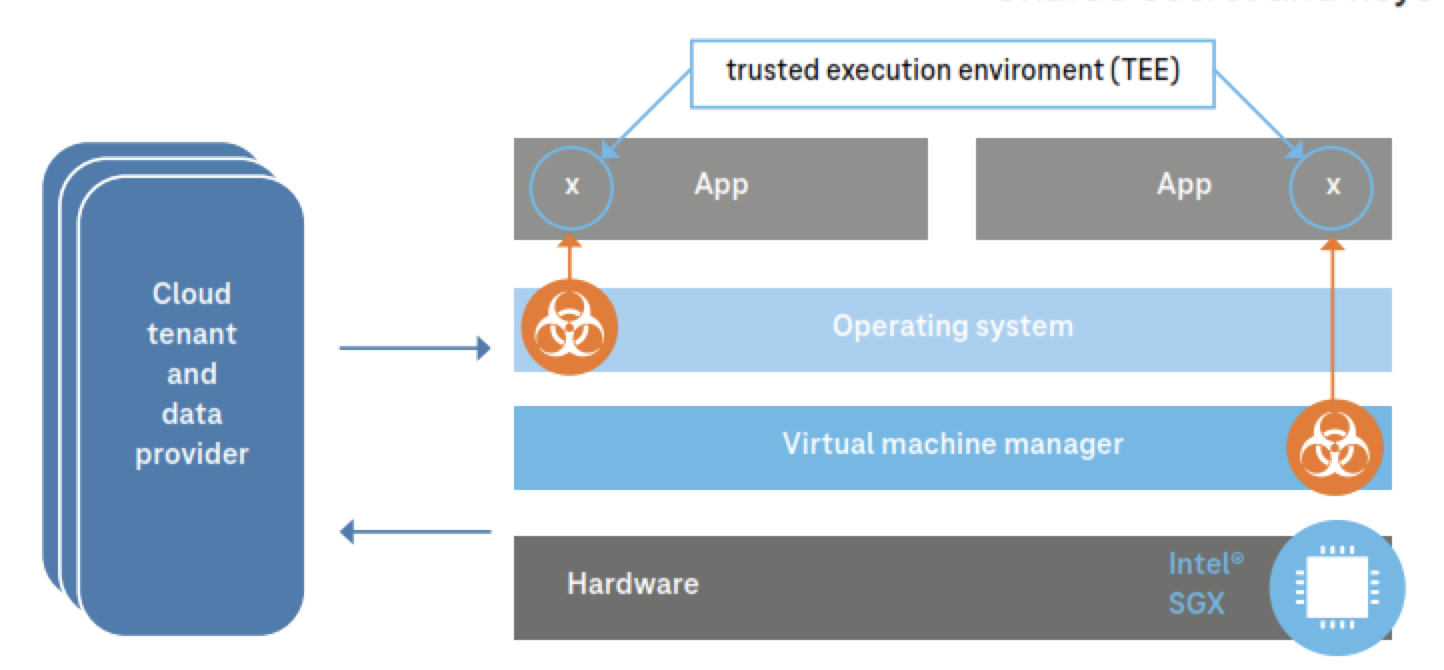

Ein neu entstehendes Framework, das als „confidential computing“ bezeichnet wird, soll die verwendeten Daten schützen, indem es Berechnungen innerhalb einer hardwarebasierten Trusted Execution Environment (TEE) isoliert. Die Daten werden während der Verarbeitung im Speicher und an anderen Stellen außerhalb der CPU verschlüsselt.

Intel SGX ermöglicht die Schaffung einer vertrauenswürdigen Ausführungsumgebung ist ein sicherer Bereich eines Hauptprozessors, der garantiert, dass darin geladener Code und Daten in Bezug auf Vertraulichkeit und Integrität geschützt sind.

Vertrauliches Computing wird sowohl von Software- als auch von Hardwareanbietern gefördert, darunter Google, das kürzlich seine Anwendung auf Container-Workloads angekündigt hat. Intel ermöglicht auch TEEs für Cloud-Anbieter wie Microsoft Azure durch seine Intel Software Guard Extensions.

Vertrauliches Computing erfordert eine gemeinsame Verantwortung für die Sicherheit. Laut Simon Johnson, Senior Principal Engineer für Intels Product Assurance and Security Architecture, bleibt der Mensch das schwächste Glied.

Intel unterstützt Entwickler bei der Ausführung von Code zum Schutz von Daten, sagte Johnson. Inzwischen ergibt sich die Bewegung im Bereich vertrauliche Datenverarbeitung aus den Anforderungen der Unternehmen, Daten ohne Rücksicht auf ihren Ursprung zu verarbeiten, einschließlich sensibler Gesundheitsinformationen, Finanzunterlagen und geistigem Eigentum.

Johnson sagte, der Plattformanbieter sollte keine Daten sehen können. „Du willst so viele Leute wie möglich aus deinen Sachen heraushalten.“

Intel SGX umfasst eine hardwarebasierte Speicherverschlüsselung, die spezifischen Anwendungscode und Daten im Speicher isoliert. Es ermöglicht Code auf Benutzerebene, private Speicher-Enklaven zuzuweisen, die so konzipiert sind, dass sie von Prozessen isoliert werden, die auf höheren Berechtigungsebenen ausgeführt werden. Das Ergebnis ist eine genauere Kontrolle und ein besserer Schutz, um Angriffe wie Kaltstartangriffe auf den Arbeitsspeicher im RAM zu verhindern.

Das Intel-Framework soll auch zum Schutz vor softwarebasierten Angriffen beitragen, selbst wenn das Betriebssystem, die Treiber, das BIOS oder der Virtual Machine Manager kompromittiert sind.

Vertrauliches Computing würde Workloads wie Analysen großer Datensätze ermöglichen, die nicht im Besitz des Benutzers sind. Es ermöglicht auch die Ausführung von Verschlüsselungsschlüsseln näher an der Arbeitslast, wodurch die Latenz verbessert wird. "Heute haben wir wirklich nur Software, die Schutz bietet", sagte Johnson. „Wir haben keinen Hardwareschutz für solche Umgebungen.“

Confidential Computing würde entweder die Verarbeitung von Daten oder Code schützen, sagte Johnson, durch Hardware- und Software-Ökosysteme, die durch das Mandat des Confidential Computing Consortium repräsentiert werden.

Benutzerfreundlichkeit erhöht fast immer die Sicherheit, bemerkte Phillips von Virtium. Die Speicherverschlüsselung auf Knopfdruck ist das Ziel, „während darüber hinaus die volle Sicherheit durch zusätzliche Funktionen gewährleistet wird“, fügte er hinzu.

Die Idee sei nicht nur, den Speicher zu verschlüsseln, sondern eine vollständige Datenisolierung zu gewährleisten, um eine sichere Umgebung zu gewährleisten, sagte er. „Vertrauliches Computing ist eine umfassendere Geschichte als nur das Verschlüsseln des Speichers.“

Es geht auch darum, einer heterogenen Welt gerecht zu werden. „Wenn Daten verwendet werden, müssen Sie eine Zugriffssteuerungsebene bereitstellen und nachweisen können, dass Sie die Software verwenden und dass sich die Daten in einem bestimmten Bereich befinden. Es baut all diese Dinge eine Leiter hoch.“

>> Dieser Artikel wurde ursprünglich veröffentlicht am unsere Schwesterseite EE Times.

Eingebettet

- Die Rolle des „Slicens“ spielt beim 3D-Druck

- Rolle und Verantwortlichkeiten des Cloud-Sicherheitsingenieurs

- Nur-Lese-Speicher (ROM)

- Verwalten der IIoT-Sicherheit

- Cervoz aktualisiert DDR4-2666-Speicher der nächsten Generation

- Sicherheit im industriellen IoT baut auf Hardware auf

- Trust Platform bietet sofort einsatzbereite hardwarebasierte Sicherheit

- Bluetooth-MCU verbessert die IoT-Sicherheit

- Zerstörungsfreie Inspektion spielt eine Schlüsselrolle auf dem Luftwaffenstützpunkt

- Konsistenz spielt eine entscheidende Rolle im Zuverlässigkeitsprogramm von Ash Grove