Anpassen und vergessen:Die Bedrohung durch unkonfiguriertes IoT

Der Siegeszug der „intelligenten“ Technologie hat dazu geführt, dass jedes erdenkliche Gerät in unseren Häusern und Büros mit irgendeiner Form von Konnektivität „verbessert“ wurde. Dies bietet zwar für einige zusätzliche Funktionen, sagt Ken Munro, Partner bei Pen Test Partners , für andere sind diese intelligenten Verbesserungen überflüssig.

Warum schließlich Ihre Waschmaschine drahtlos verbinden, wenn Sie die Steuerung auch gerne manuell bedienen? Dies bedeutet unweigerlich, dass Geräte für das Internet der Dinge (IoT) gekauft und verwendet werden, ohne sie anzuschließen, und dies stellt ein echtes Problem dar.

Nicht konfigurierte IoT-Geräte fungieren immer noch effektiv als unverschlüsselte offene drahtlose Zugangspunkte, was sie anfällig für Kompromisse macht. Dies ist ein Problem, das sowohl den Herstellern als auch den Aufsichtsbehörden entgangen zu sein scheint. Trotz der Veröffentlichung zahlreicher Beratungsrichtlinien befasst sich keiner von ihnen mit diesem Thema, einschließlich unseres eigenen Verhaltenskodex für die Verbraucher-IoT-Sicherheit.

Angriffsvektoren

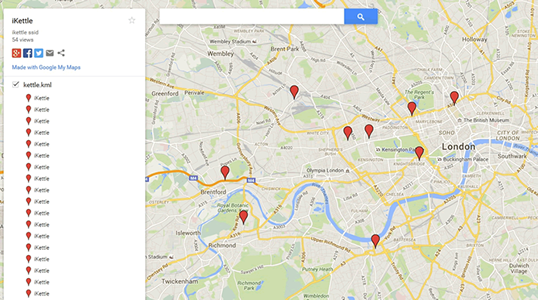

Das Herstellen einer Verbindung zu einem nicht konfigurierten IoT-Gerät ist trivial. Ein Angreifer kann die SSID für das Gerät mithilfe einer Geolocation-Site wie wigle.net identifizieren. Geräte sind leicht identifizierbar, zum Beispiel verwenden Wasserkocher die SSID:Wasserkocher, Whirlpools:BWGSPa, Google Chromecast:Chromecast, LG Klimaanlagen:LGE_AC und EcoWater intelligente Wasserenthärter:H2O-6c. Alles, was sie dann tun müssen, ist die App herunterzuladen, am Standort vorbeizufahren, eine Verbindung zum drahtlosen Zugangspunkt herzustellen und voila, sie haben die Kontrolle.

Geräte, die Bluetooth-Konnektivität verwenden, sind potenziell einem noch größeren Risiko ausgesetzt als Geräte, die Wi-Fi verwenden. Dies liegt daran, dass bei solchen Geräten oft kein Verfahren zur Authentifizierung oder Autorisierung des Mobilgeräts vorhanden ist, mit dem sie eine Verbindung herstellen, sodass jeder in Reichweite eine Verbindung herstellen kann.

Einmal kompromittiert, können diese Geräte auf verschiedene Weise missbraucht werden. Sie können beispielsweise verwendet werden, um eine Hintertür zum Netzwerk zu erstellen. Wir haben dies sogar in einer Unternehmensumgebung gesehen, in der ein unkonfigurierter Screencaster, der von einem AV-Techniker installiert wurde (und daher nicht auf dem Radar der Sicherheitsabteilung war), das kabelgebundene und kabellose Unternehmensnetzwerk überbrückt.

Bedenken Sie auch, dass viele dieser Geräte in der Lieferkette schmachten und bis zum Versand irgendwo in einem Lager festsitzen, was bedeutet, dass sie normalerweise versuchen, ihre Software nach der Konfiguration zu aktualisieren. Unkonfiguriert und mit veralteter Software sind sie ausnutzbar und ein Hauptziel für betrügerische Firmware.

Sobald die Rogue-Firmware hochgeladen wurde, kann diese verwendet werden, um das Gerät zu modifizieren und es beispielsweise zum Abhören zu verwenden. Das Versäumnis, Geräte zu aktualisieren, ist auch ein Problem für andere langfristige IoT-Geräte, von intelligenten Glühbirnen bis hin zu Thermostaten, die wahrscheinlich in situ bleiben für eine lange Zeit und der Benutzer sich möglicherweise nicht die Mühe macht, sie zu aktualisieren.

Das Problem lösen

Es gibt einige Designlösungen, die das Problem des unkonfigurierten IoT lösen könnten. Eine Möglichkeit besteht darin, eine Taste physisch auf dem Gerät zu installieren, die der Benutzer dann zur Authentifizierung verwenden muss, sei es für die drahtlose Verbindung oder die Bluetooth-Kopplung.

Dadurch wird sichergestellt, dass das Gerät nur dann manuell mit der App auf dem Gerät des Benutzers verbunden werden kann, wenn es sich in der Nähe befindet. Abgesehen davon, dass der Schlüssel während der Übertragung abgefangen wird, verringert dies das Risiko von Kompromissen erheblich. Da Sicherheit jedoch bestenfalls im Nachhinein betrachtet wird, verfügen nur sehr wenige Geräte über einen physischen Kontrollmechanismus wie diesen.

Eine kostengünstigere Lösung wäre, alle IoT-Geräte dazu zu zwingen, ihre Hochfrequenzfunkgeräte standardmäßig auszuschalten. Das mag so klingen, als würde es dem IoT zuwiderlaufen, aber ich glaube, wir müssen die Kontrolle über unsere Technologie haben und nicht umgekehrt.

Die Tatsache, dass das Produkt als Smart geliefert wird, bedeutet nicht, dass der Benutzer es bestimmungsgemäß verwendet. Verbraucher müssen die Wahl haben, wie sie das Gerät verwenden möchten. Andernfalls laufen wir Gefahr, dass unsere Smart Homes anfällig für lokale Angriffe über WLAN werden.

Der Autor ist Ken Munro, Partner, Pen Test Partner.

Internet der Dinge-Technologie

- Die Synergie von mobilem IoT und Bluetooth LE

- Die wachsende Bedrohung durch Wi-Fi-fähiges IoT

- Absicherung des IoT-Bedrohungsvektors

- Eine Einführung in das Hacken von eingebetteter IoT-Hardware

- Der IoT-Datenverkehr im Unternehmen steigt und damit auch die Bedrohungen

- Die Bedeutung von Sicherheitsstandards und -regulierung in Höhe von 6 Billionen US-Dollar in der IoT-Ära

- Minderung der Cyberrisiken des IoT und Suche nach Lösungen

- AIoT:Die leistungsstarke Konvergenz von KI und IoT

- Die Rolle des IoT im Gesundheitswesen während Covid-19

- Aufdecken des blinden Flecks des IoT in einer postpandemischen Welt