Auf einem Weg durch das IoT-Sicherheitslabyrinth

Wir haben uns mit dem CEO und Gründer von Intrinsic ID, Pim ., getroffen Tuyls, um mehr über die Welt der PUF-Sicherheit, die Herausforderungen für die IoT-Sicherheit im Zuge der technologischen Skalierung und den Umgang mit den potenziellen Auswirkungen anderer Bedrohungen, einschließlich Quantencomputer, zu erfahren.

Die meisten Führungskräfte, mit denen wir über die Sicherheit des Internets der Dinge (IoT) sprechen, betonen ähnliche Punkte:die Notwendigkeit einer starken Vertrauensbasis, angemessener Authentifizierungsmechanismen und Belastbarkeit. Es gibt jedoch viele verschiedene Möglichkeiten, die verschiedenen Aspekte dieser Sicherheit zu aktivieren. Ein Unternehmen, das sich auf geistiges Eigentum auf Basis von Physical Unclonable Function (PUF) konzentriert, ist Intrinsic ID.

Wir haben uns mit dem CEO und Gründer von Intrinsic ID, Pim Tuyls, getroffen, um mehr über die Welt der PUF-Sicherheit, die Herausforderungen für die IoT-Sicherheit im Zuge der technologischen Entwicklung und den Umgang mit den potenziellen Auswirkungen anderer Bedrohungen, einschließlich Quantencomputer, zu erfahren.

Pim Tuyls hat das Unternehmen 2008 als Spinout von Philips Research mitgegründet. Während seiner Tätigkeit als leitender Wissenschaftler, der den Kryptographie-Cluster bei Philips leitete, initiierte er die ursprüngliche Arbeit an physischen PUFs, die die Grundlage der Intrinsic ID-Kerntechnologie bilden. Als Ergebnis seiner über 20-jährigen Tätigkeit im Bereich Halbleiter und Sicherheit ist Pim für seine Arbeit im Bereich SRAM-PUFs und Sicherheit für eingebettete Anwendungen weithin anerkannt.

Pim Tuyls

Er spricht regelmäßig auf Fachkonferenzen und hat ausführlich zum Thema Sicherheit geschrieben. Er hat das Buch Security with Noisy Data mitgeschrieben, das neue Technologien im Bereich der Sicherheit auf Basis von Noisy Data untersucht und Anwendungen in den Bereichen Biometrie, sichere Schlüsselspeicherung und Fälschungssicherheit beschreibt. Pim hat einen Ph.D. in mathematischer Physik von der Universität Leuven und hat mehr als 50 Patente.

Tuyls sagte, sein rund 30-köpfiges Team habe viel Erfahrung in der Implementierung von PUF in vielen verschiedenen Situationen. Er betonte in unserem Interview, dass ein wichtiges Unterscheidungsmerkmal für die Lösung von Intrinsic ID darin besteht, dass „keine Schlüsselgeheimnisse in Ruhe sind“.

Was fehlt den Chipfirmen?

EE-Zeiten: Was fehlt den Halbleiterunternehmen Ihrer Meinung nach bei der Implementierung von Sicherheit, und was sollten sie bedenken, um die Sicherheit der angeschlossenen Geräte zu gewährleisten?

Pim Tuyls :Sicherheit bedeutet für viele Menschen eine Menge. Bei der Sicherheit von Halbleiterherstellern geht es beispielsweise um den Schutz sensibler Daten, sowohl auf Chips als auch bei der Übertragung zwischen Geräten. Es geht darum, wertvolles geistiges Eigentum zu schützen, das, wenn es gestohlen, verändert oder kopiert wird, zu kompromittierten Systemen, großen Verbindlichkeiten und großen Verlusten führen kann. Aber es geht auch um den Schutz der Privatsphäre und Vertraulichkeit für Endbenutzer.

Vor nicht allzu langer Zeit betrachteten Halbleiterunternehmen Sicherheit als „nice to have“. Das Hinzufügen von Sicherheit fühlte sich in vielen Fällen als eine Belastung an, da sie keinen Bereich auf dem Chip dafür reservieren oder ihren Boot-Sequenzen die erforderlichen Zyklen hinzufügen wollten. Das haben wir in den Anfängen von Intrinsic ID, als wir 2008 anfingen, häufiger gesehen.

Aber die Zeiten haben sich stark geändert. Angesichts der ständig wachsenden Milliarden von autonom verbundenen IoT-Geräten sind Halbleiterhersteller zu der richtigen Schlussfolgerung gekommen, dass Sicherheit für sie heute ein Muss ist. Heutzutage sehen wir viele Kunden, die zu uns zurückkehren, die in der Vergangenheit nicht in starke Hardware-Sicherheit investieren wollten und das Gefühl haben, dass sie jetzt nicht mehr darauf verzichten können. Es bleibt jedoch von größter Bedeutung, dass jede Sicherheitslösung für Halbleiter so wenig Ressourcen- und Kostenaufwand wie möglich verbraucht, da die enormen Mengen an Halbleitern für das IoT einfach mit sehr geringen Margen arbeiten müssen.

Authentifizierung und Vertrauen sind der Schlüssel

EE-Zeiten: Gibt es bestimmte Aspekte des IoT, die sich auf das Sicherheitsbedürfnis auswirken? Was genau wird benötigt, um IoT-Geräte sicher zu verbinden?

Pim Tuyls :Allen IoT-Sicherheitsproblemen ist gemeinsam, dass es um die Authentifizierung geht. Welches Gerät darf auf bestimmte Daten zugreifen? Welche Geräte sind in Ihrem Netzwerk erlaubt? Welche Hardware darf bestimmte Software ausführen oder auf geschützte Daten zugreifen? Um diese Fragen beantworten zu können, müssen alle Geräte in einem System authentifiziert werden. Ohne eine ordnungsgemäße Authentifizierung gibt es keine Möglichkeit, über Sicherheit zu sprechen.

Daher besteht eine der größten Herausforderungen in der IoT-Sicherheit darin, das Problem der Täuschung zu überwinden. Genauer gesagt wird Täuschung in den meisten sicherheitsrelevanten Fällen durch Identitätswechsel verursacht. Im IoT geht es um bösartige Geräte, die versuchen, sich Privilegien zu verschaffen, die sie nicht haben sollten. Wenn Sie jedoch die Identität eines Geräts authentifizieren können, können Sie wissen, was legitim ist und was nicht, wodurch die Wahrscheinlichkeit einer Täuschung erheblich verringert wird.

Daher ist die Einrichtung einer vertrauenswürdigen Identität für IoT-Geräte unerlässlich. Es ist besonders wichtig für die hochvolumigen Halbleiter, die in diesen Geräten enthalten sind, eine starke und kostengünstige Implementierung einer Vertrauensbasis zu haben. Natürlich muss jede Sicherheitsimplementierung ausreichend stark sein, sonst macht es keinen Sinn. Die enormen Mengen im IoT erfordern jedoch auch niedrige Implementierungskosten der Lösung.

SRAM PUF gewährleistet Skalierbarkeit

EE-Zeiten: Können Sie etwas mehr über PUF-basierte Sicherheit erklären und insbesondere, wie sich Ihre Lösung von anderen Anbietern unterscheidet, die PUF-Sicherheit anbieten? Können Sie bestimmte Funktionen identifizieren, die Kunden nützlich finden?

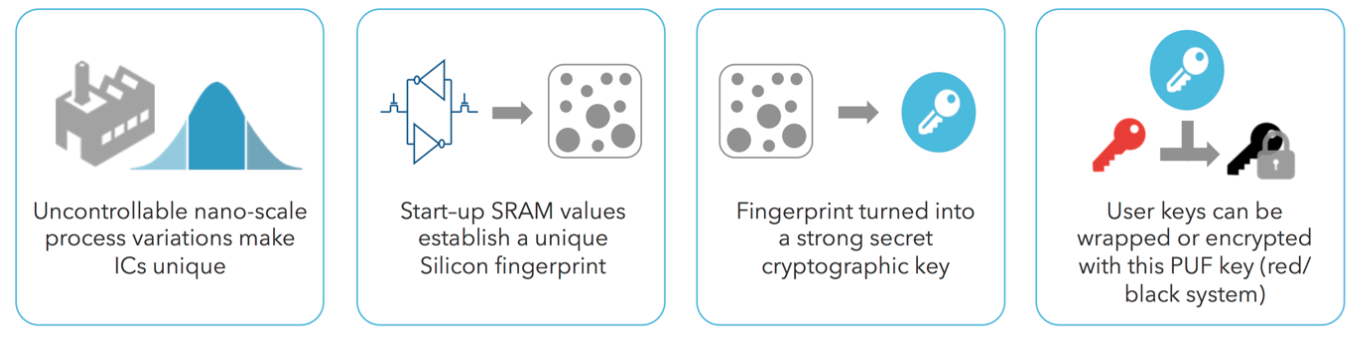

Pim Tuyls :Wir bieten Sicherheitslösungen basierend auf der Physical Unclonable Function (PUF)-Technologie, die für die Authentifizierung von Halbleitergeräten wichtig ist. PUFs wandeln winzige Variationen im Silizium eines Chips in ein digitales Muster aus Nullen und Einsen um, das für diesen spezifischen Chip einzigartig und im Laufe der Zeit wiederholbar ist. Dieses Muster ist ein „Silikon-Fingerabdruck“. Der Fingerabdruck wird in einen kryptografischen Schlüssel umgewandelt, der für diesen spezifischen Chip einzigartig ist und als Stammschlüssel verwendet wird, um seine Identität zu ermitteln.

Der Root-Schlüssel wird zuverlässig aus der PUF rekonstruiert, wann immer er vom System benötigt wird, ohne dass der Schlüssel in irgendeiner Form von Speicher gespeichert werden muss. Da Schlüssel niemals von echten PUFs gespeichert werden, sind sie unveränderlich und für Gegner nicht zugänglich, was PUFs ein Sicherheitsniveau bietet, das es ihnen ermöglicht, in High-End-Sicherheitsmärkten wie Luft- und Raumfahrt, Verteidigung und Banken verwendet zu werden. Da PUFs dieses hohe Sicherheitsniveau ohne den Einsatz dedizierter Sicherheitshardware erreichen, bleiben die Implementierungskosten der Gesamtlösung gering, was sie auch ideal für Massenmärkte im IoT macht.

PUFs wandeln winzige Variationen im Silizium eines Chips in ein digitales Muster um, das für diesen spezifischen Chip einzigartig und im Laufe der Zeit wiederholbar ist. Dieses Muster ist ein „Silikon-Fingerabdruck“. Der Fingerabdruck wird in einen kryptografischen Schlüssel umgewandelt, der für diesen spezifischen Chip einzigartig ist und als sein Wurzelschlüssel verwendet wird, um seine Identität zu ermitteln. (Quelle:Intrinsische ID)

Neben der hohen Sicherheit, die die meisten PUF-Implementierungen bieten, bietet die von Intrinsic ID eingesetzte SRAM-PUF-Technologie, bei der der Silizium-Fingerabdruck aus dem zufälligen Startverhalten des SRAM-Speichers abgeleitet wird, eine sehr hohe Zuverlässigkeit im Laufe der Zeit, eine hohe Entropiequelle und a nachgewiesene Erfolgsbilanz mit über 250 Millionen im Feld eingesetzten Chips.

In einigen Fällen haben wir festgestellt, dass die Zuverlässigkeit unserer SRAM-PUFs die der nichtflüchtigen Speicherung von Schlüsseln, beispielsweise im Flash-Speicher, übertraf. Darüber hinaus ist SRAM ein Standard-Halbleiterbauelement, das in jedem Technologieknoten und in jedem Prozess verfügbar ist. Dies gewährleistet die Skalierbarkeit von SRAM-PUFs über verschiedene Knoten und Prozesse und ermöglicht ein einfaches Testen und Bewerten, da es sich um ein bekanntes Halbleiterbauelement handelt. SRAM-PUFs sind ebenfalls vollständig digital. Das Hinzufügen einer SRAM-PUF erfordert keine zusätzlichen Maskensätze, analogen Komponenten (wie Ladungspumpen) oder spezielle Programmierung.

Wie unterscheiden wir uns von anderen Anbietern? Wir glauben, dass wir das einzige Sicherheitsunternehmen der Welt sind, das Implementierungen der PUF-Technologie als Hardware-IP, Software und sogar Firmware für FPGAs anbietet. Das bedeutet, dass neben Halbleiterherstellern, die unsere PUF IP zur Hardware ihrer Chips hinzufügen, ihre Kunden auch entscheiden können, unsere Technologie auf Chips hinzuzufügen, die es nicht in der Hardware enthalten. Die Softwareimplementierung unserer PUF-Technologie, genannt BK, läuft auf praktisch jeder Art von Mikrocontroller (MCU) oder System-on-Chip (SoC). Und FPGA-Benutzer können über unser Produkt Apollo eine sogenannte Butterfly-PUF in der programmierbaren Struktur ihres FPGA einsetzen.

Unsere Technologie hat sich seit vielen Jahren im Feld bei einem großen Kundenkreis als zuverlässig erwiesen und lässt sich leicht in viele verschiedene Technologieknoten integrieren. Darüber hinaus bietet unsere PUF-Technologie eine sehr hohe Entropie, die vom Silizium eines Chips abgeleitet wird.

Wie wirkt sich das Schrumpfen von Knoten auf die Sicherheit aus?

EE-Zeiten: Beeinflussen schrumpfende Transistorgrößen unter 5 nm die Sicherheit und wie?

Pim Tuyls :Die Auswirkung und Bedeutung von Sicherheitslösungen, die auf kleine Technologieknoten skalierbar sind, werden oft übersehen. Insbesondere für hardwarebasierte Sicherheit ist es nicht trivial, dass eine Implementierung mit abnehmenden Technologieknoten skaliert. Unterhalb von 28 nm gab es beispielsweise ernsthafte Herausforderungen, nichtflüchtigen Speicher (NVM) auf dieselbe Weise und mit derselben Geschwindigkeit wie die Standardkomponenten zu skalieren. Die Entwicklung von Flash-Speicher ist bei fortgeschrittenen Knoten schwierig und teuer geworden, da Flash-Speicher viele zusätzliche Maskenschritte erfordert, was die Kosten des Speichers und damit des Chips erhöht. Dies verursacht bei vielen Sicherheitslösungen Probleme, da sie normalerweise eine Form von NVM verwenden, um ihre geheimen Schlüssel zu speichern.

Allerdings ist eine Skalierung erforderlich, damit Chiphersteller dieselbe Technologie über verschiedene Knoten verwenden können, was Kontinuität garantiert und die Entwicklung und Wartung von Software entlastet. Die Tatsache, dass SRAM PUF-Lösungen in fortschrittlichen Knoten (sogar in 5 nm) bereitgestellt wurden, zeigt, dass diese Technologie es Chipherstellern ermöglicht, ihre Designs, einschließlich ihrer Sicherheitsarchitektur, in Zukunft auf fortschrittliche Knoten zu skalieren.

Wie geht SRAM PUF mit Quanten um?

EE-Zeiten: Offensichtlich werden Fortschritte wie Quantencomputer die Art und Weise beeinflussen, wie wir Sicherheit in Zukunft implementieren. Wie geht SRAM PUF mit diesem Fortschritt um, ist er noch wirksam?

Pim Tuyls :Wir sehen, dass es in unserer Branche viel Verwirrung über alles gibt, was mit Quanten zu tun hat. Die Wahrheit ist, dass die tatsächliche Verfügbarkeit von Quantencomputern noch einige Jahre zurückliegt. Dies bedeutet jedoch nicht, dass wir mit der Vorbereitung darauf warten sollten. Wenn wir uns die Landschaft der PUF-Technologie ansehen, sehen wir, dass einige der von uns und anderen verwendeten kryptografischen Algorithmen kaputt gehen werden, wenn Quantencomputer auf den Markt kommen. Dies sind die gleichen Algorithmen, die in jeder modernen Kryptographielösung gebrochen werden:die asymmetrischen Kryptochiffren.

Außerdem muss die Länge unserer Schlüssel für symmetrische Chiffren erhöht werden. Diese Probleme sind nicht spezifisch für PUF-Technologieanbieter, dies gilt für jeden Sicherheitsanbieter. Aus diesem Grund arbeitet das National Institute of Standards and Technology (NIST) des US-Handelsministeriums bereits an der Standardisierung von Post-Quantum-Krypto, den Algorithmen, die wir alle in Zukunft implementieren müssen, um die aktuelle asymmetrische Krypto zu ersetzen.

Betrachtet man jedoch die PUF-Technologie selbst, gibt es keinen Grund zur Sorge. Derzeit gibt es keine Anzeichen dafür, dass Fuzzy-Extraktoren und andere Algorithmen, die zur Ableitung von Schlüsseln aus PUFs verwendet werden, von einem Quantencomputer gebrochen werden. Abgesehen davon, dass die Länge der abgeleiteten Schlüssel einfach verlängert wird, bleiben alle Algorithmen im Zusammenhang mit PUFs ununterbrochen, wenn Quantencomputer verfügbar sind. Man könnte sagen, dass PUFs „quantensicher“ sind, aber in Wirklichkeit gibt es einfach keine Verbindung zwischen dem, was Quantencomputer tun, und den Algorithmen, die erforderlich sind, um kryptografische Schlüssel aus PUF-Implementierungen abzuleiten. Nicht für unsere PUFs, nicht für irgendwelche PUFs.

Helfen IoT-Sicherheitsstandards?

EE-Zeiten: Weltweit werden Standards, Zertifizierungen und Vorschriften eingeführt, um IoT und Cybersicherheit zu adressieren. Welche Rolle spielen diese Standards/Zertifizierungen in der Branche – sind sie hilfreich oder hinderlich?

Pim Tuyls :Sicherheitsstandards sind unglaublich wichtig, werden aber nicht annähernd genug genutzt. Angesichts der enormen Fragmentierung von Hard- und Software, insbesondere im IoT, bestehen schwerwiegende Risiken, die durch Standards abgemildert werden müssen. Wie können wir ein Netzwerk schützen, wenn alle Geräte nach unterschiedlichen Regeln spielen? Solange Netzwerke Geräte enthalten, die nicht einmal über die rudimentärsten Sicherheitsmechanismen verfügen, bleibt das gesamte Netzwerk gefährdet. Sicherheitssysteme sind nur so stark wie ihr schwächstes Glied.

Wir sehen einige Brancheninitiativen, die entschlossen sind, Standards für die IoT-Sicherheit einzuführen, wie die PSA-Initiative von Arm und die ioXt-Allianz, der wir selbst angehören. Initiativen wie diese zeigen, dass große Branchenakteure darin übereinstimmen, dass in Bezug auf die IoT-Sicherheit etwas passieren muss, aber das industrielle Bewusstsein allein reicht nicht aus. Sicherheitsstandardisierung muss auf Regierungsebene beginnen, um wirklich Wirkung zu zeigen. Die einzige wirkliche Möglichkeit, alle Gerätehersteller dazu zu bringen, sich um die Sicherheit zu kümmern, besteht darin, sie zur Einhaltung bestimmter Standards zu verpflichten, wobei Haftungs- oder Bußgelder drohen.

Die kürzlich von Präsident Biden unterzeichnete Executive Order ist ein erster Schritt in die richtige Richtung. Es ist jedoch nicht genug. Viele weitere Länder müssen diesem Beispiel folgen, aber auch die USA selbst sollten über das hinausgehen, was in dieser EO beschrieben wird, die sich hauptsächlich auf Softwaresicherheit konzentriert. Jede starke Sicherheitslösung beginnt mit vertrauenswürdiger Hardware, wie wir sagen:„Nichts ist sicherer als in Hardware verwurzelte Cybersicherheit.“ Aus diesem Grund sind wir der Meinung, dass die EO um die Sicherheit der Hardware und ihrer Lieferkette erweitert werden sollte.

Pflege einer PUF-Community

EE-Zeiten: Sicherheit ist etwas Dynamisches und steht nie still. Worauf freuen Sie sich in naher Zukunft am meisten und wie können Gerätehersteller dem Spiel einen Schritt voraus bleiben, um eine gute Sicherheit zu gewährleisten? Gibt es etwas, das Intrinsic ID in dieser Hinsicht unternimmt, und was wird in naher Zukunft von Ihnen erwartet?

Pim Tuyls :Unsere höchste Priorität hat derzeit die Erweiterung unseres Produktportfolios und die kontinuierliche Verbesserung der Qualität der von uns angebotenen Produkte. Wir gehen davon aus, dass im Laufe dieses Jahres einige neue Softwareprodukte auf den Markt kommen werden.

Wir haben auch eine Initiative, bei der wir versuchen, die verschiedenen Akteure im PUF-Ökosystem zusammenzubringen. Wir tun dies über eine Online-Community namens PUF Cafe, die für jeden, der sich für die PUF-Technologie interessiert, kostenlos zugänglich ist. Diese Site teilt globale Nachrichten und Dokumentationen zur PUF-Technologie und veranstaltet monatliche „PUF-Café-Episoden“, in denen Referenten verschiedener Organisationen verschiedene Aspekte der PUF-Technologie und -Sicherheit behandeln. In einer kürzlich erschienenen Episode ging es um die Beziehung zwischen Quanten und Krypto. Diese Community zieht Menschen aus Industrie und Wissenschaft an, die alle selbst an Sicherheitsfragen oder der PUF-Technologie arbeiten.

>> Dieser Artikel wurde ursprünglich auf unserer Schwesterseite EE veröffentlicht Zeiten.

Internet der Dinge-Technologie

- Absicherung des industriellen IoT:das fehlende Puzzleteil

- Der Weg zur industriellen IoT-Sicherheit

- Aufbau Ihres IoT/OT-Sicherheitsprojekts:Wo beginnen?

- Open Source und das IoT:Innovation durch Zusammenarbeit

- Bekämpfung von Sicherheitslücken des industriellen IoT

- Was wird den IoT-Markt bis 2020 antreiben?

- Sicherung des IoT gegen Cyberangriffe

- Absicherung des IoT-Bedrohungsvektors

- Die Sicherheitsherausforderung durch das Internet der Dinge:Teil 2

- Cybersicherheit und das Internet der Dinge:Zukunftssichere IoT-Sicherheit