Sicherheit im industriellen IoT gestalten

Wir alle haben vom Internet der Dinge (IoT) und dem industriellen Internet der Dinge (IIoT) gehört. Wir wissen, dass die beiden unterschiedlich sind:IoT wird häufig für Verbraucher verwendet, und IIoT wird für industrielle Zwecke verwendet.

Doch wie definiert eine Berufsgruppe wie das Industrial Internet Consortium (IIC) eigentlich das IIoT?

Die Gruppe sieht IIoT als ein System, das Betriebstechnologieumgebungen (OT) einschließlich industrieller Steuerungssysteme (ICS) mit Unternehmenssystemen, Geschäftsprozessen und Analysen verbindet und integriert.

Diese IIoT-Systeme unterscheiden sich von ICS und OT dadurch, dass sie weitgehend mit anderen Systemen und Personen verbunden sind. Und sie unterscheiden sich von IT-Systemen dadurch, dass sie Sensoren und Aktoren verwenden, die mit der physischen Welt interagieren, wo unkontrollierte Veränderungen zu gefährlichen Bedingungen führen können.

Die Vorteile des IIoT sind die Fähigkeit von Sensoren oder verbundenen Geräten als Teil eines geschlossenen Systems, Daten zu sammeln und zu analysieren und dann basierend auf den Daten etwas zu tun. Allein die Konnektivität erhöht jedoch auch das Risiko von Angriffen – und zunehmend auch von Cyberangriffen – durch diejenigen, die das System möglicherweise zum Absturz bringen möchten.

Eines der vielen Projekte im Rahmen eines Department of Energy (DoE)-Programms zur Reduzierung von Cyber-Vorfällen wird von Intel vorangetrieben, um eine verbesserte Sicherheit für den Rand des Stromversorgungssystems zu erreichen.

Da Grid-Edge-Geräte direkt und über die Cloud miteinander kommunizieren, entwickelt die Forschung Sicherheitsverbesserungen, um die Interoperabilität hervorzuheben und ein Situationsbewusstsein in Echtzeit zu ermöglichen.

Dies muss zunächst in Form eines sicheren Gateways für Brownfield- oder Legacy-Stromversorgungsgeräte erfolgen, dann als internes FPGA-Upgrade (Field Programmable Gate Array), das als Teil von Greenfield- oder heutigen Geräten entwickelt wurde.

Ziel ist es, die Cyberangriffsfläche so zu reduzieren, dass das normale Funktionieren der kritischen Energielieferfunktionen nicht behindert wird.

Sven Schrecker, Chefarchitekt für IoT-Sicherheitslösungen bei Intel und Co-Vorsitzender der Sicherheitsarbeitsgruppe am IIC, sagte, dass Sicherheit beim Design und der Bereitstellung von Geräten für IIoT-Systeme nicht die einzige Überlegung sein sollte, sondern Entwickler sollten darüber nachdenken. fünf allgemeine Schlüsselfaktoren:

Sicherheit

Zuverlässigkeit

Sicherheit

Datenschutz

Belastbarkeit

Obwohl Konstrukteure möglicherweise Sicherheitselemente in einen Chip, eine Software oder eine Plattform implementieren müssen, sind sie sich möglicherweise nicht bewusst, wie ihre Arbeit in die übergeordneten Sicherheitsrichtlinien ihres Unternehmens passt. „Die Sicherheitsrichtlinie muss sowohl vom IT-Team als auch vom OT-Team gemeinsam verfasst werden, damit jeder weiß, welches Gerät mit was kommunizieren darf“, so Schrecker.

Vertrauenskette aufbauen

Ein gemeinsames Thema ist es, von Anfang an eine Sicherheitsrichtlinie und Vertrauenskette zu etablieren und dann sicherzustellen, dass diese während des Designs, der Entwicklung, der Produktion und des gesamten Lebenszyklus eines Geräts beibehalten wird. Vertrauen muss in das Gerät, das Netzwerk und die gesamte Lieferkette eingebaut werden.

Haydn Povey, Vorstandsmitglied der IoT Security Foundation und CEO und Gründer von Secure Thingz, sagte, dass die Sicherheit auf vier Ebenen angegangen werden muss:

CxO-Level

Sicherheitsarchitekt

Entwicklungsingenieur

Betriebsleiter

Die Entwicklungs- oder Konstrukteure sind diejenigen, die die Sicherheitsrichtlinien des Unternehmens berücksichtigen müssen. Sie können auch Faktoren definieren, z. B. wie man ein Produkt identifiziert und verifiziert, wie man Software- und Hardware-Updates sicher bereitstellt und in Chips oder Software implementiert.

Im vierten Teil der Kette sind OEMs an der Herstellung von Produkten für IIoT-Netzwerke oder an der Bereitstellung dieser Produkte beteiligt. Hier muss der Produktions- oder Betriebsleiter sicherstellen, dass jedes elektronische Bauteil seine eigene, einzigartige Identität besitzt und an jedem Punkt der Lieferkette sicher authentifiziert werden kann.

Bei der Diskussion über das Fehlen einer Vertrauenskette in Hardware und Software sagte Robert Martin, leitender leitender Ingenieur bei der MITRE Corporation und Mitglied des Lenkungsausschusses des IIC:„Vernetzte Industriesysteme haben so viele verschiedene Tech-Stacks.“

Tatsächlich warnte er:„Eine kleine Änderung an einem Mikroprozessor kann unbeabsichtigte Auswirkungen auf die darauf laufende Software haben. Wenn wir die Software neu kompilieren und auf einem anderen Betriebssystem ausführen, funktioniert sie anders, aber niemand ist für Softwarefehler verantwortlich, die sich aus den Änderungen ergeben.“

Er fügte hinzu:„Vergleichen Sie dies mit dem Baugewerbe, wo Sie bestraft werden würden, wenn Sie Änderungen vornehmen, die sich auf die Sicherheit auswirken – es gibt Vorschriften, Zertifizierungen. Aber wir haben einfach nicht das gleiche Regime bei softwarebasierten Technologien.“

Designüberlegungen für IIoT-Sicherheit

Wo fängt man also beim Design von Sicherheit für das IIoT an, und welche Designüberlegungen müssen berücksichtigt werden?

Es gibt verschiedene Branchenrichtlinien, z. B. das IoT Security Framework des IIC zusammen mit seinem Produktionsprofil Bereitstellung von Details zur Implementierung des Frameworks im Werk oder des National Institute of Standards and Technology Cybersecurity Framework .

Die Hauptaufgabe des Designingenieurs besteht darin, zu bestimmen, wie eine Sicherheitsrichtlinie oder ein Sicherheitsframework in das Design und das Lebenszyklusmanagement eines Geräts umgesetzt werden, das einen IIoT-Endpunkt oder einen Teil davon bildet.

Die Überlegungen reichen von der Aktivierung von Geräten mit eindeutigen Identitäten bis hin zur Fähigkeit, das Gerät zu schützen, einen Angriff zu erkennen, sich davon zu erholen, ihn zu beheben und das Gerät zu patchen.

„Der Prozess unterscheidet sich nicht vom Schutz anderer Systeme“, sagt Chet Bablalk, Vice President of Solutions for IoT Devices bei Arm. "Wir müssen von Grund auf an Sicherheit denken."

Er erklärte:"Der erste Teil ist die Analyse – was sind die Bedrohungsvektoren und was versuchen Sie zu schützen?"

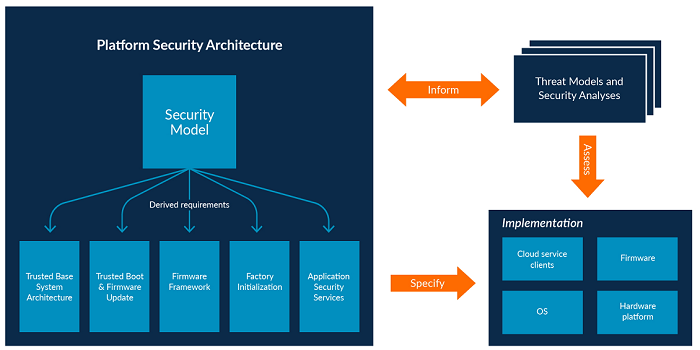

Arm hat im vergangenen Jahr seine eigene Plattformsicherheitsarchitektur (PSA) eingeführt, um Entwickler von IoT-Geräten zu unterstützen. Babla sagt, dass die PSA geräteunabhängig ist, weil das Unternehmen versucht, die Branche zu ermutigen, über Sicherheit nachzudenken.

Analysieren, Architekt, Implementieren

Das PSA-Framework umfasst drei Phasen – Analyse, Architektur und Implementierung. „Analyse ist der Kernbestandteil dessen, was wir betonen wollen“, sagte Babla.

Dies bedeutet beispielsweise die Durchführung einer Bedrohungsmodellanalyse, und Arm hat drei Analysedokumente für gängige Anwendungsfälle in Asset-Trackern, Wasserzählern und Netzwerkkameras eingeführt. Diese Analyse ist wesentlich und wird von anderen wiederholt.

Martin von MITRE Corp. kommentierte:„Wir müssen anfangen, über die potenziellen Schwächen der Hardware zu sprechen und in der Lage sein, Angriffsmuster zu emulieren und Testfälle zu erstellen.“

Konstrukteure müssen das gesamte Ökosystem vom Chip bis zur Cloud berücksichtigen, um ein System zu implementieren, das ein unveränderliches Gerät oder eines mit einer nicht änderbaren Identität umfasst; Aktivieren des vertrauenswürdigen Bootens; und Sicherstellen, dass Over-the-Air (OTA)-Updates und Authentifizierung sicher durchgeführt werden können. „Dann können Sie über die Schadensbegrenzung bei Silizium, den Zugangspunkten und der Cloud nachdenken“, sagte Babla.

Das PSA-Framework von Arm ermutigt Designer, zuerst die Bedrohungen zu betrachten und sich dann mit Design und Implementierung zu befassen. (Quelle:Arm)

Internet der Dinge-Technologie

- Absicherung des industriellen IoT:das fehlende Puzzleteil

- Der Weg zur industriellen IoT-Sicherheit

- Industrielles Design im Zeitalter des IoT

- Bekämpfung von Sicherheitslücken des industriellen IoT

- Sicherung des IoT gegen Cyberangriffe

- Absicherung des IoT-Bedrohungsvektors

- Integrieren von Sicherheit in die Legacy-Infrastruktur

- Hand in Hand – Warum das IoT SD-WAN braucht

- Schutz des industriellen IoT:Einführung eines Ansatzes der nächsten Generation – Teil 2

- Sicherheit erschließt das wahre Potenzial des IoT