Datensicherheit beim Cloud Computing:Wie sicher sind Ihre Daten?

Führung und Partnerschaft in der Cloud-Sicherheit

Definitionen sind entscheidend; sogar unerlässlich. Der Begriff „Führung“ beispielsweise wird im Google-Wörterbuch einfach definiert als „die Handlung, eine Gruppe von Menschen oder eine Organisation zu führen“. Bei phoenixNAP ist das Führen in unserer Branche Teil unserer DNA und Kultur. Wir definieren Führung als die Schaffung innovativer, zuverlässiger, kostenoptimierter und erstklassiger Lösungen, die unsere Kunden problemlos nutzen können.

In diesem Sinne steht der Begriff „Cloud Infrastructure“ (oder sein Vorgänger „Cloud Computing“) in der Regel für mehrere verschiedene Szenarien und Lösungen, die von übereifrigen Marketingteams zusammengetrommelt werden. Ohne eine klare Definition ist die Klarheit der Begriffe bestenfalls verworren. „Cloud-Sicherheit“ wird jedoch häufiger so beschrieben, dass sie Bedenken hinsichtlich der Vertraulichkeit von Daten, des Datenschutzes, der Einhaltung gesetzlicher Vorschriften, der Wiederherstellung, der Notfallwiederherstellung und sogar der Lebensfähigkeit des Anbieters darstellt. Unser Ziel ist es, durch unsere Data Security Cloud-Lösungen Klarheit, Spezifität und Vertrauen in diesen Bereich zu bringen.

Der Weg in die Zukunft:Die Sicherheitslandschaft

Laut Heng &Kim (2016) von Gartner werden bis 2020 60 % der Unternehmen einen Ausfall erleiden, der direkt auf die Unfähigkeit ihres internen IT-Teams zurückzuführen ist, Risiken effektiv zu managen. 87 % der fast 1.200 von E&Y befragten C-Level-Führungskräfte weltweit geben an, dass sie 50 % mehr Mittel benötigen, um mit der zunehmenden Bedrohungslandschaft fertig zu werden. Dieses Problem wird durch die Tatsache verstärkt, dass wir mit einem globalen Fachkräftemangel in Technologie und Sicherheitsdiensten konfrontiert sind. Diese Probleme wirken sich direkt auf die Fähigkeit von Organisationen aus, ihre Informationstechnologie und jetzt auch ihr Cybersicherheitspersonal zu warten und zu halten.

Während sich die Branche auf diese potenzielle Sicherheitsepidemie vorbereitet, besagen Prognosen, dass eine Konsolidierung der großen Anzahl von Sicherheitsdienstanbietern stattfinden wird, zusammen mit einem verstärkten Fokus und Vertrauen in Tools für Automatisierung und maschinelles Lernen. Trotz öffentlicher Besorgnis ist dies möglicherweise keine so schlechte Sache. Die zunehmende Verfeinerung dieser Tools, die Fähigkeit, Analysen und Korrelationen in vielen Dimensionen durchzuführen, und die Automatisierungsfunktionen könnten zu Effizienzsteigerungen oder möglicherweise zu Fortschritten in unseren Verteidigungsfähigkeiten führen.

Branchenführende Anbieter in diesem Bereich stehen nicht tatenlos daneben. Als solcher Anbieter steht phoenixNAP an der Spitze vieler Initiativen, die von lokal bis international reichen. Zum Beispiel ist es entscheidend, dass wir damit beginnen, das Wissen bei Kindern schon in der Grundschule zu fördern, um ein Interesse an diesem Bereich zu wecken. In Zusammenarbeit mit Branchenorganisationen sponsern wir Veranstaltungen und übernehmen Führungsrollen in Organisationen, um die Entwicklung und Sensibilisierung von Lehrplänen zu unterstützen. Wir sind führend beim Austausch von Bedrohungsinformationen und der Nutzung unterschiedlicher Dark-Web-Datenquellen, um eine prädiktive Analyse zu erstellen, die für die frühzeitige Identifizierung von Bedrohungsvektoren operationalisiert werden kann. Darüber hinaus haben wir uns mit den US-Streitkräften und dem US-Veteranenministerium zusammengetan, um interessierten Servicemitgliedern Wege zu bieten, eine niedrige Eintrittsbarriere zu haben und ein dediziertes Supportsystem zu haben, damit sie erfolgreich in die Cyberwelt wechseln können Rollen als Zivilisten.

„Leadership“ sehen wir als unsere soziale Verantwortung und unseren Beitrag zur Verbesserung der Sicherheitslage in unserem Marktsegment.

Warum ist dies für die Sicherheit in der Cloud relevant?

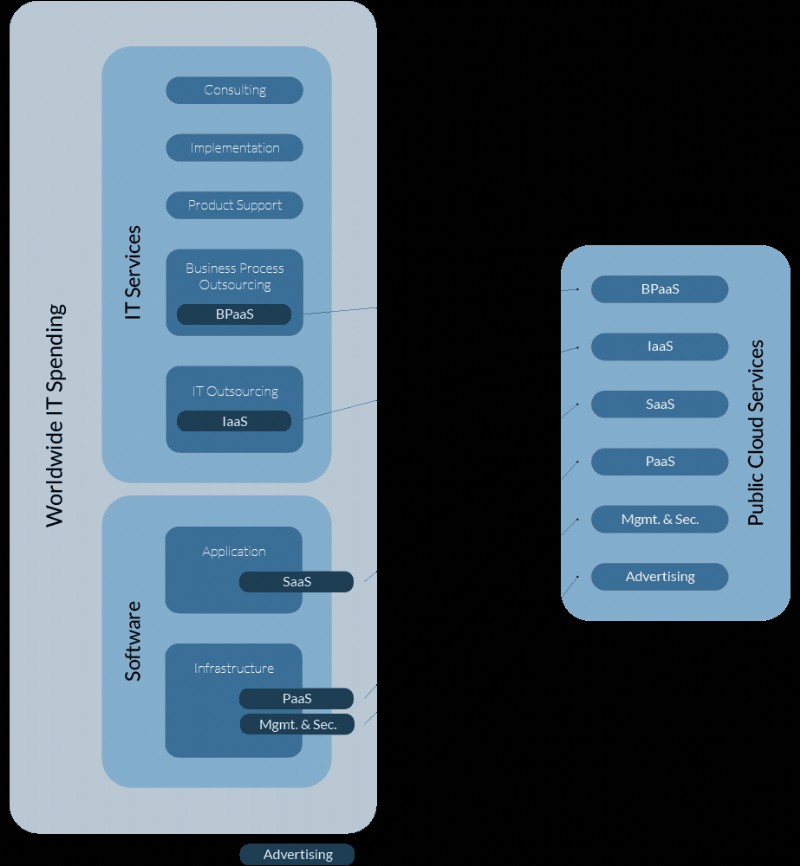

Eine Gartner-Studie aus dem Jahr 2015 prognostizierte eine jährliche Wachstumsrate von 16 % gegenüber dem Vorjahr. Die Realität ist, dass wir, während wir uns der Marke 2020 nähern, einen Anstieg der IT-Ausgaben für Cloud-Dienste um 32 % sehen. Dieselbe Studie ergab, dass etwa 40 % der IT-Budgets jetzt für Cloud- oder SaaS-bezogene Dienste bereitgestellt werden.

Sichere Lösungen aus unserer einzigartigen Perspektive

Es ist davon auszugehen, dass Sie sich bereits in der Cloud befinden oder dorthin gehen. Unser Fokus liegt auf der Aufklärung darüber, was unserer Meinung nach die wichtigsten Komponenten einer sicheren Cloud-Infrastruktur sind und wie diese Komponenten die Sicherheitsanforderungen moderner Unternehmen ergänzen und unterstützen. So wie die Path-Goal-Theorie die Bedeutung der Beziehung zur Zielerreichung betont, glauben wir als Technologiedienstleister daran, mit unseren Kunden zusammenzuarbeiten und die Extrameile zu gehen, um gegenseitig vertrauenswürdige Berater bei der Produktentwicklung und -erhaltung zu werden. Die Cloud ist in Ihrer nicht allzu fernen Zukunft. Lassen Sie uns für Ihre Sicherheit sorgen und Sie auf Ihrem Weg begleiten.

Bei phoenixNAP haben wir eine einzigartige Perspektive. Als Infrastrukturanbieter bieten wir ein Serviceportfolio ergänzender Tools und Services an, um Unternehmen ganzheitliche, sichere und cloudbasierte Lösungen bereitzustellen. Vor diesem Hintergrund haben wir eine Lücke im Bereich kleiner und mittlerer Unternehmen (KMU) und deren Eintrittsbarrieren für den Zugang zu Spitzentechnologie wie dieser identifiziert. Wir wussten, was wir zu tun hatten:Wir haben die Tools entwickelt, um diesen Unternehmen den Zugang zu einem sicheren Cloud-basierten Lösungsangebot von Weltklasse zu ermöglichen, das ihre regulatorischen Anforderungen erfüllt und unterstützt. Wir legen die Messlatte für Leistung, Wiederherstellbarkeit, Geschäftskontinuität, Sicherheit und jetzt auch Compliance ziemlich hoch. Unsere Leidenschaft für kleine und mittelständische Unternehmen und unser Engagement für Sicherheit sind der Grund, warum wir die Data Security Cloud entwickelt haben. Unsere Data Security Cloud ist unser Bestreben, das sicherste Cloud-Angebot der Welt zu schaffen.

Wir wollten eine Möglichkeit, eine Lösung zu entwickeln, die der Goldstandard in Sachen Sicherheit ist, aber auch für alle zugänglich. Dazu mussten wir die traditionell beratenden Sicherheitsdienstangebote standardisieren und zu einer erschwinglichen OpEx-Kostenstruktur anbieten. Genau das haben wir getan.

Cloud-Sicherheit ist eine gemeinsame Verantwortung

Die Cloud Adoption Survey 2017 ergab, dass 90,5 % der Befragten glauben, dass Cloud Computing die Zukunft der IT ist. Nicht weniger als 50,5 % dieser Befragten nannten die Sicherheit immer noch als besorgniserregend. Von diesen Bedenken waren die folgenden Bereiche von besonderem Interesse:

- Herausforderungen bei der Daten- und Anwendungsintegration

- Herausforderungen bei der Einhaltung gesetzlicher Vorschriften (54 % gaben PCI-Konformitätsanforderungen an)

- Sorgen über „Lock-in“ aufgrund proprietärer öffentlicher Cloud-Plattformen

- Misstrauen gegenüber großen Cloud-Anbietern

- Kosten

Wir haben unsere Lösung von Grund auf unter Berücksichtigung dieser Perspektiven entwickelt. Wir haben festgestellt, dass wir ein Security Operations Center überwachen, aktiv verteidigen und mit Ressourcen ausstatten müssen, um weltweit rund um die Uhr auf Vorfälle reagieren zu können. Wir haben eine Lösung entwickelt, bei der wir mit jedem unserer Kunden zusammenarbeiten, um die Verantwortung für den Schutz ihrer Umwelt zu teilen. Letztendlich trägt diese Strategie zum Schutz der Privatsphäre und Vertraulichkeit der privilegierten, finanziellen, gesundheitlichen und persönlichen/demografischen Daten ihrer späteren Kunden bei. Wir haben uns vorgenommen, ein System zu entwerfen, das Ihre Ziele in Richtung Ihrer Sicherheitslage unterstützt.

Aus unserer Sicht bestand unsere Herausforderung darin, die Sicherheitsarten im Cloud-Computing zu standardisieren und zu entmystifizieren. Wir haben erhebliche Ressourcen in die Integration von Tools investiert und Anbieter dazu gedrängt, von einem traditionellen CapEx-Kostenmodell zu einem OpEx-Pay-as-you-grow-Modell überzugehen. Letztendlich ermöglicht diese Strategie Preisstrukturen, die für dieses Marktsegment günstig sind, und beseitigt alle Eintrittsbarrieren, sodass unsere Kunden auf dieselben Tools und Techniken zugreifen können, die früher dem Unternehmensbereich vorbehalten waren.

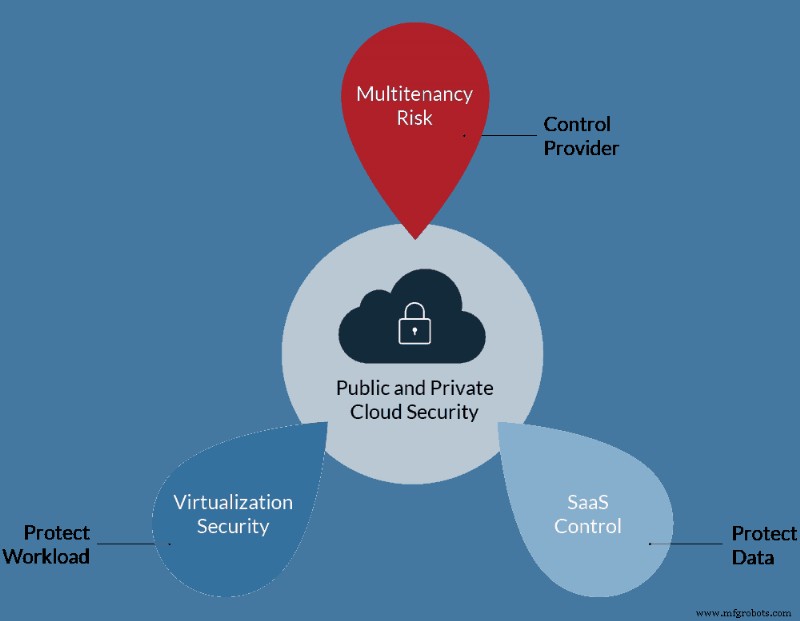

Was sind Cloud-Dienste?

Wenn wir von Cloud Services sprechen, müssen wir den Kontext definieren von:

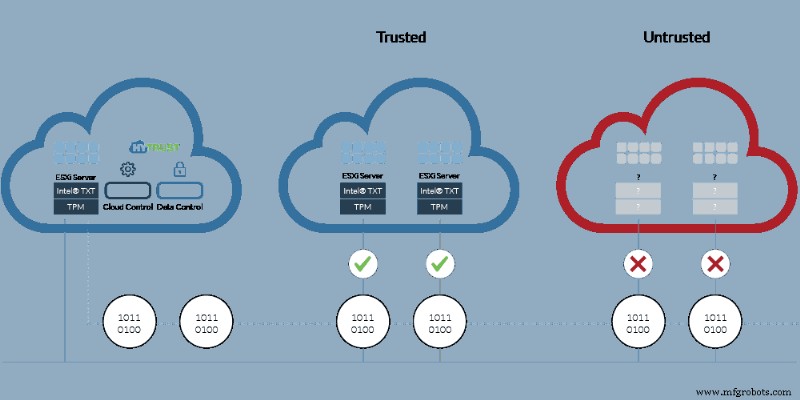

Private Cloud

- Eine private Cloud stellt in der Regel die Virtualisierungslösung dar, die Sie intern haben oder die Sie oder Ihre Organisation in einem Rechenzentrum hosten können.

- Durch die Optimierung der Nutzung von Leerlaufzeiten bei einer typischen Rechenlast durch die Zusammenfassung mehrerer Arbeitslasten auf einem einzigen Host nutzt die Private Cloud die Ressourcen-Überbereitstellung, die einer Bare-Metal-Hypervisor-Plattform innewohnt.

- Ihre private Cloud gehört Ihnen. Es befindet sich technisch gesehen in Ihrer Einrichtung und unter Ihrer betrieblichen Kontrolle. Das Vertrauen in die Sicherheitskontrollen ist daher hoch, hängt jedoch von den Fähigkeiten und der Kompetenz der Bediener und ihrer Fähigkeit ab, mit der richtigen Sicherheitshygiene Schritt zu halten.

- Die Herausforderung besteht jedoch darin, dass Sie immer noch die Hardware, Software, Lizenzierung, Notfallplanung (Sicherung und Geschäftskontinuität) und sogar die oben beschriebenen Personalressourcen beschaffen und warten müssen. Einschließlich der Organisation, die belauscht wird, um diese Ressourcen kontinuierlich zu entwickeln und zu verwalten (Schulung, Personal, medizinische/zahnärztliche Pläne usw.).

Öffentliche Cloud

- Eine öffentliche Cloud ist eine Umgebung, in der ein Dienstanbieter eine Virtualisierungsinfrastruktur für Ressourcen wie virtuelle Maschinen, Anwendungen und/oder Speicher zur Verfügung stellt. Diese Ressourcen stehen der allgemeinen Öffentlichkeit über das Internet zur Verfügung. Die Public Cloud ist in der Regel eine Umgebung, die nach einem Pay-per-Use-Modell betrieben wird, bei dem der Kunde nur für das bezahlt, was er abonniert und/oder zu dem er sich verpflichtet hat.

- Wir können Public Cloud weiter kategorisieren als:

- Software-as-a-Service (SaaS). Ein großartiges Beispiel für SaaS ist Microsoft Office 365. Obwohl Sie viele der Tools über den Internetbrowser selbst verwenden können, können Sie auch die clientseitige Software herunterladen, während die gesamte eigentliche Arbeit in der Cloud-Umgebung stattfindet.

- Plattform-as-a-Service (PaaS). Eine Lösung, bei der der Cloud-Anbieter Hardware- und Software-Tools bereitstellt, typischerweise in einem OpEx-Modell.

- Infrastruktur als Service (IaaS). Wenn wir uns auf die Public Cloud beziehen, ist dies normalerweise der Dienst, auf den sich die meisten Menschen beziehen. Ein typisches Szenario ist, wenn Sie eine Website besuchen und einen virtuellen Windows-Server bestellen; mit X Prozessoren, Y RAM und Z Speicherplatz. Bei phoenixNAP bieten wir diese Art von Service an. Nach der Bereitstellung installieren Sie IIS und WordPress, laden Ihre Website hoch und haben nun einen mit dem Internet verbundenen Server für Ihre Website. Verbraucher, die von diesem Modell angezogen werden, sind in der Regel kostenbewusst und versuchen, ihre Lösung mit dem geringsten Aufwand zu erstellen. Dinge wie eine mit dem Internet verbundene Firewall könnten übersehen oder ganz übersprungen werden. Starke Systemarchitekturpraktiken wie das Erstellen separater Workloads für Webplattformen und Datenbank-/Speicherplattformen (mit einer internen Firewall) können ebenfalls darunter leiden. Was an dieser Stelle vielleicht offensichtlich ist, ist, dass dies einer der Bereiche ist, auf die wir uns intensiv konzentriert haben, als wir unsere Lösungen entwickelt haben.

- Unser Wertversprechen ist, dass diese Art von Cloud-Plattform die Notwendigkeit für das Unternehmen verringert, in seine lokale Infrastruktur, Ressourcen oder sogar jährliche Serviceverträge zu investieren und diese zu warten. Obwohl dies den Ressourcenbedarf verringert, wird es ihn nicht eliminieren. Da die meisten Lizenzkosten entweder über den Anbieter enthalten sind und aufgrund der Größenvorteile des Anbieters höchstwahrscheinlich zu deutlich reduzierten Preisen erhältlich sind, erhalten Sie garantiert auch einige der bestmöglichen Preise.

Die folgende Tabelle stellt das Modell der Verlagerung der Kostenzuordnung gegenüber:

Traditionelle IT

Asset-Kosten

- Serverhardware

- Speicherhardware

- Netzwerkhardware

- Softwarelizenzierung

Arbeitskosten für die Instandhaltung der Infrastruktur

Kosten für physische Rechenzentren

- Macht

- Kühlung

- Sicherheit

- Versicherung

Outsourcing-/Beratungskosten

Kommunikations-/Netzwerkkosten

Öffentliche Cloud

Kosten der virtuellen Infrastruktur

- Serverkosten

- vProcs

- vRAM

- vStorage

- Softwarelizenzkosten

- Professionelle Dienstleistungen

- Bandbreitenkosten

- Kosten für verwaltete Dienste

Hybrid-Cloud

- Betrachten Sie die Hybrid Cloud als eine Fusion zwischen der privaten und der öffentlichen Cloud. Das angestrebte Ziel besteht darin, dass Workloads in diesen beiden Umgebungen miteinander kommunizieren können, einschließlich der Möglichkeit, diese Workloads nahtlos zwischen den beiden Plattformen zu verschieben.

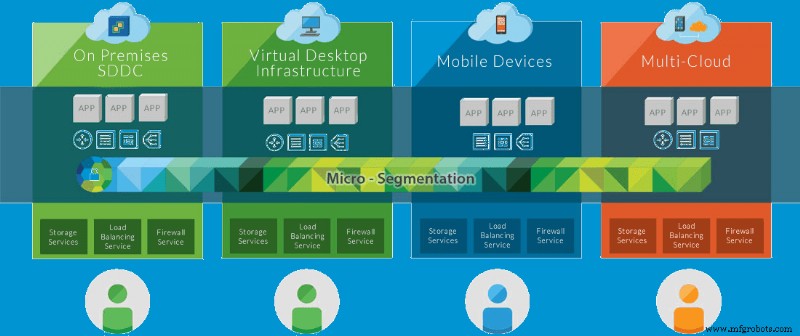

- Obwohl dies auch in den anderen Szenarien möglich ist, ist es im Fall der Hybrid Cloud typisch, dass eine öffentliche Cloud-Umgebung wie eine On-Premise-Umgebung konfiguriert ist. Dieses Szenario könnte eine ordnungsgemäße Nord-Süd-Verkehrssegmentierung und in seltenen Fällen eine ordnungsgemäße Ost-West-Verkehrssegmentierung aufweisen, die entweder durch virtuelle Firewall-Appliances oder die neueste auf VMware NSX basierende Mikrosegmentierungstechnologie ermöglicht wird.

Welche Rolle spielen Control Frameworks?

Control Frameworks sind Umrisse von Best Practices. Eine starke und definierte Reihe von Prozessen und Kontrollen, die dem Anbieter helfen, eine angemessene Sicherheitslage einzuhalten. Haltung, die bewertet, auditiert und gemeldet werden kann, insbesondere wenn sie regulatorischen Anforderungen unterliegt, die durch einen Auditprozess verifiziert werden. Für einen Verbraucher bedeutet dies, dass der Anbieter eine auf Standards basierende Lösung entwickelt hat, die mit der Branche übereinstimmt. Sie haben keine Abstriche gemacht, sie haben sich die Mühe gemacht, ein Qualitätsprodukt zu entwickeln, das zuverlässig und interoperabel ist, falls Sie Komponenten Ihrer Infrastruktur portieren oder portieren müssen. Ein standardbasierter Ansatz des Anbieters kann auch für Ihre eigenen Anforderungen an die Einhaltung gesetzlicher Vorschriften genutzt werden, da er möglicherweise Komponenten auf Ihrer Checkliste anspricht, die Sie dem Anbieter zuweisen können.

Partnerschaft mit den Besten

Marktanteilszahlen sind ein quantitatives Maß, obwohl sie, abhängig von einem Alpha-Niveau, statistisch immer noch solide sind. Intel und VMware sind klare Marktführer und globale Innovatoren in diesem Bereich. Produktüberlegenheit, ein qualitatives Maß, ist ein entscheidender Vorteil bei der Integration von Komponenten, um innovative Lösungen in einem sehr anspruchsvollen Umfeld zu schaffen. Bei phoenixNAPWir sind stolz auf unsere laufenden Partnerschaften und stolz darauf, Produkte mit diesen Partnern zu entwickeln. Wir glauben an den Wert von Co-Branding-Lösungen, die innovativ sind und dennoch aufgrund ihrer Langlebigkeit und Führungsrolle in diesem Bereich stabile Plattformen schaffen.

Bei der Entwicklung unseres Data Security Cloud (DSC)-Produktangebots hatten wir das Vergnügen, mit der neuesten Generation von Intel-Chipsätzen und VMware-Produktcode in einer frühen Version zu arbeiten. Wir haben mit Tools und Techniken der nächsten Generation entwickelt und implementiert, ohne an das Erbe der vorherigen Lösungen oder Methoden gebunden zu sein.

Wir haben die vRealize Suite- und vCloud Director-Technologien von VMware in eine erstklassige Lösung integriert. Bei phoenixNAP möchten wir unsere Kunden nicht nur in die Lage versetzen, ihre betrieblichen Aufgaben selbst zu verwalten, sondern durch die Verwendung des Industriestandards VMware als Plattform können wir hybride Cloud-Lösungen zwischen ihren On-Premise- und Data Security Cloud-Implementierungen erstellen.

Neu anfangen

Da wir ein sicheres Cloud-Service-Angebot entwickeln wollten, haben wir uns dafür entschieden, uns nicht von Altlasten beeinflussen zu lassen. Ausgehend von einer völlig neuen Netzwerkplattform, die auf softwaredefinierten Netzwerken basiert, haben wir eine flexible, skalierbare Lösung entwickelt und aufgebaut, die Best Practices für Mikrosegmentierung und Datenisolierung enthält. Wir haben dieses Maß an Flexibilität und Kontrolle für den gesamten Stack der Virtualisierungsplattform und die verbindende Kommunikationsstruktur entwickelt.

Designmethodik

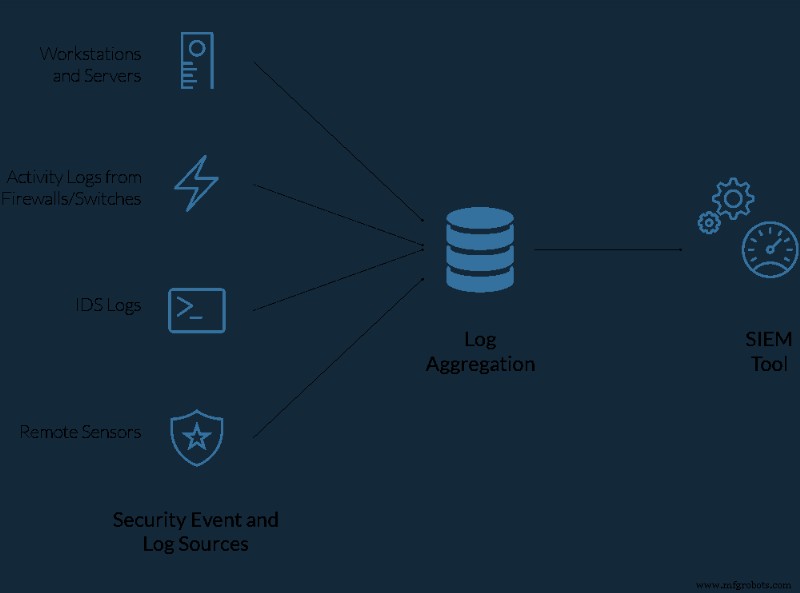

Wir haben auf unseren umfangreichen Hintergrund bei der Erfüllung von Compliance-Zielen zurückgegriffen; Einbeziehung eines Framework-Ansatzes, Verwendung von Best Practices der Branche, Antizipation der Anforderungen und Einschränkungen, die mit dem Erreichen von Branchen- und Compliance-Zertifizierungen wie PCI, HIPAA-Compliance und ISO 27002 (bald verfügbar) verbunden sind. Wir haben eine flexible und dennoch sichere Architektur entwickelt, ergänzt durch eine VMware LogInsight-Protokollerfassungs- und -aggregationsplattform, die sicherheitsrelevante Vorfälle an ein LogRhythm SIEM streamt, das von unserem rund um die Uhr verfügbaren Security Operations Center (SOC) überwacht wird.

Wir haben es bewiesen

Gibt es einen besseren Weg, um zu beweisen, dass wir unsere Ziele in einem Sicherheitsstandard erreicht haben, als uns von den angesehensten Organisationen validieren und zertifizieren zu lassen? Wir haben TrustedSec unsere Umgebung bewerten lassen und sie bestätigen lassen, dass sie ihre Erwartungen erfüllt hat. Wir haben uns jedoch nicht damit begnügt, nur Compliance zu erreichen. Darüber hinaus haben wir als Sicherheitsexperten unsere Umgebung geprüft und dabei über die gesetzlichen Standards hinausgegangen. Wir haben unser Framework so konzipiert, dass es einen „kompromisslosen Ansatz“ und unsere grundlegende Philosophie „das Richtige tun“ aus technischer und sicherheitstechnischer Sicht verfolgt. Bewiesen durch unsere PCI-Zertifizierung dieser sicheren Cloud-Plattform.

Der Start unseres Sicherheitsdienstangebots

Nach Jahren umfangreicher Tests und Rückmeldungen unserer Kunden haben wir unsere Funktionen für das Sicherheitsrisikomanagement und die Reaktion auf Vorfälle in ein Serviceangebot integriert, das unserem gesamten Kundenstamm zur Verfügung steht. Wir haben unsere Sicherheitsoperationen durch die Integration fortschrittlicher Sicherheitsorchestrierung und automatisierter Testwerkzeuge sowie durch strategische Partnerschaften mit öffentlichen und privaten Informationsaustausch- und Zusammenarbeitsorganisationen (ISACs) verbessert. Verbessert durch unsere Fähigkeit, Bedrohungsvektordaten weltweit in Echtzeit von unseren eigenen Systemen, Mitgliedsorganisationen und dem Dark Web zu sammeln, verwenden wir einzigartige Anreicherungstechniken, um prädiktive Profile der sozialen Struktur dieser Gesellschaft zu erstellen; mit dem Ziel, umsetzbare Intelligenz oder Frühwarnsysteme zu schaffen, um unsere Abwehrhaltung zu unterstützen.

Das bedeutet, dass wir fortschrittliche Tools entwickeln, um Bedrohungen zu erkennen, bevor sie sich auf Ihr Unternehmen auswirken. Wir verwenden diese Tools, um vorbeugende Maßnahmen zum Schutz der von uns überwachten Kundennetzwerke zu ergreifen. Aktionen, bei denen die neueste Bedrohung an Ihnen vorbeiziehen könnte, ohne Sie einzubeziehen.

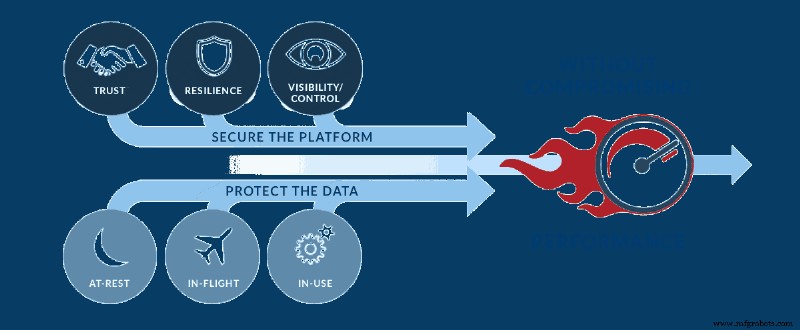

Mehrschichtiger Ansatz zur Erstellung einer sicheren Cloud-Infrastruktur

Bewährte Basis

phoenixNAP hat eine lange und bewährte Geschichte im Entwerfen, Entwickeln und Betreiben innovativer Infrastrukturlösungen. Mit einer Muttergesellschaft im Finanztransaktionssektor verfügen wir über umfangreiches Wissen und Know-how im sicheren Betrieb dieser kritischen Lösungen. Als Betreiber globaler Rechenzentrumseinrichtungen haben wir uns einen vertrauenswürdigen Ruf und Betriebsprozess aufgebaut, um die Bedürfnisse unserer vielfältigen und umfangreichen Kundenbasis zu unterstützen.

Unsere Zertifizierungen in SOC-1, SOC-2 und SOC-3 bilden eine Grundlage für die physische und logische Zugriffskontrolle, Datensicherheit sowie das Management und die Verfahren zur Geschäftskontinuität. Unsere Typ-II-Bezeichnung bestätigt diese Fähigkeiten in der Praxis. Unsere PCI-DSS-Zertifizierung belegt unser Engagement und unsere Glaubwürdigkeit, „das Richtige zu tun“, um eine Umgebung zu schaffen, die Ihre Bedenken hinsichtlich der höchsten Sicherheitslage veranschaulicht.

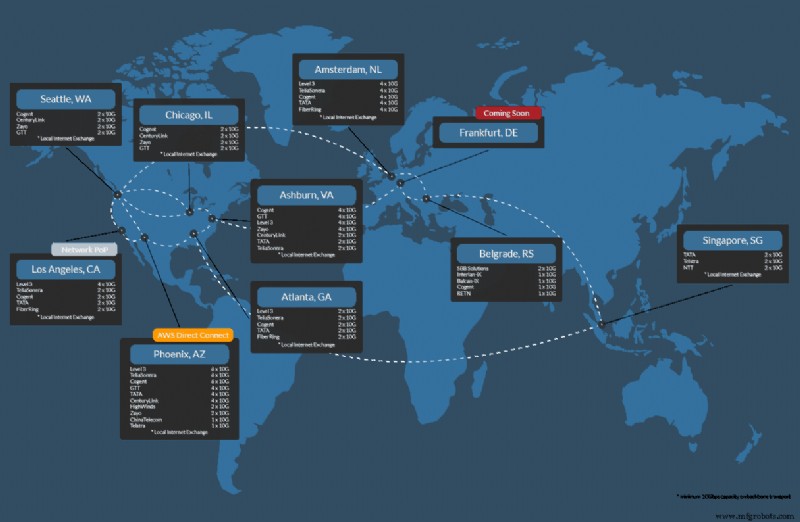

Redundante globale Kommunikationsstruktur

Bei phoenixNAP glauben wir, dass jeder Kunde die höchste Form von Sicherheit und Schutz verdient. Auf unserer höchsten Verbraucherebene profitieren unsere Kunden von einem Internetdienst, der auf einer gemischten Verbindung mit sechs Karrieren basiert, mit Technologien wie DDoS-Minderung, die in die Kommunikationsstruktur integriert sind. Jeder unserer Kunden erhält dieses außergewöhnliche Schutzniveau sofort einsatzbereit. Huckepack auf unser Fachwissen zur Verfügbarkeit von Rechenzentren haben wir eine vermaschte Switching-Fabric entwickelt, die robust und schnell ist und einzelne Fehlerquellen eliminiert, was uns die Gewissheit gibt, eine 100-prozentige Service Level Availability (SLA)-Garantie anzubieten.

Hochgradig skalierbare Hardwareplattform

Lisa Spellman – Intel VP/GM von Xeon und Datacenter

Sicher bei der Stiftung

- Root-of-Trust-Modul (TPM)

- Integrierte Befehlssätze zur Verifizierung (Intel TXT)

- Schneller, hochwertiger Zufallszahlengenerator (RDSEED)

- Firmware assurance (BIOS Guard)

Built-in Ecosystem

- Efficient provisioning and initialization (Intel PTE)

- Scalable management with policy enforcement (Intel CIT)

- Direct integration with HyTrust and VMware, etc.

A New Level of Trust

- Secure, Enterprise Key Management

- Trusted connectivity

- Remote attestation fo the secure platform

- Compliance and measurement at the core

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

Advanced Hypervisor Technology

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Segmented Components

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

Threat Management

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

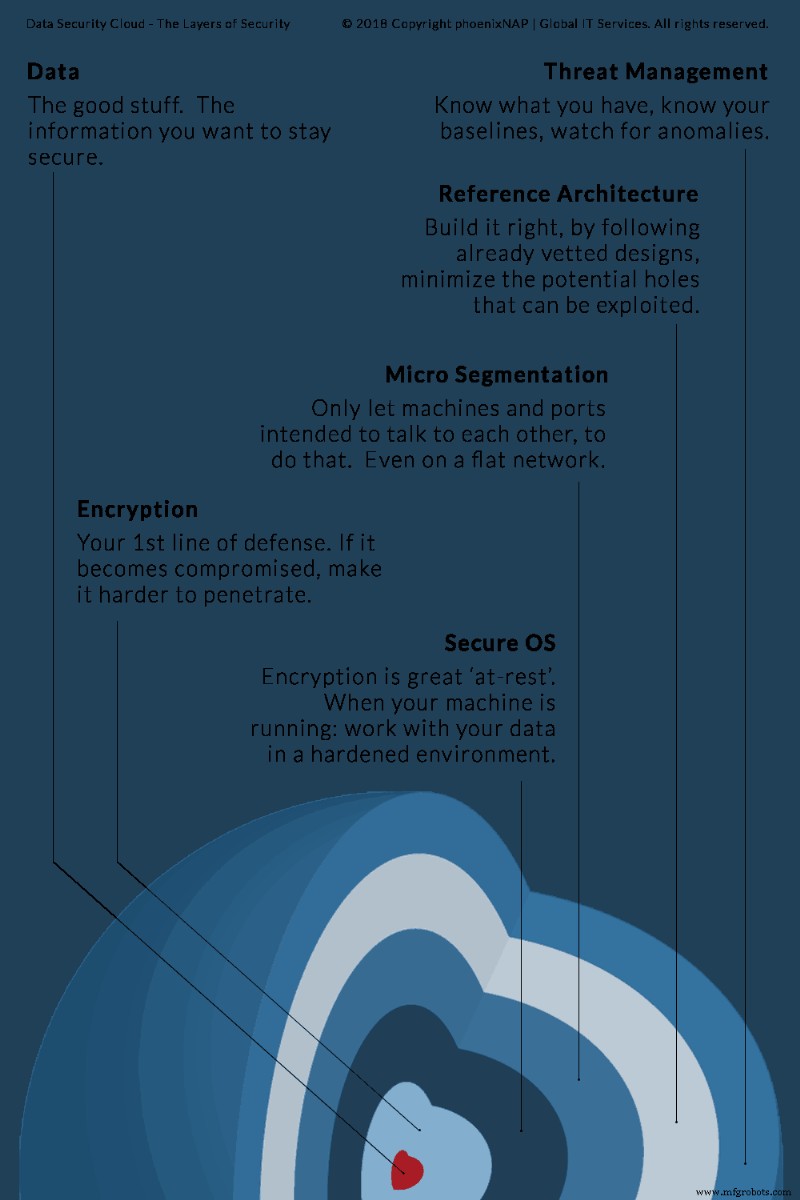

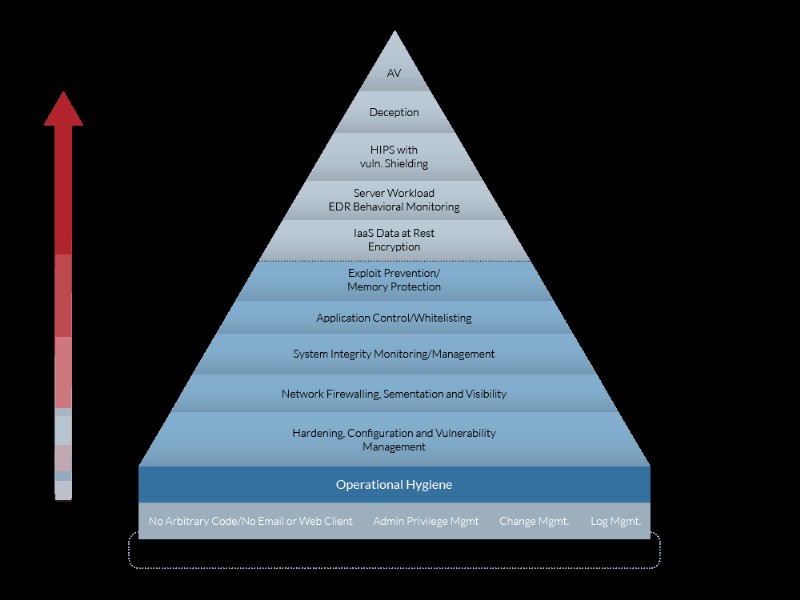

It’s All About the Layers

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

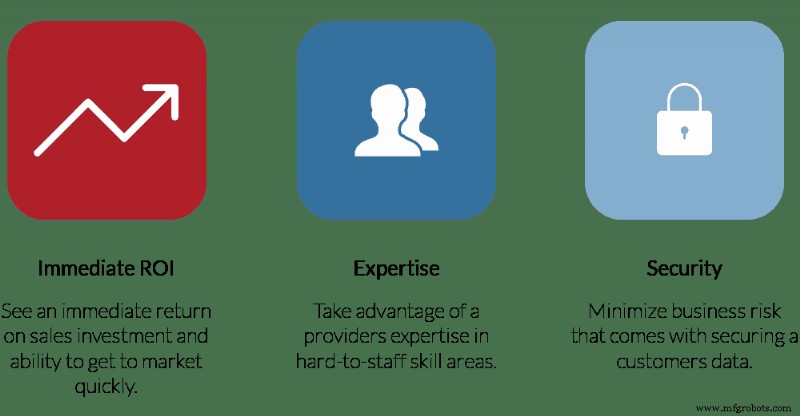

Why Does This All Matter?

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

- Converting CapEx expenditure to OpEx ones can surely improve cash flow to those in the SMB market space.

- Reducing technical overhead through the elimination of roles no longer required, can provide far more operating capital, and

by re-focusing core-resources to concentrate on core-competencies, create business advantages in the areas that are important to the organization.

According to Gartner, the benefits of cloud migration include the following:

- Shorter project times:Cloud IaaS is a strong approach for trial and error, offering the speed required to test the business model success.

- Broader geographic distribution:The global distribution of cloud IaaS enables applications to be deployed to other regions quickly.

- Agility and scalability:The resource is pay-as-you-go. If an application is designed correctly, then it is simple to scale the capability in a short period.

- Increased application availability:As described, we have demonstrated the highest levels of security and reliability. If you have the right application design, you can develop application availability accordingly.

What’s Fueling the Cloud-First Strategy?

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

- Reduced infrastructure and operational costs. From a reduction in capital expenditures, using the elasticity of cloud services, lower overall software costs and potential reduction of IT staff, organizations report approximately 14% in savings.

- Flexibility and scalability to support business agility. Agility is defined by the ability to bring new solutions to market quickly. The ability to control costs, leverage different types of services, and being flexible to adapt to market conditions.

- Cloud services tend to use the latest in innovation. Being able to leverage the high rate of innovation in this space, an organization can benefit by incorporating it as part of their business strategy.

- A cloud-first strategy can drive business growth through a supportive ecosystem.

Things to Consider

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

- More importantly, cloud services predominately revolve around x86-based server platforms. Therefore, workloads that are reliant on other processor architecture, or even specialized secondary processing units or even dongles, do not make ideal cloud candidates.

In contrast, cloud-based infrastructure allows for:

- Business Agility – for rapid deployment, and even rapid transition from one platform to another, with low transition costs.

- Device Choice – The flexibility to deploy, tear down, and redeploy various device configurations in a matter of clicks.

- Collaboration – Cloud providers typically provide an expert-level helpdesk, with direct access to a community of experts that can support your needs.

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

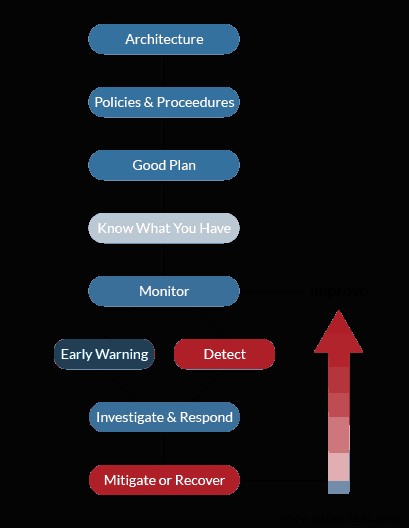

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.

Cloud Computing

- 5 Cloud-Computing-Tipps, um Zeit (und Geld) auf Ihre Seite zu nehmen

- Big Data und Cloud Computing:Eine perfekte Kombination

- Was ist Cloud-Sicherheit und warum ist sie erforderlich?

- Welche Vorteile hat Cloud Computing für Ihr Unternehmen?

- Cloud-Sicherheitsrisiken, denen jedes Unternehmen ausgesetzt ist

- So werden Sie ein Cloud-Computing-Experte

- Cloud und wie sie die IT-Welt verändert

- Einsatz von Big Data und Cloud Computing in Unternehmen

- Wie man ein Cloud-Sicherheitsingenieur wird

- Wie Cloud Computing IT-Mitarbeitern helfen kann?