DDS-Sicherheit auf die Hardware-Weise - SGX Teil 3:Gehärtete DDS-Dienste

Dies ist Teil 3 in sechs -Blog-Reihe zu diesem Thema. Wenn Sie neu in dieser Serie sind, lesen Sie bitte die vorherigen Blogs hier.

In Teil 2 dieser Serie habe ich erläutert, wie Sie mit RTI Connext DDS Micro + Security, SCONE und Intel SGX einen gehärteten Endpunkt erstellen. Obwohl interessant, haben wir noch keine praktische Lösung mit integriertem SGX untersucht. In Teil 1 habe ich angedeutet, dass DDS + SGX eher in einem Serverraum erscheinen wird als als eher traditioneller Industrial Internet of Things (IIoT)-Endpunkt. In dieser Folge werden wir praktischere Lösungen für eine SGX-gehärtete DDS-Anwendung durch die Linse von DDS-Diensten betrachten.

Viele DDS-Dienste sind Hauptziele für die Sicherheitshärtung. Sie abonnieren oft mehr Themen und haben in einer sicheren DDS-Lösung daher mehr Zugriff auf kurzlebige Schlüssel. Diese Schlüssel werden notwendigerweise im Anwendungsspeicher gespeichert. Mit Geschick und Entschlossenheit könnte ein privilegierter Benutzer oder Angreifer sie extrahieren oder, vielleicht noch effektiver, die Daten aus dem Systemspeicher sammeln, unmittelbar nachdem die DDS-Schutzmaßnahmen entfernt wurden – oder sogar Daten ändern, kurz bevor Schutzmaßnahmen hinzugefügt werden. Warum sich schließlich mit Verschlüsselung beschäftigen, wenn die Daten bereits im Klartext vorliegen?

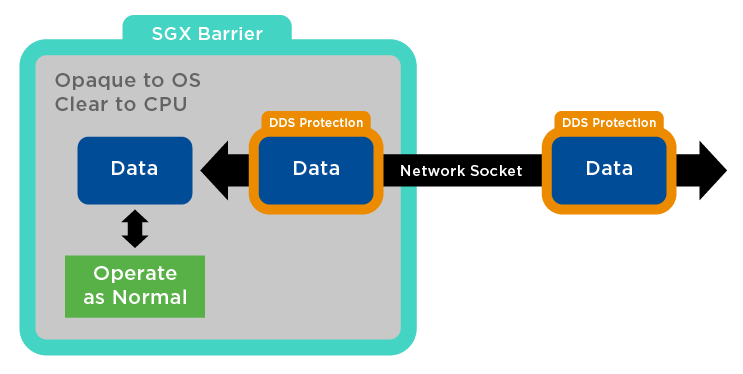

Abbildung 1:Angriffsfläche in DDS-Umgebungen

Wenn Sie diese Serie verfolgt haben, erinnern Sie sich vielleicht daran, dass ich in Teil 1 eine Architektur vorgestellt habe, bei der DDS-geschützte Pakete auf dem Kabel ankommen und in den SGX-geschützten Raum geleitet werden können, bevor der DDS-Schutz entfernt wird. Einmal in der Anwendung, schützt SGX die Daten und der DDS-Schutz könnte entfernt werden. Da die CPU die Daten im Klartext sehen kann, sind keine exotischen Operationen an verschlüsselten Daten erforderlich. Dies bietet einen deutlichen Vorteil gegenüber anderen Schutzmethoden wie der homomorphen Verschlüsselung.

Dieses Design ermöglicht es einer Anwendung, verschlüsselte Daten über das Kabel zu übertragen, sie vor dem Entfernen der Verschlüsselung in einen geschützten Bereich zu verschieben, mit den Daten zu arbeiten und Kabelschutz hinzuzufügen. Wenn wir eine dieser Anwendungen erstellen können, können wir viele erstellen. Da DDS außerdem drahtgebundenen Schutz bietet, können wir ein heterogenes Netzwerk haben, wenn Nicht-SGX-Anwendungen mit SGX-Anwendungen kommunizieren können; einige dieser Anwendungen könnten DDS-Dienste sein.

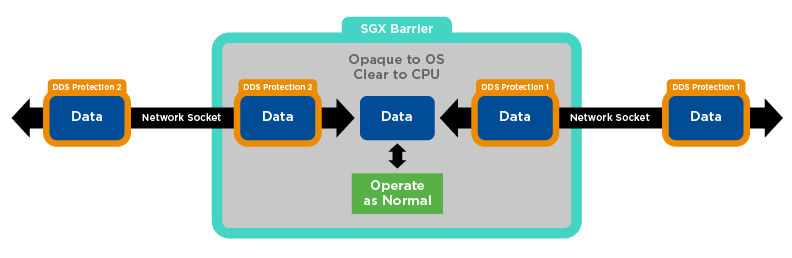

Um dies zu veranschaulichen, schauen wir uns den RTI Routing Service an. Die DDS-Sicherheitsspezifikation der Object Management Group® (OMG®) erfordert, dass der Routing-Service-Anwendungscode mit klaren Daten arbeitet, auch wenn sie nur vorübergehend sind. Darüber hinaus besitzt der Routing Service alle kurzlebigen Schlüssel von jedem Endpunkt, von dem aus er kommuniziert hat. Einige Architekturen erfordern, dass der Routingdienst am Rand des Netzwerks angezeigt wird, was das Angriffsrisiko erhöht. Als solches ist es ein hochwertiges Ziel für einen böswilligen Benutzer.

Abbildung 2:Der RTI-Routingdienst bietet einen geschützten Bereich für Anwendungen, die in SGX-Umgebungen ausgeführt werden

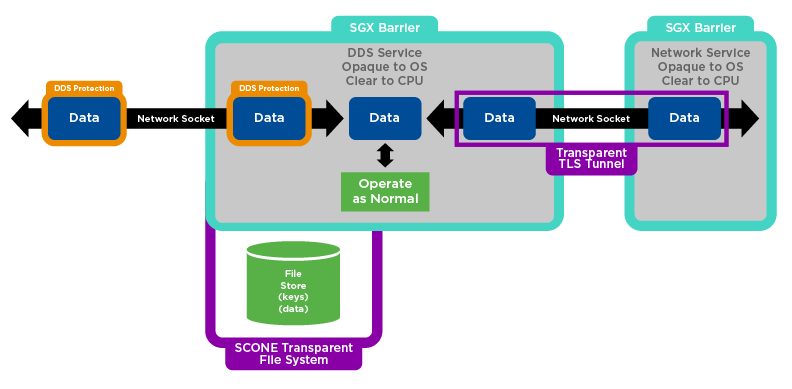

Obwohl wir es noch nicht untersucht haben, bietet SCONE eine integrierte, transparente Unterstützung für verschlüsselte Dateispeicher sowie eine Beglaubigung. Mit integrierten Dateispeichern können wir die Funktionalität unserer Anwendung erweitern. Im Routing-Service-Beispiel können wir jetzt die privaten Schlüssel für die Identität in einem geschützten Bereich speichern, der nur der Anwendung zur Verfügung steht; kein Root + Benutzer hat Zugriff darauf.

Um die Idee weiterzuentwickeln, können wir jetzt alle Daten geschützt auf der Festplatte speichern.

Abbildung 3:DDS- und RTI-Routing-Dienst ist in SCONE-Umgebungen geschützt

Beispielsweise können wir DDS-Kommunikationen zur autorisierten Wiedergabe speichern. SCONE unterstützt native (und transparente) TLS-Kommunikation mit anderen autorisierten SCONE-Containern wie SQLite.

Mit diesen Tools können wir eine Infrastruktur aufbauen, in der alle Daten jederzeit geschützt sind, auch gegen einen böswilligen Systemadministrator oder Angreifer. Natürlich muss sich eine Anwendung auf vertrauenswürdige Weise selbst messen, bevor ihr der Zugriff auf vertrauenswürdige Dienste, einschließlich ihrer Stores und Netzwerkverbindungen, zugetraut werden kann. Dies ist die Aufgabe des Attestierungsdienstes.

Der Attestierungsdienst ist, kurz gesagt, eine Remote-Methode zur Überprüfung, ob die Anwendung unverändert und echt ist und auf einer echten SGX-CPU ausgeführt wird. Im Wesentlichen ist der Attestierungsdienst ein vertrauenswürdigeres System, das überprüft, ob ein weniger vertrauenswürdiges System eine vertrauenswürdige Anwendung hat und sicher ausführen kann. Ursprünglich wurde dieser Service ausschließlich von Intel bereitgestellt, aber die Dinge ändern sich.

Die Remote-Bestätigung kann für viele geschlossene Systeme wie ein Problem erscheinen, insbesondere wenn die Bescheinigung von Intel bereitgestellt wird. Dies ist jedoch nicht so schwierig, wie man sich vorstellen kann, da eine Bestätigung für eine Anwendung nur einmal erfolgen muss und die Bestätigung einen Neustart übersteht. Der Prozess verifiziert die CPU und die Anwendung durch ISA-Befehle, die kryptografische Integritätsgarantien aufweisen. Diese Werte können auf Datenträger versiegelt und bei Bedarf wiederverwendet werden. Diese Wiederverwendung kann eine Anwendung umfassen, die der CPU beweist, dass sie nicht modifiziert ist, eine CPU, die einem Remote-System beweist, dass sie echt ist, oder eine Anwendung, die einer anderen Anwendung beweist, dass sie nicht modifiziert ist. Diese Funktionen sind in einem verteilten System besonders nützlich, um sicherzustellen, dass die Remote-Partneranwendung einer bestimmten Anwendung vertrauenswürdig ist.

Da wir SCONE als unser SGX-Framework verwenden, ist es sinnvoll darauf hinzuweisen, dass SCONE einen Attestierungsdienst anbietet. Dieser Dienst kann lokal auf Ihrem System verwaltet werden, wenn Sie Inhaber einer SCONE Enterprise-Lizenz sind. SCONE bietet einen globalen Attestierungsdienst für Nicht-Unternehmensbenutzer, und wir werden die Attestierung mit diesem globalen Service später in der Serie untersuchen.

In meinem nächsten Blog werde ich die Kosten der Sicherheit in DDS-SGX-Umgebungen untersuchen.

Internet der Dinge-Technologie

- Der Weg zur industriellen IoT-Sicherheit

- Bekämpfung von Sicherheitslücken des industriellen IoT

- Sicherung des IoT gegen Cyberangriffe

- Absicherung des IoT-Bedrohungsvektors

- Hyperkonvergenz und Berechnung am Rand:Teil 3

- Die Sicherheitsherausforderung durch das Internet der Dinge:Teil 2

- Die Sicherheitsherausforderung durch das Internet der Dinge:Teil 1

- Schutz des industriellen IoT:Einführung eines Ansatzes der nächsten Generation – Teil 2

- Sicherheit erschließt das wahre Potenzial des IoT

- IoT in der Cloud:Azure vs. AWS