Schutz eingebetteter IoT-Designs mit Sicherheits-ICs

In diesem Artikel besprechen wir einige wichtige Sicherheitsbedrohungen, die Sie bei der Entwicklung für das IoT beachten sollten, wichtige Sicherheitsfunktionen und wie sich der Schutz dieser Designs entwickelt einfacher mit Fortschritten bei Sicherheits-ICs.

Sie arbeiten hart daran, die nächste Generation Ihres intelligenten, vernetzten Geräts zu entwickeln. Es verbessert die Fähigkeiten seines Vorgängers und fügt einige neue Funktionen hinzu. Dann fangen Sie die neueste Schlagzeile über ein gehacktes IoT-Gerät ein. Ist es zu spät, Ihr Design zu schützen?

Für sicheres Design ist es nie zu spät – und es ist auch wichtiger denn je. Das IoT bringt großen Komfort in die Art und Weise, wie wir leben, arbeiten und spielen. Aber ungeschützt können intelligente Geräte einen Einstiegspunkt in größere Netzwerke und sensible Daten bieten.

Vom Nachahmer zum Kundenschaden

Einige Verstöße gegen das IoT-Design erregen mehr Aufmerksamkeit als andere. Fälschungen und Klonen sind häufige Bedrohungen, die zu Umsatzeinbußen für den OEM und häufig zu Qualitätseinbußen führen, die sich auf die Kunden auswirken. Authentische oder echte Teile zu haben, bietet die Gewissheit, dass die Teile wie vorgesehen funktionieren, und trägt auch dazu bei, dass keine Viren in die Umgebung gelangen. In einer automatisierten Fabrik oder einem Versorgungswerk können beispielsweise manipulierte Geräte eine Fehlfunktion auslösen, die zu kostspieligen Ausfallzeiten, Schäden oder sogar Kundenschäden führt.

Dann gibt es die Angriffe, die potenziell lebensgefährlich sein können. Betrachten Sie beispielsweise einen WLAN-fähigen Herzschrittmacher. Im vergangenen Jahr gab das US-Heimatschutzministerium eine Warnung heraus, dass Hacker leicht Zugang zu einer Marke von implantierten Herzdefibrillatoren erhalten könnten. Nach Angaben der Abteilung könnte ein Angreifer mit Kurzstreckenzugriff auf das betreffende Produkt bei eingeschaltetem Funkgerät des Produkts Daten in die Telemetriekommunikation einschleusen, wiedergeben, ändern und/oder abfangen.

Ein weiteres Anliegen bei Medizinprodukten ist die Produktaufarbeitung. Die Aufarbeitung eines Medizinprodukts kann, obwohl es von der US-amerikanischen Food and Drug Administration zugelassen ist, zu Problemen führen. Die größte Bedrohung sind Peripheriegeräte mit eingeschränkter Nutzung. Während der Aufarbeitungsprozess das Peripheriegerät wieder in einen neuwertigen Zustand versetzen könnte, kann es auch seine eingeschränkten Gebrauchseigenschaften aufheben.

Sicherheits-ICs mit fortschrittlichen kryptografischen Funktionen können IoT-Sensorknoten in Kraftwerken und ähnlichen Anwendungen vor Sicherheitsbedrohungen schützen.

Abbildung 1. Sicherheits-ICs mit erweiterten kryptografischen Funktionen können IoT-Sensorknoten in Kraftwerken und ähnlichen Anwendungen vor Sicherheitsbedrohungen schützen.

Kryptografie, ohne ein Experte zu sein

Um IoT-Designs vor Bedrohungen zu schützen, ist Folgendes erforderlich:

- Sichere Kommunikation und Authentizität von Endpunkten

- Starkes Schlüsselmanagement zum Schutz und zur Verschlüsselung sensibler Daten

- Sicheres Booten, um Firmware zu validieren und vor Malware-Angriffen zu schützen

- Funktionssteuerung zum sicheren Aktivieren und Deaktivieren verschiedener werkseitiger Optionen

Sicherheits-ICs bieten weiterhin ein erweitertes Schutzniveau für bestehende und neue eingebettete Designs. Und einer der Vorteile beim Entwerfen mit diesen Geräten besteht darin, dass Sie robuste Kryptographiefunktionen nutzen können, ohne ein Kryptographie-Experte sein zu müssen. Ein softwarebasierter Ansatz würde viel mehr Entwicklungsaufwand erfordern und gleichzeitig Schwachstellen einführen, die Hacker ausnutzen können. Werfen wir einen genaueren Blick auf die wichtigsten Funktionen in einem Sicherheits-IC, die Sie benötigen, um Ihre IoT-Designs sicher zu halten.

Physically Unclonable Function (PUF)-Technologie

Wenn Sie einen starken Schutz vor invasiven und Reverse-Engineering-Angriffen wünschen, ist die PUF-Technologie hier, um Ihnen zu helfen. Eine PUF-Schaltung beruht auf den natürlich vorkommenden zufälligen analogen Eigenschaften grundlegender MOSFET-Bauelemente, um kryptografische Schlüssel zu erzeugen. Da der Schlüssel nur bei Bedarf generiert und nirgendwo auf dem Chip gespeichert wird, hat ein Angreifer nichts zu stehlen. Wenn ein Angreifer versucht, den PUF-Vorgang zu untersuchen oder zu beobachten, ändert diese Aktivität die zugrunde liegenden Schaltkreiseigenschaften und verhindert, dass der Angreifer den geheimen Schlüssel entdeckt.2

PUF ist wie ein einzigartiger Fingerabdruck, was ihn für die Implementierung geheimer und privater Schlüssel, wie sie vom Sicherheits-IC verwendet werden, von unschätzbarem Wert macht. Beispielsweise wird ein von PUF abgeleiteter geheimer Schlüssel verwendet, um alle im EEPROM-Speicher des Sicherheits-ICs gespeicherten Informationen zu verschlüsseln. Ein Sicherheitsangriff, der den Inhalt des EEPROM abruft, wird definitiv vereitelt, da der Inhalt verschlüsselt wird und der zur Entschlüsselung erforderliche PUF-Schlüssel nicht extrahiert werden kann.

Asymmetrische und symmetrische Algorithmen

Kryptografische Algorithmen sperren oder entsperren kryptografische Funktionen wie Authentifizierung, Autorisierung und Verschlüsselung. Es gibt zwei Arten von Algorithmen:symmetrisch und asymmetrisch. Symmetrische Algorithmen beinhalten Schlüssel, die zwischen dem Sender und dem Empfänger privat sind. Ihre gemeinsamen Schlüssel werden sicher gespeichert und niemals mit anderen geteilt.

Sender und Empfänger authentifizieren Daten mit diesem gemeinsamen Schlüssel, der beiden die Gewissheit bietet, dass der Informationsquelle vertraut werden kann. Ein asymmetrischer Algorithmus verwendet einen Schlüssel, der privat gespeichert ist, und einen zweiten, der öffentlich ist. Mit einem privaten Schlüssel signierte Daten können nur durch den zugehörigen öffentlichen Schlüssel verifiziert werden.

Erweiterter Verschlüsselungsstandard (AES)

Der AES-Algorithmus ist ein symmetrischer Algorithmus mit fester Breite, der sich ideal für die Massenverschlüsselung eignet. Es verschlüsselt und ersetzt Eingabedaten basierend auf dem Wert eines Eingabeschlüssels auf reversible Weise, was zu Chiffretext (verschlüsselte oder codierte Informationen) führt. Die Eingabenachricht wird zuerst aufgefüllt, um sicherzustellen, dass sie in „n“ 128-Bit-Blöcke passt. Jeder 128-Bit-Block wird zusammen mit einem Verschlüsselungsschlüssel in den Verschlüsselungsalgorithmus eingespeist.

Der Algorithmus führt dann eine bestimmte Anzahl von Runden zum Verdecken der Eingabeblockbits basierend auf der Anzahl von Bits im Verschlüsselungsschlüssel durch. Die Verschleierung besteht aus dem Mischen von Datenbits, wobei Teile der Daten durch Werte aus einer Nachschlagetabelle ersetzt werden und XOR-Operationen durchgeführt werden, um Bits von 0 auf 1 umzukehren, basierend auf Bitwerten in einem Satz von runden Schlüsseln, die aus der Eingabeverschlüsselung generiert wurden Schlüssel. Um die ursprünglichen Eingabeblockdaten zu entschlüsseln, führt die AES-Entschlüsselungsfunktion die Umkehrung der Operationen in der Verschlüsselungsfunktion unter Verwendung desselben Verschlüsselungsschlüssels durch.

Digitale Signaturen

Digitale Signaturen sind ein Standardelement in der Kryptographie und bieten Empfängern einen Grund, darauf zu vertrauen, dass die Nachricht von einem bekannten Absender erstellt wurde und während der Übertragung nicht verändert wurde. Mit anderen Worten, die Möglichkeit, Daten zu signieren, verifiziert, dass das Gerät und die Daten echt sind. Sowohl symmetrische als auch asymmetrische Algorithmen werden verwendet, um digitale Signaturen zu erzeugen.

Verwenden von SHA und ECDSA für sicheres Booten

Der Secure Hash-Algorithmus (z. B. SHA-2 oder SHA-3) verwendet Hashing, das Daten variabler Größe nimmt und sie in Bit-String-Ausgaben fester Größe kondensiert. Bei SHA-256 ist die Hash-Ausgabe beispielsweise 256 Bit lang. Der Elliptic Curve Digital Signature Algorithm (ECDSA) ermöglicht eine vertrauenswürdige Kommunikation, indem eine digitale Signatur für eine Eingabenachricht basierend auf einem privaten Schlüssel generiert wird. Ein öffentlicher Schlüssel ist mathematisch mit dem privaten Schlüssel verbunden und wird von anderen bereitgestellt und verwendet, um die Authentizität des Kommunikators zu überprüfen.

Zusammen bieten SHA-256 und ECDSA Funktionen, die das sichere Booten eines Hostprozessors wie folgt ermöglichen. Innerhalb der OEM-Entwicklungsumgebung wird über die Firmware-Datei ein SHA-256-Hash berechnet, der letztendlich von einem Mikrocontroller ausgeführt wird. Dieser Hash-Wert wird dann mit einem privaten Schlüssel ECDSA-signiert, der sich innerhalb der Grenzen der Entwicklungsumgebung befindet und geschützt ist.

Die Firmware und die ECDSA-Signatur werden dann in der Endanwendung gespeichert, beispielsweise im Flash-Speicher. Außerdem speichert der Mikrocontroller in der Endanwendung den öffentlichen ECDSA-Schlüssel, um vor der Ausführung, d. h. einem sicheren Boot-Prozess, zu überprüfen, ob die Firmware authentisch und unverändert ist. Um diese Verifizierung durchzuführen, würde der Mikrocontroller den SHA-256-Hash über die gespeicherte Firmware berechnen und dann diesen Hash-Wert und den gespeicherten öffentlichen Schlüssel verwenden, um eine Verifizierungsoperation an der ECDSA-Signatur durchzuführen. Wenn die Überprüfung erfolgreich ist, kann das Mikro der Firmware vertrauen und sie ausführen.

Fortschrittliche Sicherheits-ICs sind jetzt mit diesen integrierten Sicherheitsfunktionen ausgestattet. Ein energieeffizienter kryptografischer Coprozessor bietet eine gute Option sowohl für bestehende als auch für neue eingebettete Designs. Einer der Vorteile besteht darin, dass der Coprozessor den (nicht sicheren) Host-Mikroprozessor von der Verwaltung komplexer Kryptographie und sicherer Schlüsselspeicherung entlasten kann. Durch den geringen Stromverbrauch eignen sich diese Geräte gut für batteriebetriebene IoT-Designs.

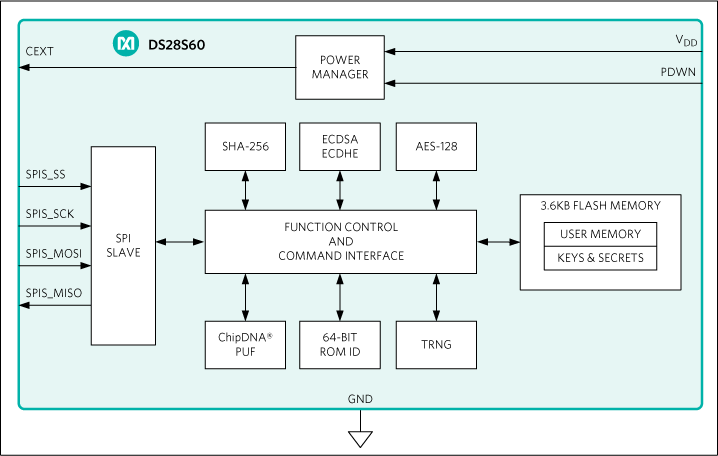

Ein Beispiel für einen solchen kryptografischen Coprozessor ist der stromsparende DS28S60 mit PUF-Technologie, einer Hochgeschwindigkeits-20-MHz-SPI-Schnittstelle für schnellen Durchsatz von Sicherheitsvorgängen, SHA-256-basierter digitaler Signatur und ECDSA-P256-Signatur und -Verifizierung für sicheres Booten. und integrierter Schlüsselaustausch für Ende-zu-Ende-Verschlüsselung.

Abbildung 2. DS28S60 vereinfachtes Blockdiagramm

Zusammenfassung

Da eingebettete Designs, einschließlich batteriebetriebener IoT-Sensorknoten, in unserem täglichen Leben immer häufiger vorkommen, ist es wichtig sicherzustellen, dass sie vor Sicherheitsbedrohungen geschützt sind. Die heutigen Sicherheits-ICs sind in eine Reihe von kryptografischen Funktionen integriert, die es einfacher machen, diese Designs zu schützen, ohne ein Kryptografie-Experte sein zu müssen.

Dieser Artikel wurde gemeinsam von Zia Sardar und Nathan Sharp verfasst, ebenfalls von Maxim Integrated.

Branchenartikel sind eine Inhaltsform, die es Branchenpartnern ermöglicht, nützliche Nachrichten, Nachrichten und Technologien mit All About Circuits-Lesern auf eine Weise zu teilen, für die redaktionelle Inhalte nicht gut geeignet sind. Alle Branchenartikel unterliegen strengen redaktionellen Richtlinien, um den Lesern nützliche Neuigkeiten, technisches Know-how oder Geschichten zu bieten. Die in Branchenartikeln zum Ausdruck gebrachten Standpunkte und Meinungen sind die des Partners und nicht unbedingt die von All About Circuits oder seinen Autoren.

Internet der Dinge-Technologie

- Der Weg zur industriellen IoT-Sicherheit

- IBASE:IoT-Gateways mit TPM-Sicherheit

- Brandbekämpfung mit IoT

- IoT-Sicherheit – wer ist dafür verantwortlich?

- Betreiber sollten ihre IoT-Sicherheitsstrategien mit ihren Ambitionen auf dem IoT-Markt abstimmen

- „Nicht klonbare“ Sicherheits-ICs mit ChipDNA-Technologie zum Schutz von IoT-Kunden eingeführt

- Alles läuft IoT

- IoT-Sicherheit – Ein Hindernis für die Bereitstellung?

- Vielseitig mit IoT

- Sicherung des IoT durch Täuschung