Die Realität des Hackens….oder eine neue Hacking-Realität?

Wir leben in einer Cyber-gefährdeten Welt – einer Welt, die von Daten regiert wird. Daten umfassen fast jeden Aspekt unseres persönlichen und öffentlichen Lebens. Es wird stark geteilt, verteilt, gespeichert und darauf zugegriffen und ist ständig gefährdet. Jüngste Mega-Hacks wie unter anderem auf Target, Yahoo und Ashley Madison zeigen, dass das Durchsickern persönlicher Daten und der Missbrauch unserer Daten in einer Welt, die immer vernetzter und datenzentrierter wird, unvermeidlich sind.

So besorgniserregend diese Hacks auch sind, wir sollten uns bewusst sein, dass das Risiko am Ende des Tages nur der Missbrauch von Daten ist. Ohne Frage können Angriffe wie diese verheerende Auswirkungen auf das Leben von Menschen haben, aber ihr Ergebnis beschränkt sich auf die virtuelle Welt und kann die physische Welt nicht berühren, zumindest nicht direkt.

Siehe auch: Die US-VA schützt Ihren Hacking-Husten vor Hacking

Dies alles ändert sich jetzt, da sich unsere Welt allmählich zu einer cyber-physischen entwickelt. Wikipedia definiert ein cyber-physisches System als ein System, bei dem physische und Softwarekomponenten tief miteinander verflochten sind. Das heißt, physikalische Systeme steuern und werden durch elektronische Komponenten gesteuert.

Ein gutes Beispiel für ein Cyber-Physical-System ist ein modernes Auto, bei dem etwa 60 % seiner Kosten mit der Elektronik verbunden sind. In einem modernen Fahrzeug gibt es oft mehr als 100 elektronische Einheiten, die kritische mechanische und physikalische Komponenten wie Bremsen, das Lenksystem und den Türschlossmechanismus beeinflussen.

Ein weiteres Beispiel ist eine Fertigungsanlage, die nicht nur per Software überwacht, sondern in hohem Maße auch gesteuert wird, oft über abgesetzte Funkschnittstellen.

Dies sind nur zwei Beispiele, aber es gibt viele andere in unzähligen Branchen, wie intelligente Transportsysteme, medizinische Geräte und Hausautomation – auch bekannt als das Smart Home.

Nicht dasselbe wie IoT

Ein cyber-physisches System ist eng mit dem Internet der Dinge (IoT) verbunden, aber nicht gleichbedeutend damit. IoT-Geräte sind typischerweise die Controller der cyber-physischen Domäne. Sie verwenden eine oder mehrere Verbindungstechnologien (z. B. Mobilfunk oder Bluetooth) und werden von Dienstanbietern oder Benutzeranwendungen auf einem mobilen Gerät gesteuert. Mit der iPhone-Anwendung Ihres Fahrzeugherstellers können Sie beispielsweise Ihr Auto entriegeln oder den Motor aus der Ferne starten. Die intelligente Lautsprecher-App Amazon Echo, die die Beleuchtung Ihres Zuhauses steuert, ist ein weiteres gutes Beispiel.

Allen diesen Beispielen ist gemeinsam, dass sie es uns als Endbenutzern ermöglichen, physikalische Funktionen drahtlos zu manipulieren.

Unsere Kontrolle über diese Systeme endet beim IoT-Controller (dem Fahrzeugtelematiksystem bzw. dem Smart Speaker). Die IoT-Controller kommunizieren mit physischen Objekten über zwei Schlüsselelemente – Sensoren und Aktoren. Sensoren messen Eigenschaften der physikalischen Welt (z. B. die Temperatur einer Zentrifuge) und melden diese an die Steuerung. Aktoren manipulieren die physische Welt (z. B. halten das Auto in der Spur) auf Befehl des Controllers.

Der Klebstoff, der all dies verbindet, ist Software in Form von Code und Daten, und es ist Software, nicht Liebe, die unsere Welt des 21. Jahrhunderts bewegt. Darin liegt das Problem – Softwarecode weist unweigerlich Fehler und Design-Gerüche auf, die möglicherweise zu ernsthaften Sicherheitsproblemen führen können – was wir als ausnutzbar bezeichnen würden.

Die Anzahl der tatsächlich ausnutzbaren Fehler pro 1.000 Codezeilen hängt von zahlreichen Faktoren ab, einschließlich der Forschung, die Sie lesen möchten. Aber selbst nach den optimistischsten Recherchen hat das durchschnittliche Fahrzeug mit etwa 100.000.000 Zeilen Code wahrscheinlich ein paar tausend ausnutzbare Fehler – das nennen wir ein Hackerparadies.

Bevor wir in Panik geraten, unsere Autos loswerden und zu Pferdekutschen zurückkehren, ist es erwähnenswert, dass Autos sicher sind und dass diese Zahl nicht unbedingt einige Tausend Möglichkeiten darstellt, wie Ihr Auto manipuliert werden könnte, um Sie so zu töten, wie Sie sind Fahren. Um wirklich beurteilen zu können, wie anfällig ein System für Angriffe ist, muss es gründlich analysiert werden. Dabei sind viele Faktoren zu berücksichtigen, wie etwa die Motivation des Angreifers und der Zugang zum Ziel. Dennoch ist die allgemeine Sorge berechtigt, und eine nicht minder berechtigte Frage lautet:„Wie sind wir hierher gekommen?“

Meine Antwort könnte Sie überraschen. Ich denke, es war fast unvermeidlich, dass wir an diesem Punkt ankommen. Die Geschichte hat immer wieder gezeigt, dass die Märkte von Merkmalen bestimmt werden und die Sicherheit hinterherhinkt. Als die ersten Computer mit dem Internet verbunden wurden, dachten nur eine Handvoll Experten an die Probleme der inhärenten unsicheren Architektur. Natürlich wurden sie weitgehend ignoriert, weil sie nicht zum Endergebnis beigetragen haben.

Das Ergebnis war, dass wir nach und nach eine Welt mystischer Cyber-Kreaturen wie Viren, Würmer und Malware kennengelernt haben. Die Industrie brauchte Zeit, um zu reagieren, da es immer schwieriger ist, eine Produktionsumgebung mit Sicherheit zu versehen. Nach und nach wurden Antivirenprogramme und Firewalls erfunden und wir schafften es weiter. PCs sind nicht ohne Sicherheitsprobleme, aber die Wirtschaft ist nicht zusammengebrochen und der Himmel ist nicht eingebrochen.

Die nächste Welle der Konnektivität

Ein ähnlicher Weg konnte bei der nächsten Welle der Konnektivität verfolgt werden – Smart Mobile Devices und die Evolution von IT-Systemen. Die Sicherheitsleute pfeifen immer am Tor und rufen, dass wir in der Anfangsphase des Designs Sicherheit einbauen müssen, aber die Markttreiber drängen auf Funktionen, mehr davon und schneller.

Passiert das auch in der IoT-Welt? Jüngste Daten legen nahe, dass dies tatsächlich der Fall ist. Sie werden also von der Prämisse getröstet, dass wir der Dynamik der Technologie ihren Lauf lassen und Sicherheit im Nachhinein hinzufügen, so wie wir es in der Vergangenheit getan haben. Es gibt jedoch eine sehr wichtige Beobachtung, die ich in diesem Artikel mitnehmen möchte – die Fehlertoleranz sinkt jedes Mal dramatisch, wenn wir abhängiger von Software werden.

Wir haben es geschafft, den Datenverlust auf unseren PCs und gehackten Telefonen zu überwinden. Wir kämpfen mit kolossalen Datenschutzverletzungen bei Kreditkartendatenbanken und unseren persönlichsten Informationen. Werden wir in der Lage sein, mit einem echten Mega-Hack fertig zu werden, der unsere physische Welt kompromittiert oder, noch schlimmer, unwiderruflich schädigt?

Eine bessere Idee könnte sein, in Sicherheit durch Design zu investieren. Diese Experten könnten diesmal Recht haben.

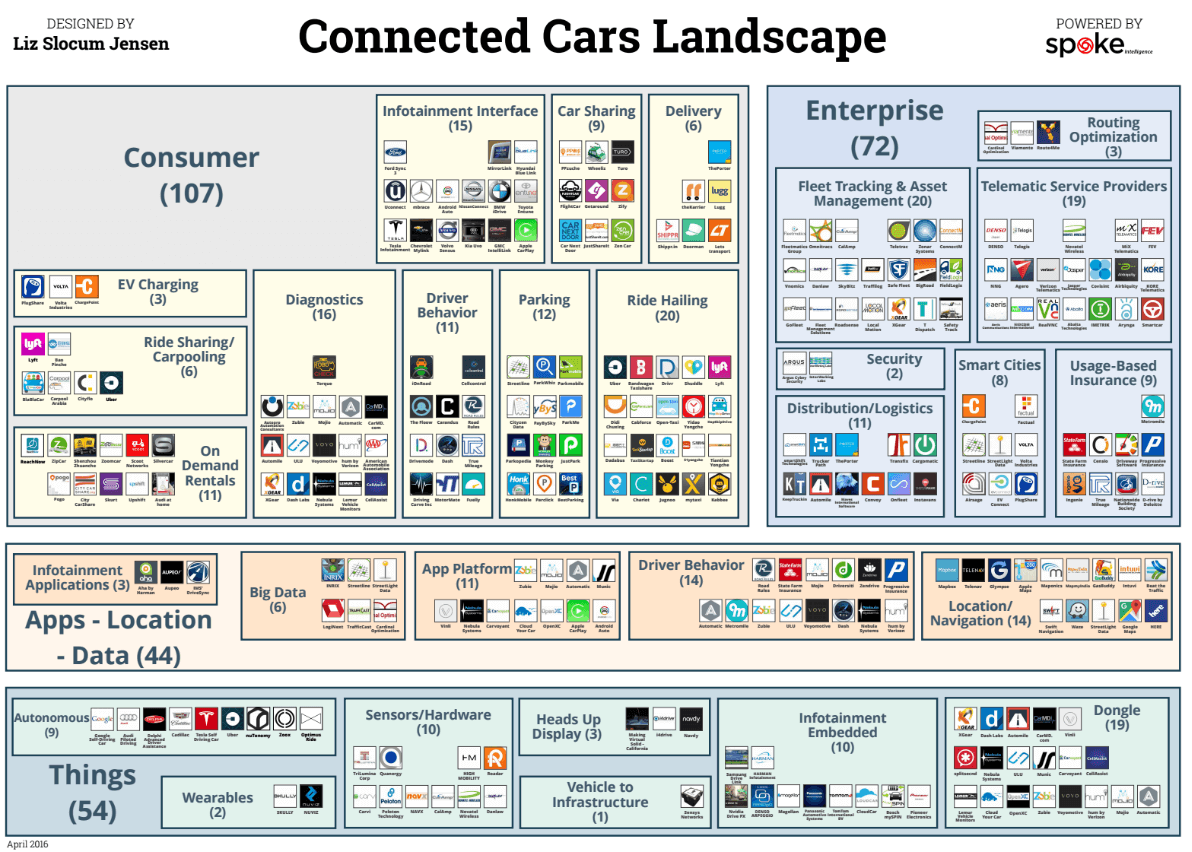

Dieser Artikel ist Teil unserer Connected Car-Reihe. Eine hochauflösende Version der Landschaft mit 250 Unternehmen können Sie hier herunterladen.

Internet der Dinge-Technologie

- Die neue Welt der Verwaltung des Internet der Dinge in Angriff nehmen

- Die Welt der Textilfarben

- Realitätsprüfungen der Farbstoffindustrie weltweit

- Verbunden geboren:Eine neue Ära der mobilen Innovation

- Wartung in der digitalen Welt

- Aufdecken des blinden Flecks des IoT in einer postpandemischen Welt

- G.hn öffnet die Tür zu neuen industriellen Möglichkeiten

- Erwartungen in der industriellen IoT-Welt zurücksetzen

- Software AG prognostiziert die Zukunft des IoT

- Das 'Internet der Dinge' – vom Schlagwort zur Realität?