Sicherheit von Produktionsanlagen in der Cloud

Mit den richtigen Cloud-basierten Sicherheitstools können Hersteller Fabrikanlagen sperren und vor potenziellen Hackern schützen

Horrorgeschichten zur Cybersicherheit gibt es zuhauf, genug, um den Datenschutzbeauftragten in der Fertigung häufig Albträume zu bereiten. Als ob die Geschichten über Stuxnet und die „Wanna Cry“-Ransomware-Fälle nicht genug wären, tauchten kürzlich Berichte in mehreren Publikationen auf, darunter im Wall Street Journal von Hackern in Australien, die vertrauliche Daten über hochkarätige Verteidigungsanlagen stehlen, darunter den F-35 Joint Strike Fighter (JSF). In den allermeisten Fällen scheinen menschliches Versagen, z. B. die Nichtbefolgung ordnungsgemäßer Cybersicherheitsprotokolle und die Verwendung leicht zu erratender Passwörter, die Hauptursachen zu sein. Dadurch werden Daten im Bankwesen, in der Energieinfrastruktur, in der Luft- und Raumfahrt/Verteidigung und in der Fertigung anfällig für ständig wachsende Cyber-Bedrohungen.

Eine der besten Möglichkeiten zur Verbesserung der Cybersicherheit ist die sorgfältige Anwendung von Software-Patches. Bei der berüchtigten Verletzung von Equifax versäumte es das Unternehmen, kritische Patches auf die Software Apache Struts anzuwenden, ein Open-Source-Programm, das in seinem Cybersicherheitssystem verwendet wird. Dies ermöglichte es Hackern, die Datenbanken von Equifax zu infiltrieren, um Informationen über bis zu 143 Millionen Menschen in den USA und mehr in Großbritannien und Kanada zu stehlen.

Schlechte Presse wie diese kann Cloud-Software und Cloud-basierten Geschäftsabläufen einen schlechten Ruf einbringen. Die Realität ist, dass sich Cloud-Cybersicherheitspraktiken nicht wesentlich von denen unterscheiden, die nur für Installationen vor Ort verwendet werden, aber die Verbindung in der Cloud mit dem Internet gibt Hackern mehr Möglichkeiten, sich durch unverschlossene Türen einzuschleichen.

Sicherung der Fabrik

Stromnetze, Finanzinstitute und Einzelhändler waren alle Opfer von Cyberangriffen. Fertigungsbetriebe haben nicht viele größere Eindringlinge gemeldet, aber laut einer im September veröffentlichten Studie zahlt bis zu die Hälfte der kleinen und mittleren Unternehmen (KMU) ein Lösegeld für Internet of Things (IoT)-Geräte, um ihre Daten zurückzufordern .

Die Studie von Arctic Wolf Networks Inc. (Sunnyvale, CA), einem Security Operations Center (SOC)-as-a-Service-Anbieter, stellte fest, dass 13 % der KMUs einen IoT-basierten Angriff erlebt haben, viele jedoch immer noch nicht richtig damit umgehen Sicherheitsmaßnahmen. Die in Zusammenarbeit mit Survey Sampling International durchgeführte Studie ergab, dass die meisten KMUs nicht über fortschrittliche Erkennungs- und Reaktionsfähigkeiten für Ransomware, Advanced Persistent Threats (APT) und Zero-Day-Angriffe wie Stuxnet verfügen.

Sicherheitsexperten und Fertigungsexperten sind sich einig, dass die Schritte zum Sichern von Cloud-Daten denen für Benutzer von Nicht-Cloud-, On-Premises-Daten entsprechen.

„Die Leute gehen fälschlicherweise davon aus, dass Daten in der Cloud sicher sind, wenn sie nur so sicher sind, wie Sie sie machen“, sagte Brian NeSmith, Mitbegründer und CEO von Arctic Wolf Networks. „Das bedeutet, eine Firewall zu implementieren, verdächtige Aktivitäten zu überwachen und den Zugriff auf vertrauliche Daten zu kontrollieren.

„Die Verantwortung liegt nicht beim Cloud-Service-Provider, sondern beim IT-Team eines Unternehmens, Cloud-basierte Daten zu sichern“, so NeSmith weiter. „Unternehmen in regulierten Branchen neigen dazu zu denken, dass Compliance Sicherheit ist. Compliance ist eine Möglichkeit, Kontrollen zu bewerten, aber es ist definitiv keine Sicherheit.“

Der Vorteil von On-Premises-Systemen besteht darin, dass der Benutzer eine größere Kontrolle über das Netzwerk hat, von dem aus auf die Daten zugegriffen werden kann, sagte er. „Bei Cloud-basierten Daten kann jeder mit einer Internetverbindung versuchen, Zugriff auf die Daten zu erhalten. Sorgfältige Sicherheitskontrollen und -prozesse sind der Schlüssel, unabhängig davon, ob sich die Daten in der Cloud oder vor Ort befinden. Wenn Sie beispielsweise versehentlich Zugriff auf Ihr internes Netzwerk gewähren, könnte jeder, der diese Lücke findet, möglicherweise auf Ihre Daten zugreifen, unabhängig davon, ob sich die Daten in der Cloud oder vor Ort befinden.“

Idealerweise sollten Hersteller über ein Security Operations Center (SOC) verfügen, das rund um die Uhr potenzielle Cybersicherheitsbedrohungen sammelt, analysiert und untersucht, so NeSmith. „Das SOC sollte mit Vollzeit-Sicherheitsexperten besetzt sein. Es reicht einfach nicht aus, die IT als Teilzeitjob erledigen zu lassen.

„Im Nachhinein hat sich gezeigt, dass fast alle großen Hacks vermeidbar waren“, fuhr NeSmith fort. „Equifax hatte einen Sicherheitspatch, den sie nicht installieren konnten. Das Ziel hatte Alarme, aber sie waren im Rauschen ihrer Systeme begraben. Cybersicherheit ist nicht einfach, und viele Unternehmen machen den Fehler zu glauben, dass effektive Cybersicherheit bedeutet, die richtigen Produkte zu kaufen. Bei der Sicherheit geht es nicht um die Produkte, sondern darum, wie effektiv Ihre Sicherheitsmaßnahmen sind.“

Cloud + Robuste Sicherheit

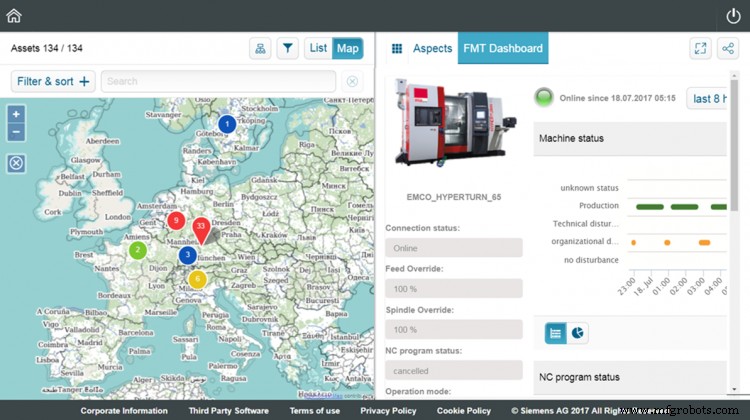

Hersteller, die Siemens-Lösungen verwenden, können eine Kombination aus Protokollen und gehärteter Netzwerksicherheitshardware wie die Scalance- und Ruggedcom-Linien von Siemens sowie neue Cloud-Angebote nutzen. Siemens betreibt auch seine Cyber Security Operations Centers, die rund um die Uhr Datensicherheitsüberwachung und Unterstützung bei der Behebung von Cyberangriffen bieten (siehe „Den unvermeidlichen Hackangriffen vorbeugen“, Fertigungstechnik). , Oktober 2017).

Mit Siemens Plant Security Services können Bedrohungen und Malware frühzeitig erkannt, Schwachstellen analysiert und geeignete Sicherheitsmaßnahmen eingeleitet werden, so Henning Rudoff, Leiter Plant Security Services, Siemens PLM Software (Plano, TX). Er fügte hinzu, dass die kontinuierliche Überwachung den Anlagenbetreibern Sicherheitstransparenz verschafft.

Laut Rudoff kann Cloud-basierte Cybersicherheitssoftware Kunden, die nicht durch Gesetze oder interne Beschränkungen an lokale Lösungen gebunden sind, eine einfachere Bereitstellung und bessere Betriebsoptionen im Vergleich zu herkömmlichen Bereitstellungen vor Ort bieten. „Siemens bietet Cybersicherheitssoftware auf Basis seines IoT-Betriebssystems MindSphere an, um Kunden bei der parallelen Implementierung von Digitalisierung und Sicherheit zu unterstützen“, sagte er.

Betreiber von Industriebetrieben sollten in der Regel mit einer Bewertung beginnen, um ihre Sicherheitsanforderungen und ihren aktuellen Status festzulegen, z. B. auf der Grundlage von IEC 62443, riet Rudoff. „Erforderliche Sicherheitsmaßnahmen können organisatorischer Art sein, wie die Schulung der Belegschaft, um das Bewusstsein zu schärfen, oder technischer Art, wie die Implementierung einer Netzwerksegmentierung oder Härtung von Automatisierungsgeräten.

„Zusätzlich zu Schutzkonzepten sollten Kunden mit erweiterten Anforderungen auch Erkennungs- und Behebungskonzepte einsetzen“, fuhr er fort. „Erkennung kann beispielsweise mit SIEM-Systemen (Security Information and Event Management) erreicht werden, die Kunden helfen, das Verhalten ihrer Systeme zu überwachen [z. B. neue Geräte im Netzwerk oder fehlgeschlagene Anmeldeereignisse]. Im Falle eines Sicherheitsvorfalls wird eine forensische Analyse empfohlen; es beantwortet zwei Fragen – wie kann das System wieder auf normales Verhalten zurückgebracht werden und wie können zukünftige Vorfälle verhindert werden?“

Um Eindringlinge zu verhindern, empfiehlt Siemens Herstellern dringend, Produkt-Updates so schnell wie möglich einzuspielen und immer die neuesten Produktversionen zu verwenden. Für Informationen zu Produkt-Updates können Kunden den Siemens Industrial Security RSS Feed unter http://www.siemens.com/industrialsecurity.

abonnierenVorteile von Cloud Security

Starke Systeme und die Anwendung der gebotenen Sorgfalt sind ein Muss für Cloud-Anbieter, bemerkte Srivats Ramaswami, CTO und Vizepräsident, IT, für Manufacturing Execution Systems (MES) Softwareentwickler 42Q (San Jose, CA).

„Hersteller haben jeden Tag mit sensiblen Daten zu tun:Rückverfolgbarkeitsdaten, Garantieinformationen, Aufzeichnungen zur Gerätehistorie und insbesondere die technischen Spezifikationen für ein Produkt sind streng vertraulich. Diese Daten einem Cloud-basierten System anzuvertrauen, erfordert gebührende Sorgfalt, um sicherzustellen, dass der Anbieter die richtigen Schritte zum Schutz der Daten unternommen hat“, sagte Ramaswami. Er rät Benutzern, nach wichtigen Cybersicherheitsfunktionen zu suchen, wie zum Beispiel:

- Ein mehrstufiger Sicherheitsansatz, der den Anwendungscode, die physische Abwehr innerhalb des Rechenzentrums und logische Barrieren an der Firewall sowie kontinuierliche Aktivitätsüberwachung und Malware-Scanning umfasst.

- Verträge mit Drittanbietern, die Sicherheitstests durchführen, wobei den Kunden Berichte zur Verfügung gestellt werden.

- Zertifizierung wie SOC 2 vom AICPA (American Institute of Certified Public Accountants), die von Unternehmen verlangt, strenge Informationssicherheitsrichtlinien und -verfahren festzulegen und zu befolgen.

Wie sicher sind die Cloud-basierten Daten eines Fertigungsbetriebs? „Wenn Fertigungsdaten in der Cloud gespeichert werden, wird die Sicherheit normalerweise erhöht eher als verringert“, erklärte Ramaswami. „Das liegt daran, dass Cloud-Anbieter enorme Ressourcen darauf verwenden, sicherzustellen, dass ihre Systeme so sicher wie möglich sind, und ständig aktualisiert werden, um auf potenzielle Bedrohungen zu reagieren. Während auf Cloud-basierten Systemen jeden Tag dutzende Male Hacking-Versuche stattfinden, gab es bisher keine größeren Sicherheitsverletzungen bei Systemen, die von Herstellern verwendet werden.“

Laut Ramaswami besteht ein weit verbreiteter Irrglaube, dass Cloud-basierte Daten nicht so sicher sind wie On-Premise-Server. „Die Wahrheit ist, dass die meisten On-Premise-Systeme weit hinter der Sicherheit zurückbleiben, die die besten Cloud-Anbieter bereitgestellt haben. Tatsächlich habe ich persönlich Passwörter für vermeintlich „sichere“ Systeme gesehen, die auf Post-it-Zetteln neben einem Server-Rack, auf dem die Anwendung läuft, gepostet wurden. Die Sicherheitsarchitektur fortschrittlicher Cloud-Anbieter ist praktisch unmöglich in einer On-Premise-Lösung zu duplizieren“, fügte Ramaswami hinzu. „Zum Beispiel wurde das von 42Q verwendete Cloud-Speichersystem für eine Lebensdauer von 99,999999999 % und eine Verfügbarkeit von Objekten von bis zu 99,99 % über ein bestimmtes Jahr ausgelegt; Aufgrund der hohen Kosten dieses Systems ist dies für praktisch jede IT-Organisation unerreichbar. Tools wie diese in einer On-Premise-Umgebung bereitzustellen, würde nicht nur große Investitionen in die Infrastruktur erfordern, sondern auch große Teams, um sie zu verwalten.“

Ramaswami stellte fest, dass Equifax keinen externen Cloud-Anbieter nutzt, sondern stattdessen seine eigene Infrastruktur und Anwendungen aufbaut und verwaltet. „Den bisher veröffentlichten Informationen zufolge hätte Equifax mehr zum Schutz der Datensicherheit tun können – der Hack fand im Mai statt“, bemerkte er, „während ein Patch für die ausgenutzte Schwachstelle mehr als zwei Monate zuvor verfügbar war! Dies ist ein Beispiel dafür, warum Unternehmen sich nach hochwertigen Cloud-Dienstanbietern umsehen sollten, die die Daten- und Netzwerksicherheit in Echtzeit überwachen.

„Es gibt kein Wundermittel für die Sicherheit in der Cloud; es braucht ein Unternehmen mit Sicherheit in seiner DNA und täglicher Aufmerksamkeit für Details“, fuhr Ramaswami fort. Er merkte an, dass die Sicherheit von 42Q physische Verteidigung innerhalb des Rechenzentrums und logische Barrieren an der Firewall, Standards für Codierung und Passwortstärke, kontinuierliche Aktivitätsüberwachung und Malware-Scanning sowie Tests durch Drittanbieter umfasst.

Bearbeitungsdaten aus der Cloud

Die meisten Daten sind in der Cloud in guten Händen – wenn die üblichen Cybersicherheitsschritte oder -maßnahmen ergriffen und befolgt werden, so die Befürworter der Cloud.

„Gute Sicherheitspraktiken sind bewährte Praktiken, unabhängig vom physischen Standort der Datenverarbeitung und Speicherung, lokal oder cloudbasiert“, sagte Chuck Mathews, Cloud-Evangelist, MachiningCloud Inc. (Camarillo, CA, und Stans, Schweiz). „Zu unseren Top 10 gehören:

- Halten Sie Software, BIOS und Firmware auf dem neuesten Stand

- Viren- und Malware-Erkennung auf dem neuesten Stand halten

- Sichere wichtige Informationen

- Verwenden Sie starke Passwörter, keine Standardpasswörter oder Kontonamen

- Schalten Sie die Zwei-Faktor-Authentifizierung ein, falls verfügbar,

- Geben Sie keine Konten oder Passwörter weiter

- Denken Sie nach, bevor Sie Informationen weitergeben

- Verwenden Sie Verschlüsselung in drahtlosen Netzwerken

- Achten Sie auf die Grundsätze der Computersicherheit und

- Beschränken Sie den Zugriff und die Rollen auf das, was Sie wissen müssen.

„Im Allgemeinen sind Cloud-basierte Daten sicherer als On-Premise-Daten“, stimmte Mathews zu. „Cloud-Unternehmen beschäftigen Sicherheitsexperten und haben eine treuhänderische Verantwortung, um ein hohes Maß an Sicherheit zu bieten; es ist, was sie tun. Ein durchschnittliches Geschäft verfügt normalerweise nicht über ein solches Know-how im Personal.“

MachiningCloud ist ein unabhängiger Anbieter von Produktdaten für CNC-Schneidwerkzeuge und Spannmittel, der einen Cloud-basierten Datenabruf von Bearbeitungsdaten für Maschinisten und Hersteller anbietet.

„Die Mehrheit von uns in den Vereinigten Staaten nutzt Cloud-basierte Dienste jeden Tag der Woche“, fügte Mathews hinzu. „Im Internet surfen, eine E-Mail senden, ein Flugzeug oder Hotel buchen, Bankgeschäfte erledigen, unsere Rechnungen bezahlen – all das sind Cloud-basierte Dienste. Der Einsatz von Cloud-basierten Systemen im CAD/CAM-Bereich ist jedoch sehr begrenzt; Die meiste CAD/CAM-Software ist Desktop-basiert und darf nur auf Cloud-Dienste zugreifen, um Lizenzen, Software-Updates oder Referenzdaten/Bibliotheken zu erhalten.“

Viele viel beachtete Hacking-Ereignisse sind Ausreißer, Dinge, die laut Mathews mit geeigneten Cybersicherheitsmaßnahmen leicht hätten verhindert werden können. „Einige Cloud-basierte Dienste, wie z. B. Single Sign-On [im Gegensatz zu Anmeldungen mit doppelter Authentifizierung], stellen jedoch inhärente Sicherheitsrisiken dar und sollten in Hochsicherheitssituationen vermieden werden“, sagte er.

Cloud-Technologie nicht für jedermann

In einigen Fällen sind Cloud-basierte Daten möglicherweise nicht perfekt für einige Anwendungen geeignet, einschließlich CAD/CAM- oder High-Response-Apps, und in einigen Betriebstechnologien (OT), die in der Fabrikhalle in Fast-Echtzeit-Automatisierung zu finden sind.

„Der allgemeine Konsens ist, dass reine Cloud-Cybersicherheitsmaßnahmen niemals robust genug sein werden, um die Cyberbedrohung für kritische Infrastrukturen vollständig zu beseitigen“, sagte JC Ramirez, Director of Engineering, Product Manager, ADL Embedded Solutions (San Diego), ein Entwickler von eingebetteten Systemen PCs und Automatisierungshardware. „Daher geht der Trend dahin, Hardware-/Softwarelösungen für Cyberbedrohungssicherheit näher an diese kritischen Ressourcen zu bringen. Dies entspricht ähnlichen Trends im industriellen IoT/IIoT mit neuen Paradigmen wie Fog und Mist Computing, die Cloud Computing aus einer Vielzahl von Gründen, die mit robuster industrieller Systemsteuerung zu tun haben, näher an den Rand der Fabric bringen, aber auch die Sicherheit von Cyberbedrohungen zu einem hohen Wert machen Industrieanlagen.“

Die Cybersicherheit für Industrie- und Infrastrukturanlagen verwendet viele der gleichen Netzwerksicherheitsmaßnahmen, die seit Jahren in IT-Systemen üblich sind, stellte Ramirez fest. „Der entscheidende Unterschied besteht darin, dass Bedrohungen für kritische Infrastrukturen und Geräte erhebliche reale Auswirkungen auf das Personal, die öffentliche Sicherheit oder hochwertige Vermögenswerte haben können. Aus diesem Grund sollten die besten Cybersicherheitsmaßnahmen auf einem teambasierten Ansatz beruhen, der nicht nur IT-Personal, sondern mindestens auch Kontrollingenieure, Bediener, Vertreter des Managements vor Ort und physisches Sicherheitspersonal vor Ort umfasst.“ Er fügte hinzu, dass die Veröffentlichung 800-82 des National Institute of Standards and Technology (NIST), „Guide to Industrial Control Systems (ICS) Security“, eine gute Referenz ist.

Einige Automatisierungsanbieter scheinen ihre Wetten auf Cloud-Systeme abzusichern, vielleicht aus gutem Grund. Im September startete Rockwell Automation Inc. (Milwaukee) einen neuen On-Premise-Service zur Erkennung von Bedrohungen, der Unternehmen dabei helfen soll, Eindringlinge zu erkennen und sich davon zu befreien. Es enthält Technologie des OT-Anwendungsentwicklers Claroty (New York), die darauf abzielt, dem OT-Bereich „Klarheit“ zu verleihen.

Der Bedrohungserkennungsdienst ist eine passive, nicht intrusive Sicherheitslösung und verfolgt einen produktunabhängigen Ansatz, um ein Asset-Inventar über IT- und OT-Systeme in einem Industriebetrieb zu erstellen, so Umair Masud, Rockwell Consulting Services Portfolio Manager. Das System geht tief in industrielle Netzwerkprotokolle ein und verwendet Bedrohungserkennungssoftware, um die Netzwerkressourcen des Endbenutzers und die Art und Weise, wie sie miteinander kommunizieren, abzubilden.

„Es besteht immer noch, vielleicht zu Recht, die Befürchtung, OT-Umgebungen direkt mit der Cloud zu verbinden“, sagte Masud. „Dies ist ein disziplinierter und verantwortungsbewusster On-Premise-Ansatz.“

Das Claroty-System, das seit etwa drei Jahren im Pilotbetrieb ist, wird jetzt eingeführt, sagte Masud. Neben Rockwell wird das System auch von Schneider Electric und anderen Automatisierungsanbietern eingesetzt.

„Wir wollen den Kunden helfen, sich zu verteidigen“, sagte Masud. „In einem Angriffskontinuum gibt es das, was Sie vor, während und nach einem Angriff tun. Sie müssen sich dessen bewusst sein, was Sie haben, und Gegenmaßnahmen entwickeln, um es zu schützen, indem Sie Dinge wie Zonen-Firewalls und Zwei-Faktor- oder Zwei-Schritt-Authentifizierung verwenden. Und nach einem Angriff müssen Sie sicherstellen, dass Ihre Ressourcen und die beteiligten Personen wiederhergestellt werden können, indem Sie die richtigen Sicherungs- und Wiederherstellungstools einsetzen.“

Automatisierungssteuerung System

- Drei kritische Bereiche, die vor der Migration von Daten in die Cloud zu berücksichtigen sind

- Cloud-Katastrophen vermeiden, SLA akzeptieren

- Was ist Cloud-Sicherheit und warum ist sie erforderlich?

- Cloud-Sicherheitsrisiken, denen jedes Unternehmen ausgesetzt ist

- Cloud-Sicherheit ist die Zukunft der Cybersicherheit

- Warum die Zukunft der Datensicherheit in der Cloud programmierbar ist

- Tötet die Cloud Arbeitsplätze im Rechenzentrum?

- Verwaltung von Cloud-Sicherheitsrisiken

- Der Einfluss von Sensoren in der Fertigung

- Engpässe überwinden:Die Macht der Analytik in der Fertigung