Neue Mikrochip-MCU fügt sicheren Boot-Schutz vor externem Flash hinzu

Für das Booten von Betriebssystemen von einem externen SPI-Flash-Speicher hat Microchip Technology seinen neuesten kryptografiefähigen Mikrocontroller (MCU) zum Schutz vor bösartiger Rootkit- und Bootkit-Malware eingeführt, der ein sicheres Booten mit Hardware-Root-of-Trust-Schutz ermöglicht, der den NIST 800-193-Richtlinien entspricht.

Angesichts des Wachstums von 5G, einschließlich neuer Mobilfunkinfrastruktur, Netzwerke und Rechenzentren, die den Ausbau des Cloud-Computing unterstützen, müssen Entwickler sicherstellen, dass Betriebssysteme sicher und kompromisslos bleiben. Rootkit-Malware wird geladen, bevor ein Betriebssystem gestartet wird, und kann sich vor gewöhnlicher Anti-Malware-Software verstecken, was die Erkennung sehr schwierig macht. Eine Möglichkeit zur Abwehr von Rootkits ist das sichere Booten. Ein sicheres Booten mit Hardware Root of Trust ist entscheidend, um das System vor Bedrohungen zu schützen, bevor diese in das System geladen werden können, und ermöglicht dem System nur das Booten mit Software, die vom Hersteller vertrauenswürdig ist.

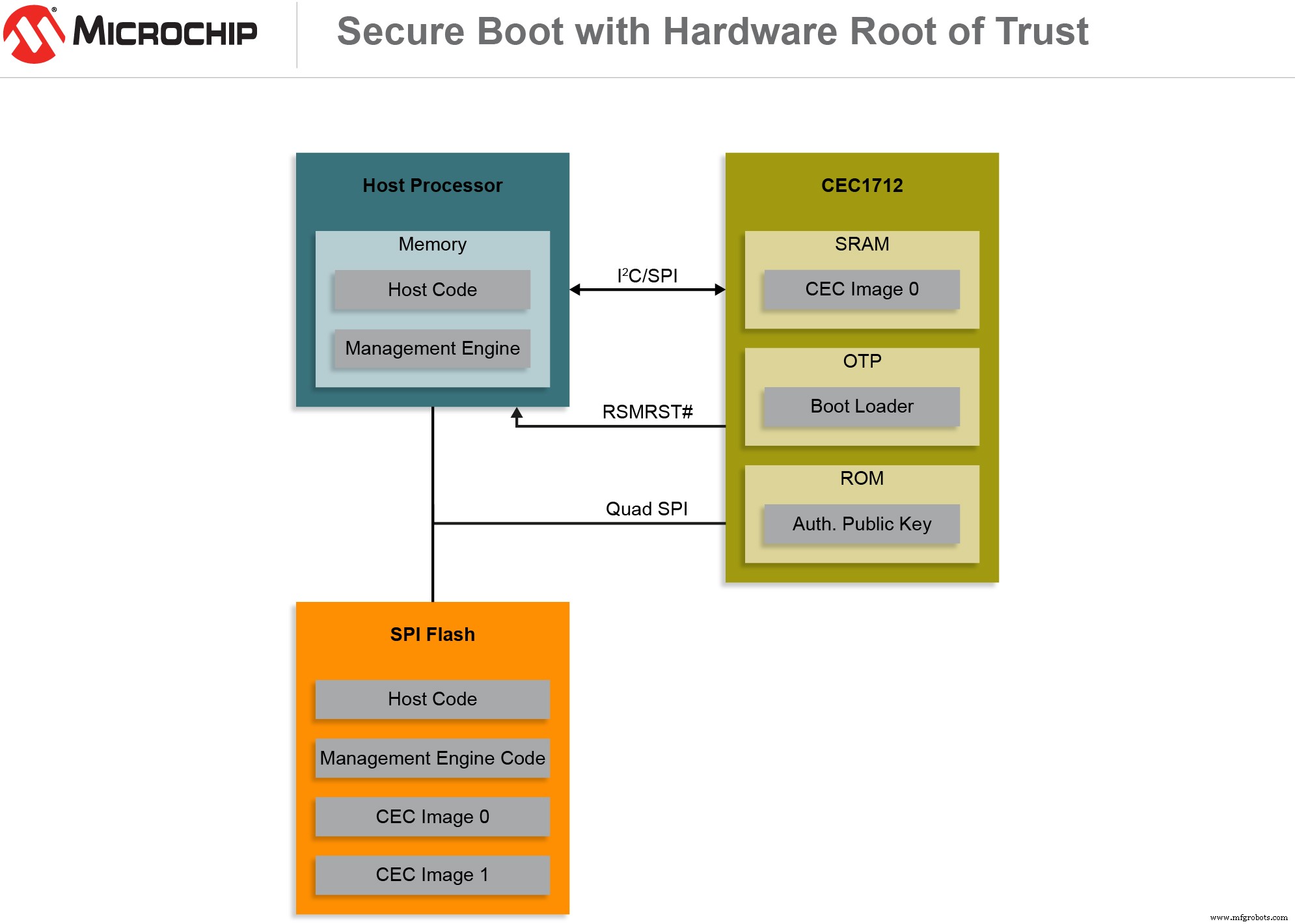

Daher ist Microchips neue CEC1712-MCU, das Gerät der dritten Generation, das auf einem Arm Cortex-M4 basiert, zusammen mit seiner benutzerdefinierten Soteria-G2-Firmware darauf ausgelegt, bösartige Firmware vor der Laufzeit zu erkennen und zu stoppen, sodass Designer schnell einen sicheren Start übernehmen und implementieren können. Soteria-G2 verwendet den unveränderlichen sicheren Bootloader CEC1712, der im Read-Only-Memory (ROM) implementiert ist, als vertrauenswürdiger Systemstamm.

In einem Briefing sagte Jeannette Wilson zu embedded.com:„Wir zielen auf alles ab, was von einem SPI-Flash booten kann. Der CEC1712 verfügt über eine signifikante Hardware-Kryptografie, die in das Gerät integriert ist und viel Codeplatz sparen kann, bis zu 15.000 Code. Dies ermöglicht einen viel schnelleren Betrieb, sodass beispielsweise die gesamte Überprüfung in weniger als 70 ms durchgeführt werden kann.“

Während die Kombination aus CEC1712 und Soteria-G2 von Microchip bösartige Malware während des Pre-Boot-Vorgangs in 5G- und Rechenzentrums-Betriebssystemen verhindert, ist sie auch ein Sicherheitsfaktor für vernetzte autonome Fahrzeugbetriebssysteme, fahrerassistierte Fahrzeugsysteme (ADAS) und andere Systeme, die booten. von externem SPI-Flash.

Neben dem sicheren Booten mit Hardware-Root-of-Trust-Schutz in einem Pre-Boot-Modus für das Booten von Betriebssystemen von einem externen SPI-Flash-Speicher bietet der CEC1712 einen Schlüsselsperr- und Code-Rollback-Schutz während der Betriebslebensdauer und ermöglicht so vor Ort Sicherheitsupdates. Dies ist wichtig für die Einhaltung der NIST 800-193-Plattform-Firmware-Resilience-Richtlinien, die vorschreiben, dass Schutz-, Erkennungs- und Wiederherstellungsmechanismen vorhanden sind für:

- sicherstellen, dass der Plattform-Firmwarecode und kritische Daten in einem Integritätszustand bleiben und vor Beschädigung geschützt sind, wie z. B. der Prozess zur Sicherstellung der Authentizität und Integrität von Firmware-Updates.

- Erkennt, wenn der Plattform-Firmware-Code und kritische Daten beschädigt oder anderweitig von einem autorisierten Status geändert wurden.

- Wiederherstellung des Plattform-Firmwarecodes und kritischer Daten in einen Integritätszustand, falls festgestellt wird, dass ein solcher Firmwarecode oder diese kritischen Daten beschädigt sind, oder wenn eine Wiederherstellung durch einen autorisierten Mechanismus erzwungen wird. Die Wiederherstellung beschränkt sich auf die Möglichkeit, Firmware-Code und kritische Daten wiederherzustellen.

Wilson sagte, dass der Widerruf von Schlüsseln wichtig ist, wenn ein OEM gehackt wird – wenn private Schlüssel genommen und neue Schlüssel ausgegeben werden, müssen vorherige Schlüssel abgelehnt werden. „Das klingt offensichtlich, ist aber schwieriger als es klingt, da es darum geht, neue Schlüssel einzuführen und signierte Schlüssel abzulehnen.“

Der sichere Bootloader CEC1712 lädt, entschlüsselt und authentifiziert die Firmware für die Ausführung auf dem CEC1712 vom externen SPI-Flash. Der validierte CEC1712-Code authentifiziert anschließend die im SPI-Flash gespeicherte Firmware für den ersten Anwendungsprozessor. Bis zu zwei Anwendungsprozessoren werden mit jeweils zwei Flash-Komponenten unterstützt.

Die Codeausführung beginnt im CEC1712-ROM, der Anwendungscode wird im SPI-Flash mit dem privaten Schlüssel des OEM signiert, der Prozessor wird zurückgesetzt, bis der Code in der MCU authentifiziert ist, woraufhin der Host-Prozessor lädt und führt authentifizierten Code vom SPI-Flash aus. (Bild:Mikrochip)

Die Vorabbereitstellung kundenspezifischer Daten ist eine Option von Microchip oder Arrow Electronics. Pre-Provisioning ist eine sichere Fertigungslösung, um Überlastung und Fälschungen zu verhindern. Neben der Einsparung von bis zu mehreren Monaten Entwicklungszeit vereinfacht die Lösung die Bereitstellungslogistik erheblich und macht es Kunden leicht, Geräte ohne die Gemeinkosten von Drittanbieter-Bereitstellungsdiensten oder Zertifizierungsstellen zu sichern und zu verwalten.

Wilson fügte hinzu, dass die Kunden zwar anspruchsvoller geworden sind, aber nicht jeder über das Know-how in Sachen Sicherheit verfügt. „Soteria ermöglicht es ihnen, den sicheren Boot-Code auszuführen.“ Die Codeentwicklung wird in der MPLAB-Toolsuite für die integrierte Entwicklungsumgebung (IDE) durchgeführt.

Der CEC1712 ist die MCU der dritten Generation von Microchip, daher haben wir uns gefragt:Was sind die Hauptunterschiede gegenüber der MCU CEC1702? Wilson sagte, dass die vorherige Generation kein vollständig redundantes Booten ausführen konnte, während der CEC1712 die Anforderungen von NIST 800-193 in dieser Hinsicht vollständig erfüllt. Zusätzlich zum Schlüsselsperr- und Code-Rollback-Schutz bietet die neue MCU ein Boot-ROM, das den 4-Byte-SPI-Adressmodus unterstützt und SHA-384-Hashing verwendet (im Gegensatz zu SHA-256). Eine weitere Differenzierung ist das schaltungsinterne, benutzerprogrammierbare OTP, das eine Anpassung über die Soteria-G2-Firmware für Anwendungen wie programmierbare Tastaturen in Spielen ermöglicht.

Das Paket CEC1712 und Soteria-G2 bietet mehrere Optionen für die Software- und Hardwareunterstützung; Softwareunterstützung umfasst die MPLAB X IDE-, MPLAB Xpress- und MPLABXC32-Compiler von Microchip; Hardware-Unterstützung ist in Programmierern und Debuggern einschließlich des MPLAB ICD 4 und PICkit 4 Programmierer/Debugger enthalten. Der CEC1712H-S2-I/SX ist in Massenproduktion in 10.000 Stück ab 4,02 $ (einschließlich der Soteria-G2-Firmware) erhältlich.

Wilson sagte, mehrere Kunden bemustern bereits und einige sind auf dem Weg zur Serienproduktion. Zu den Kunden zählen bedeutende Serverunternehmen, Hersteller von Multifunktionsdruckern sowie aus der Luft- und Raumfahrt sowie der Verteidigung. Microchip richtet sich auch an Kunden aus den Bereichen Gaming, Automobil und Computer/Notebooks.

Eingebettet

- Mouser fügt seiner Linecard über 50 neue Lieferanten hinzu

- Mikrochip:End-to-End-LoRa-Sicherheitslösung bietet sichere Schlüsselbereitstellung

- Renesas entwickelt 28-nm-MCU mit virtualisierungsunterstützten Funktionen

- SMART Modular Technologies:Die N200 SATA Flash-Familie bietet Kapazitäten von 32 GB bis 1 TB

- Renesas:Synergy-Plattform fügt stromsparende S5D3-MCU-Gruppe mit erweiterter Sicherheit hinzu

- Mikrochip:PIC-MCU-Anwendungen in wenigen Minuten mit Google Cloud verbinden

- Cypress:Neue Reihe von sicheren PSoC 64-MCUs bietet PSA-zertifizierte Sicherheit

- Mouser:Sicherer DeepCover-Coprozessor von Maxim

- Mikrochip:NOR-Flash-Geräte mit vorprogrammierten MAC-Adressen

- Rutronik:Wireless-MCUs mit extrem geringem Stromverbrauch von Redpine Signals