Wie Sie Ihre Geräte härten, um Cyber-Angriffe zu verhindern

Der Distributed-Denial-of-Service-Angriff auf Dyn im Jahr 2016 kam von mehr als 100.000 infizierten Geräten. DDoS-Angriffe nutzen riesige Mengen ungesicherter, mit dem Internet verbundener Geräte, um Internetdienste weltweit zu stören [DYN]. Der böswillige und ausgeklügelte Angriff löste ernsthafte Gespräche über die Netzwerksicherheit aus und machte die Schwachstelle in den Geräten des Internets der Dinge deutlich. Diese mit dem IoT infizierten Geräte verbinden sich weltweit mit privaten und öffentlichen Netzwerken. Die Frage ist also:Wie können wir unsere Netzwerke gegen böswillige Angriffe schützen?

Der Distributed-Denial-of-Service-Angriff auf Dyn im Jahr 2016 kam von mehr als 100.000 infizierten Geräten. DDoS-Angriffe nutzen riesige Mengen ungesicherter, mit dem Internet verbundener Geräte, um Internetdienste weltweit zu stören [DYN]. Der böswillige und ausgeklügelte Angriff löste ernsthafte Gespräche über die Netzwerksicherheit aus und machte die Schwachstelle in den Geräten des Internets der Dinge deutlich. Diese mit dem IoT infizierten Geräte verbinden sich weltweit mit privaten und öffentlichen Netzwerken. Die Frage ist also:Wie können wir unsere Netzwerke gegen böswillige Angriffe schützen?

In diesem Blog konzentrieren wir uns auf die mehrschichtigen Architekturen und Implementierungen der Produktsicherheit. Wir besprechen industrielle IoT-Netzwerkgeräte wie Router und Switches und die Verschärfung von Anforderungen zur Minderung von Sicherheitsrisiken (insbesondere wenn Akteure bereit sind, Datenschutzverletzungen und Software-Eindringlinge zu umgehen).

Böswillige Angriffe sind, wie oben erwähnt, nicht auf IoT-Verbrauchergeräte beschränkt. Sie verursachen auch erhebliche störende und finanzielle Folgen für Unternehmen und Dienstleistungen. Erst vor wenigen Monaten verlor ein Werk in North Carolina wertvolle Produktionszeit, als Hacker beschädigte Software [North-Carolina] einsetzten, um seine Produktion zu unterbrechen und eine Auszahlung zu erzwingen. Dies ist einer der Hauptgründe für Datenschutzverletzungen, wie in der Cost of Data Breach-Studie von 2017 [Ponemon] geschätzt wurde.

Designer von industriellen IoT-Netzwerken müssen Geräte- und Plattformintegrität integrieren – Zugriffskontrollrichtlinien, Bedrohungserkennung und Abwehrfunktionen auf Routern, Switches und Wireless Access Points, die in Anlagen oder im Freien eingesetzt werden – zum Schutz der Endgeräte vor Angriffen. Wenn diese wichtigen Überlegungen nicht berücksichtigt werden, kann ein Angreifer möglicherweise Zugriff auf industrielle IoT-Netzwerkgeräte erhalten, was den Weg für Datenschutzverletzungen oder Angriffe auf die übrige Infrastruktur ebnet. Wir haben dies in [Irland] gesehen.

Designer von industriellen IoT-Netzwerken müssen Geräte- und Plattformintegrität integrieren – Zugriffskontrollrichtlinien, Bedrohungserkennung und Abwehrfunktionen auf Routern, Switches und Wireless Access Points, die in Anlagen oder im Freien eingesetzt werden – zum Schutz der Endgeräte vor Angriffen. Wenn diese wichtigen Überlegungen nicht berücksichtigt werden, kann ein Angreifer möglicherweise Zugriff auf industrielle IoT-Netzwerkgeräte erhalten, was den Weg für Datenschutzverletzungen oder Angriffe auf die übrige Infrastruktur ebnet. Wir haben dies in [Irland] gesehen.

Wie in Cisco Trustworthy Systems At-a-Glance [CTS-AAG] erläutert, hat sich die Bedrohungslandschaft weiterentwickelt, und es ist entscheidend, dass Netzwerke vor böswilligen Angriffen und gefälschten und manipulierten Produkten geschützt werden. Während sich Produktsicherheits- und Sicherheitsmanagementtechnologien über alle Ebenen des Open Systems Interconnect-Modells erstrecken, ist die Gerätehärtung eine erste – und obligatorische – Komponente vertrauenswürdiger Systeme, die dabei hilft, verschiedene Arten von Bedrohungen zu verhindern, wie zum Beispiel:

- Änderungen der Gerätehardware und nicht autorisierte Geräte – Hält die Tür zur fremden Kontrolle von Geräten auf, die dem Netzwerk beitreten; verhindert das Einfügen von gefälschten Geräten in das Netzwerk, um abnormales Verhalten zu verursachen.

- Änderungen der Gerätesoftware – Verhindert die Datenexfiltration durch bösartige Software.

- Nicht autorisierter Nutzerzugriff – Verhindert, dass nicht autorisierte Benutzer Zugriff auf die Geräte und die Netzwerksicherheit erhalten.

- Unberechtigter Netzwerkzugriff – Blockiert die Kompromittierung eines Netzwerkgeräts, einschließlich Datensniffing bis hin zur Datenexfiltration, Scan und Aufklärung von Netzwerkgeräten; Man-in-the-Middle-Angriffe (MITM) leiten heimlich Informationen weiter oder ändern die Kommunikation zwischen zwei Parteien, die glauben, dass sie direkt miteinander kommunizieren.

- DDoS über Netzwerkprotokolle – Hemmt die eingehende Datenflut, um die Verarbeitung von gültigem Verkehr zu verzögern; Änderung des Verhaltens der Control Plane-Protokolle, dh IPv4-ARP- und DHCP-Angriffe, um den Host-Initialisierungsprozess zu unterlaufen, Routing-Angriffe, um Verkehrsflüsse zu unterbrechen oder umzuleiten, Layer 3-Layer-Spoofing, um die Absicht oder Herkunft des Datenverkehrs zu verschleiern, Header-Manipulation und Fragmentierung, um das Netzwerk zu umgehen oder zu überwältigen (zB Smurf-Angriff oder Broadcast-Verstärkung).

- Malware infiltriert Anwendung – Von Viren bis hin zur Ausnutzung des Protokolls der Anwendung können bösartige Daten zu Datenexfiltration, DDoS oder Datenbeschädigung führen (z. B. Ransomware und Spectre). Mit dem Aufkommen von Fog- und Edge-Computing können Netzwerkgeräte, die Anwendungen hosten, mit beiden konfrontiert werden.

So sieht IIoT-Netzwerk- und Gerätesicherheit aus

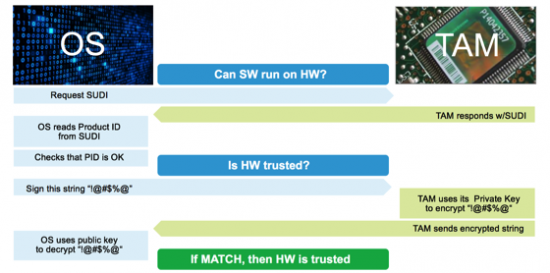

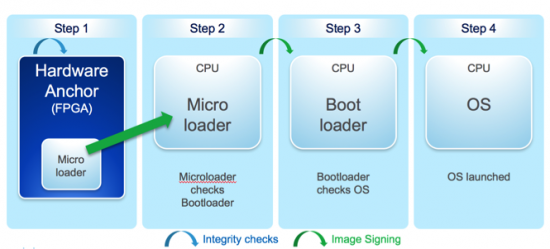

Das Cisco Industrial IoT-Portfolio beginnt mit dem anfänglichen Design eines Produkts, wie es im Cisco Secure Development Lifecycle [CSDL] dokumentiert ist. Jede Hardwareplattform bettet einen ACT2-Chipsatz ein, eine sichere eindeutige Geräteidentität gemäß IEEE 802.1ar, die Produktidentitätsinformationen und eine Zertifikatskette (x.509) enthält, die bei der Herstellung bereitgestellt wird. Das installierte Zertifikat stellt einen Vertrauensanker für die Boot-Kette sicher und ermöglicht die Erkennung und Wiederherstellung der Boot-Code-Integrität, wie in Abbildung 1 gezeigt.

Die Softwareintegrität gegen jede Backdoor-Image-Modifikation wird durch Image Signing und Secure Boot-Unterstützung erreicht, mit Eigenschaften wie:

- Goldene Bootloader-Images werden immer auf einem permanenten, schreibgeschützten Boot-Flash gespeichert, der in Epoxidharz gekapselt und mit einem manipulationssicheren Etikett signiert ist.

- FPGA-Bootloader-Images sind signiert, damit sie von Cisco Secure Boot mit eingebrannten Zertifikaten in ACT2 validiert werden können.

Dieses System schützt die Bootsequenz davor, die Bootsequenz zu ändern, von einem anderen Gerät zu booten, die Integritätsprüfung zu umgehen oder persistenten Code hinzuzufügen. Jeder Schritt des Software-Bootens, wie in Abbildung 2 gezeigt, wird vom vorherigen Stack authentifiziert, um die Integrität des gesamten Systems zu gewährleisten.

Schließlich kann die Geräteintegrität nach dem Booten des Geräts überprüft werden, wie in Cisco IOS Software Integrity Assurance [CSIA] dokumentiert, wobei einige Befehle je nach Plattform variieren können.

Der nächste Schritt besteht darin, die Funktionalität der Softwarekonfiguration gemäß den Empfehlungen der Cisco IOS-Härtung zu härten, um den Benutzerzugriff und die Netzwerksteuerungsebene zu schützen.

Die wichtige Erkenntnis ist, dass wir nicht immer perfekt sein können. „Sie schützen vor dem, was Sie wissen, und mindern das Risiko vor dem, was Sie nicht wissen.“

Teilen Sie uns mit, mit welchen Problemen Ihr Unternehmen konfrontiert ist. Fühlen Sie sich frei, Ihre Gedanken in den Kommentaren unten zu teilen.

Internet der Dinge-Technologie

- Wie umweltfreundlich ist Ihr Energieverbrauch?

- Evaluieren Ihres IT-Risikos – wie und warum

- Das IoT verbinden – Die Schmalband-Chance

- 7 wichtige Tipps, um Ihr IoT-Netzwerk zu Hause betriebsbereit und sicher zu halten

- Smart Security:So schützen Sie Ihre Smart Home-Geräte vor Hackern

- Was ist ein intelligentes Netzwerk und wie könnte es Ihrem Unternehmen helfen?

- So füttern und pflegen Sie Ihre drahtlosen Sensornetzwerke

- Wie gefährlich sind Kill-Chain-Angriffe auf das IoT?

- Vier Arten von Cyberangriffen und wie man sie verhindert

- Malware greift IoT-Geräte an, auf denen Windows 7 ausgeführt wird