So schützen Sie Ihr IoT-Produkt vor Hackern

IoT-Sicherheit ist hart und riskant. Eine Sicherheitsverletzung kann Menschenleben gefährden, da Hacker die Kontrolle über reale Objekte erlangen können. Erschwerend kommt hinzu, dass IoT-Produkte Hackern einen neuen Angriffspunkt bieten:das physische Gerät. Wie können Sie sicherstellen, dass Ihr IoT-Produkt auf allen Ebenen des Stapels geschützt ist?

Stell dir das vor. Sie trinken Ihren Kaffee am Sonntagmorgen, als Sie in den Nachrichten sehen, dass Hacker die Kontrolle über ein verbundenes Gerät übernommen haben. Während der Reporter die Geschichte erzählt und die Schäden aufzählt, wird Ihnen klar, dass er über Ihre spricht Produkt! Hacker haben eine Sicherheitslücke ausgenutzt, von der Sie nicht wussten, dass Sie sie haben. Für Sie oder Ihr Produkt sieht es nicht gut aus!

Der Grund, warum ich Sie in den Mittelpunkt dieses Szenarios gestellt habe, besteht darin, Ihnen zu zeigen, dass der Gedanke „Mir wird das nie passieren“ Sie in Schwierigkeiten bringen kann.

Denken Sie einmal darüber nach: Vor dem IoT konzentrierte sich ein Cyberangriff auf Denial-of-Service, Millionenverluste bei Verkäufen, Identitätsdiebstahl, gestohlene Kreditkarten- oder Sozialversicherungsnummern usw.

Aber da das IoT Zugang zur realen Welt bietet Gegenstände, dann kann ein Angriff Menschen Schaden zufügen und sogar Menschenleben kosten.

Betrachten Sie diese Szenarien. Was passiert, wenn Hacker die Kontrolle über Folgendes übernehmen:

- Ein Aufzug in einem Wolkenkratzer, der alle Passagiere einfängt

- Selbstfahrende Autos – hier ist ein sehr beängstigendes Experiment, ein fahrendes Auto zu hacken

- Der Regler einer Flugzeugturbine, erzwingt eine Fehlfunktion

- Ein Roboterarm in einer Fabrik, der ihn anweist, alles um ihn herum zu treffen

- Die Schlösser aller Türen in einem Smart Home machen es anfällig für Einbrecher

- Medizinische Geräte in einem Krankenhaus, die den Menschen schaden, die mit ihnen verbunden sind

[tweetherder]Eine IoT-Sicherheitsverletzung kann Menschenleben gefährden.[/tweetherder]

Aus diesem Grund muss die Sicherheit an erster Stelle stehen. Angriffe sind sehr real, und wir müssen einen Schritt voraus sein. Anstatt eine nachträgliche Überlegung zu sein, sollte Sicherheit in die Art und Weise eingebettet werden, wie Sie IoT-Produkte entwickeln.

Aber als Produktmanager sind Sie wahrscheinlich kein Sicherheitsexperte. Wo also fängt man an, ein so großes Thema anzugehen?

Bewertung der Sicherheit auf jeder Ebene des IoT-Stacks

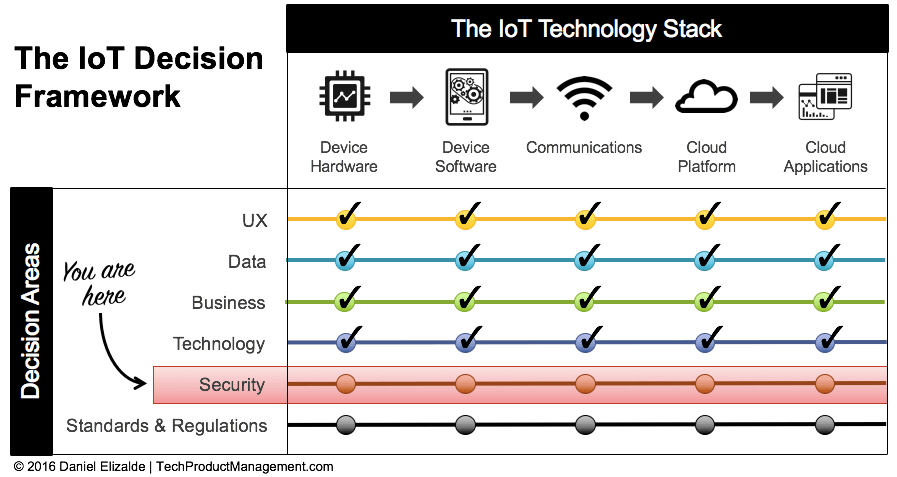

Der Begriff "Sicherheit" ist eine große nebulöse Sache, daher ist es schwer zu wissen, wo man anfangen soll. Aus diesem Grund habe ich Sicherheit als Entscheidungsbereich in mein IoT Decision Framework aufgenommen. Durch die Bewertung der Sicherheit auf jeder Ebene des IoT-Stacks erhalten Sie eine fokussiertere Ansicht und können einen umsetzbaren Sicherheitsfahrplan planen.

Ähnlicher Beitrag: Übernehmen Sie die Kontrolle über Ihre IoT-Strategie mit dem IoT Decision Framework.

Basierend auf dem IoT Technology Stack sind die beiden wichtigsten Sicherheitsvektoren, die Sie schützen müssen:

- Physische Manipulation auf Geräteebene

- Cybersicherheit auf den anderen vier Ebenen (eingebettete Software, Kommunikation, Cloud-Plattform und Anwendungen)

1. Schutz vor physischer Manipulation

Mit dem IoT installieren wir Millionen von Geräten in Reichweite, was Hackern eine neue Möglichkeit eröffnet, das Gerät zu manipulieren und die Kontrolle darüber zu erlangen.

Ein Beispiel aus der Praxis:Ein Krankenhaus hat Millionen von Dollar in die Cybersicherheit investiert, um unbefugten Zugriff auf sein Netzwerk zu verhindern. Zu ihrer Überraschung fanden sie kurz nach Abschluss der Sicherheitsüberarbeitung ein Trojanisches Pferd in ihrem Netzwerk. Der Leiter der Cybersicherheit war entsetzt und konnte nicht herausfinden, woher der Angriff kam, da alle möglichen Cyberangriffspunkte geschützt waren. Server wurden gepatcht, Passwörter wurden durchgesetzt, Firewalls wurden installiert, was auch immer.

Wie sind die Angreifer in das Netzwerk des Krankenhauses gelangt?

Hier ist der Kicker. Eines Tages beschloss eine ahnungslose Krankenschwester, ihr Android-Telefon über einen dieser USB-Anschlüsse aufzuladen. Das Telefon hatte ein Trojanisches Pferd, das seinen Weg in das Krankenhausnetz fand. Hoppla.

Jedes Mal, wenn ich ausgehe, bin ich erstaunt über die Anzahl der leicht zugänglichen Anschlüsse (USB, SD-Karten, Ethernet usw.), die Sie überall in Krankenhäusern, Flughäfen, Einzelhandelsgeschäften und mehr finden. Es ist beängstigend, wenn du anfängst aufzupassen.

Die physische Manipulation kann auf viele verschiedene Arten erfolgen. Dazu gehört alles, vom Anschließen an freiliegende Ports bis hin zum Unterbrechen der Stromversorgung des Geräts, Gerätediebstahl, Entfernen von Teilen usw.

Als Produktmanager müssen Sie selbst analysieren, wie jemand Ihr Gerät manipulieren könnte. Beginnen Sie mit dem Denken:

- Was würde passieren, wenn jemand physischen Zugriff auf mein Gerät erhält?

- Welche Art von Schaden könnten sie anrichten?

- Könnten sie das als Hintertür in mein System oder das Netzwerk meines Kunden verwenden?

Überlegen Sie dann, wie Sie diese Angriffe verhindern können. Hier einige konkrete Beispiele:

- Stellen Sie sicher, dass Ihr Produkt keine freiliegenden Anschlüsse oder Anschlüsse hat.

- Implementieren Sie Sperren oder andere Möglichkeiten, um sicherzustellen, dass nur autorisierte Personen auf Ihr Produkt zugreifen können.

- Planen Sie so weit wie möglich, dass Ihr Produkt außerhalb der normalen Reichweite installiert wird (z. B. in einem sicheren Raum oder an einer hohen Decke).

2. Schutz vor Cybersicherheitsangriffen

Standardmäßige Cybersicherheitspraktiken gelten für alle verbleibenden Ebenen des IoT-Stacks:von eingebetteter Software bis hin zu Anwendungen. Als Produktmanager ist es Ihre Aufgabe, sicherzustellen, dass die Sicherheit im gesamten Stack konsistent ist, da verschiedene Ebenen des Stack oft von verschiedenen Entwicklungsteams entwickelt werden.

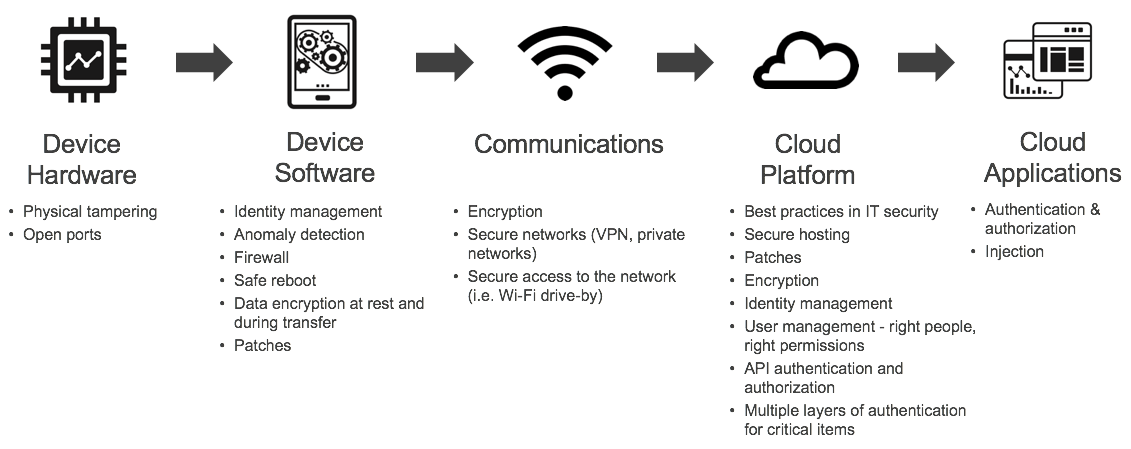

Cybersicherheit hat viele Aspekte, die von Verschlüsselung über Identitätsmanagement, Authentifizierung, Autorisierung usw. reichen. Mein Rat ist, mit Ihrem Team den IoT-Technologie-Stack zu durchlaufen und die Risiken und Schwachstellen auf jeder Ebene des Stapels zu bewerten.

Skizzieren Sie dann die Schritte, die Sie ausführen müssen, um jede Schicht des Stapels zu schützen. Das Ergebnis könnte etwa so aussehen:

Das Endergebnis

Als IoT-Produktmanager besteht Ihr Ziel nicht darin, der Experte für Sicherheitsthemen zu sein. Stattdessen besteht Ihr Ziel darin, sicherzustellen, dass die Sicherheit auf jeder Ebene des IoT-Stacks berücksichtigt wird, indem Sie physische Manipulationen und Cybersicherheitsschwachstellen bekämpfen.

Indem Sie das IoT Decision Framework zum Identifizieren von Risikobereichen verwenden, können Sie Lücken erkennen und eine Strategie zur Sicherung Ihres Produkts entwickeln.

Denken Sie auch daran, dass Sicherheit keine einmalige Sache ist. Hacker suchen immer nach neuen Wegen, um Sicherheitslücken auszunutzen und Schaden anzurichten, daher muss Sicherheit ein Standardbestandteil bei der Entwicklung und Verwaltung Ihres Produkts werden.

In zukünftigen Beiträgen werde ich Tipps geben, wie Sie sicherstellen, dass Ihr Produkt nicht von Ihrem eigenen Unternehmen gehackt wird. Abonnieren Sie, um benachrichtigt zu werden, sobald neue Beiträge veröffentlicht werden. (Ihre E-Mail wird nie weitergegeben und Sie können sich jederzeit abmelden.)

Wenn dir dieser Beitrag gefallen hat, würde ich mich sehr freuen, wenn du ihn mit deinem Netzwerk teilst!

Internet der Dinge-Technologie

- So schützen Sie Aluminium vor Korrosion

- Wie das IoT Sicherheitsbedrohungen in Öl und Gas begegnet

- Aufbau Ihres IoT/OT-Sicherheitsprojekts:Wo beginnen?

- Sicheres industrielles IoT:ein Leitfaden zur Auswahl Ihrer Architektur

- Evaluieren Ihres IT-Risikos – wie und warum

- Smart Security:So schützen Sie Ihre Smart Home-Geräte vor Hackern

- Wie der mobile IoT-Standort die IoT-Landschaft verändert

- Absicherung des IoT von der Netzwerkschicht bis zur Anwendungsschicht

- Internet der Warnungen:Wie intelligente Technologie die Sicherheit Ihres Unternehmens gefährden kann

- So schützen Sie Ihren Motor vor Schäden; Schritte zur Verlängerung der Lebensdauer Ihres Motors