Einfaches Intrusion Detection System

Sehen Sie sich dieses Zitat an von Admiral Grace Hopper

„Das Leben war vor dem Zweiten Weltkrieg einfacher. Danach hatten wir Systeme“

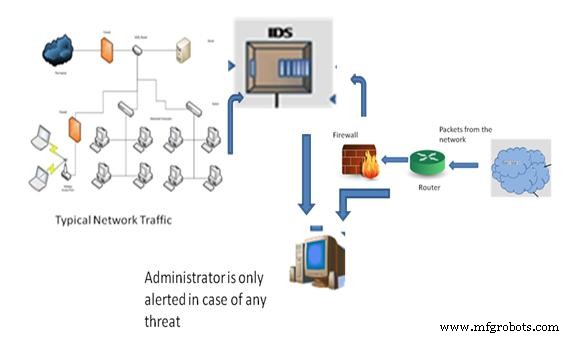

Was bedeutet das eigentlich? Mit der Erfindung von Systemen (Computersystemen) kam die Zunahme für verschiedene Bedürfnisse der Vernetzung und mit der Vernetzung kam die Idee des Datenaustauschs. Heutzutage in dieser Ära der Globalisierung, mit der Entwicklung der Informationstechnologie sowie des einfachen Zugangs und der Entwicklung von Hacking-Tools, besteht die Notwendigkeit, wichtige Daten zu schützen. Firewalls können dies bieten, aber sie warnen den Administrator nie vor Angriffen. Daraus ergibt sich die Notwendigkeit für ein anderes System – eine Art Erkennungssystem.

Ein Intrusion Detection System ist eine erforderliche Lösung für das obige Problem. Es ähnelt einem Einbruchmeldesystem in Ihrem Zuhause oder einer anderen Organisation, das unerwünschte Eingriffe erkennt und den Systemadministrator benachrichtigt.

Es handelt sich um eine Art von Software, die Administratoren automatisch warnt, wenn jemand versucht, mit bösartigen Aktivitäten in das System einzudringen.

Bevor wir uns nun mit einem Intrusion Detection System vertraut machen, möchten wir uns kurz über Firewalls erinnern.

Firewalls sind Softwareprogramme oder Hardwaregeräte, die verwendet werden können, um böswillige Angriffe auf das System oder das Netzwerk zu verhindern. Sie fungieren im Grunde als Filter, die alle Arten von Informationen blockieren, die eine Bedrohung für das System oder das Netzwerk darstellen können. Sie können entweder nur wenige Inhalte des eingehenden Pakets oder das gesamte Paket überwachen.

Klassifizierung des Intrusion Detection Systems:

Basierend auf der Art der Systeme schützt das IDS:

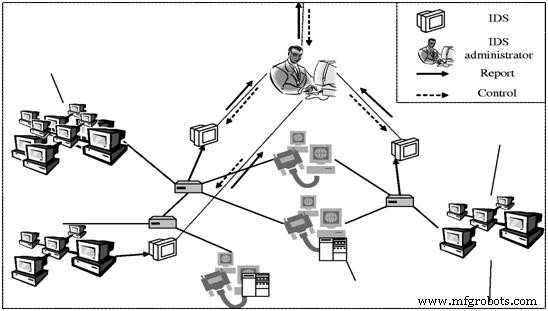

- Network Intrusion Detection System :Dieses System überwacht den Verkehr in einzelnen Netzen oder Subnetzen, indem es den Verkehr kontinuierlich analysiert und mit den bekannten Angriffen in der Bibliothek vergleicht. Wenn ein Angriff erkannt wird, wird eine Warnung an den Systemadministrator gesendet. Es wird hauptsächlich an wichtigen Stellen im Netzwerk platziert, damit es den Verkehr zu und von den verschiedenen Geräten im Netzwerk im Auge behalten kann. Das IDS wird entlang der Netzwerkgrenze oder zwischen dem Netzwerk und dem Server platziert. Ein Vorteil dieses Systems ist, dass es einfach und kostengünstig eingesetzt werden kann, ohne für jedes System neu geladen werden zu müssen.

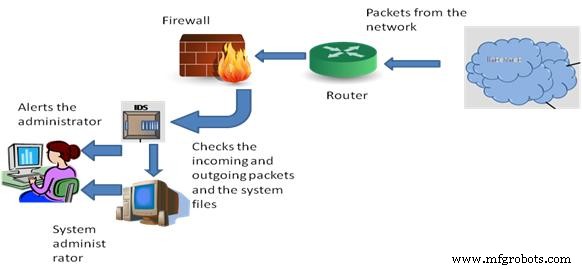

- Host Intrusion Detection System :Ein solches System funktioniert auf einzelnen Systemen, bei denen die Netzwerkverbindung zum System, d. h. der Ein- und Ausgang von Paketen, ständig überwacht wird und auch die Überprüfung der Systemdateien erfolgt und bei Abweichungen der Systemadministrator darüber informiert wird. Dieses System überwacht das Betriebssystem des Computers. Das IDS wird auf dem Computer installiert. Der Vorteil dieses Systems besteht darin, dass es das gesamte System genau überwachen kann und keine Installation weiterer Hardware erforderlich ist.

Basierend auf der Arbeitsweise:

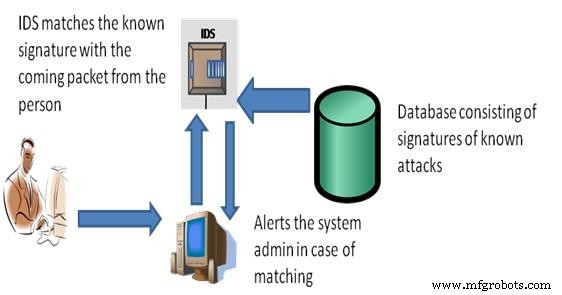

- Signature-based Intrusion Detection System :Dieses System funktioniert nach dem Matching-Prinzip. Die Daten werden analysiert und mit der Signatur bekannter Angriffe verglichen. Bei Übereinstimmung wird eine Warnung ausgegeben. Ein Vorteil dieses Systems ist, dass es mehr Genauigkeit und Standardalarme hat, die vom Benutzer verstanden werden.

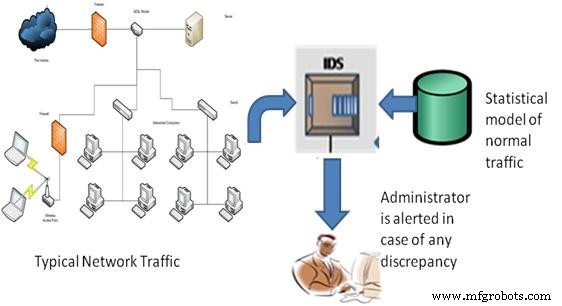

- Anomalie-basiertes Intrusion Detection System :Es besteht aus einem statistischen Modell des normalen Netzwerkverkehrs, das aus der verwendeten Bandbreite, den für den Verkehr definierten Protokollen, den Ports und Geräten besteht, die Teil des Netzwerks sind. Es überwacht regelmäßig den Netzwerkverkehr und vergleicht ihn mit dem statistischen Modell. Im Falle einer Anomalie oder Diskrepanz wird der Administrator benachrichtigt. Ein Vorteil dieses Systems ist, dass es neue und einzigartige Angriffe erkennen kann.

Basierend auf ihrer Funktionsweise:

- Passives Intrusion Detection System :Es erkennt einfach die Art des Malware-Vorgangs und gibt eine Warnung an den System- oder Netzwerkadministrator aus. (Was wir bis jetzt gesehen haben!). Die erforderliche Aktion wird dann vom Administrator ausgeführt.

- Reaktives Intrusion Detection System : Es erkennt nicht nur die Bedrohung, sondern führt auch bestimmte Aktionen durch, indem es die verdächtige Verbindung zurücksetzt oder den Netzwerkverkehr von der verdächtigen Quelle blockiert. Es ist auch als Intrusion Prevention System bekannt.

Typische Merkmale eines Intrusion Detection Systems:

- Es überwacht und analysiert die Benutzer- und Systemaktivitäten.

- Es führt eine Prüfung der Systemdateien und anderer Konfigurationen und des Betriebssystems durch.

- Es bewertet die Integrität von System- und Datendateien

- Es führt eine Analyse von Mustern basierend auf bekannten Angriffen durch.

- Er erkennt Fehler in der Systemkonfiguration.

- Er erkennt und warnt, wenn das System in Gefahr ist.

Kostenlose Intrusion Detection-Software

Snort Intrusion Detection System

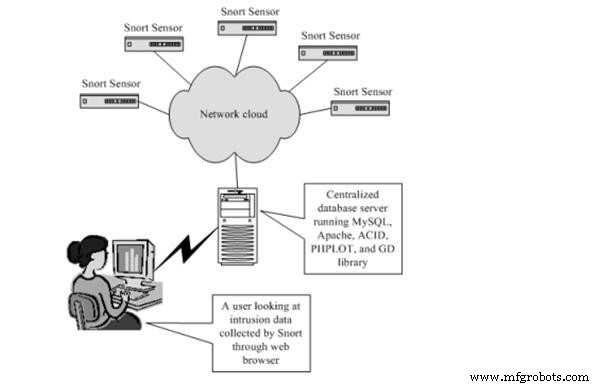

Eine der am häufigsten verwendeten Intrusion Detection-Software ist die Snort-Software. Es ist eine Netzwerk-Intrusion Detection-Software, die von Source file entwickelt wurde. Es führt Echtzeit-Verkehrsanalysen und Protokollanalysen, Mustervergleiche und Erkennung verschiedener Arten von Angriffen durch.

Ein Snort-basiertes Intrusion Detection System besteht aus den folgenden Komponenten:

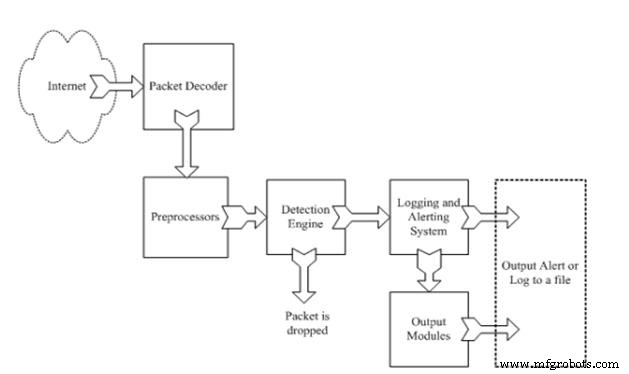

- Ein Paket-Decoder :Es nimmt Pakete aus verschiedenen Netzwerken und bereitet sie für die Vorverarbeitung oder weitere Aktionen vor. Es dekodiert im Grunde die kommenden Netzwerkpakete.

- Ein Präprozessor :Es bereitet die Datenpakete vor und modifiziert sie und führt auch die Defragmentierung von Datenpaketen durch, dekodiert die TCP-Streams.

- Eine Erkennungs-Engine :Es führt eine Paketerkennung auf der Grundlage von Snort-Regeln durch. Wenn ein Paket den Regeln entspricht, werden entsprechende Maßnahmen ergriffen, andernfalls wird es verworfen.

- Logging- und Alerting-System :Das erkannte Paket wird entweder in Systemdateien protokolliert oder bei Bedrohungen wird das System alarmiert.

- Ausgabemodule :Sie steuern die Art der Ausgabe des Protokollierungs- und Warnsystems.

Vorteile von Intrusion Detection Systemen

- Das Netzwerk oder der Computer wird ständig auf Invasionen oder Angriffe überwacht.

- Das System kann entsprechend den Bedürfnissen bestimmter Kunden modifiziert und geändert werden und kann sowohl äußeren als auch inneren Bedrohungen des Systems und des Netzwerks helfen.

- Es verhindert effektiv jegliche Beschädigung des Netzwerks.

- Es bietet eine benutzerfreundliche Oberfläche, die einfache Sicherheitsmanagementsysteme ermöglicht.

- Alle Änderungen an Dateien und Verzeichnissen im System können leicht erkannt und gemeldet werden.

Einziger Nachteil des Intrusion Detection Systems besteht darin, dass es die Quelle des Angriffs nicht erkennen kann und in jedem Fall eines Angriffs nur das gesamte Netzwerk sperrt. Wenn Sie weitere Fragen zu diesem Konzept oder zu den Elektro- und Elektronikprojekten haben, hinterlassen Sie die Kommentare unten.

Sensor

- C# verwenden

- Java Basic Input und Output

- Alarmsystem zur Bewegungserkennung

- Zuerst das grundlegende Arbeitssystem verbessern

- 3 Gründe, warum Sie in ein Lagerhaus-Fußgängererkennungssystem investieren sollten

- 5 grundlegende Tipps zur Netzwerksicherheit für kleine Unternehmen

- Dryad Networks erhält 2,1 Millionen US-Dollar für IoT-basiertes Wildfire Detection Network

- 5 Vorteile der Verwendung des IoT-betriebenen Wasserleckerkennungssystems von Biz4intlias in der Industrie

- 5 Ws der tragbaren Braillezeile

- Automatisches Beobachtungsmanagementsystem, neues Tool zur Koordinierung des Teleskopnetzwerks