Sicherheitssuite dient zur Abwehr von IoT-Bedrohungen

Wenn wir mit Chipherstellern über die Sicherheit des Internets der Dinge (IoT) sprechen, wird immer bemängelt, dass Designer und Hersteller die Sicherheit nicht ernst nehmen. Ein häufiger Grund ist, dass es die Kosten eines Produkts erhöht, und warum sollte es jemand hinzufügen, wenn es nicht wirklich wichtig wäre? Oder die andere Bemerkung ist, dass Sicherheit oft nicht von Anfang an integriert ist. Wenn sie also nachträglich hinzugefügt wird, kann ein Gerät immer noch leicht kompromittiert werden.

Aber Regierungsbehörden auf der ganzen Welt führen nach und nach Gesetze zur Sicherheit elektronischer Systeme ein. Zu diesen Maßnahmen gehören die kalifornische SB-327, die im Januar 2020 in Kraft trat; Europas ETSI-Standard für Cybersicherheit für Verbraucher-IoT; und das von der britischen Regierung vorgeschlagene neue Gesetz zur IoT-Sicherheit für Verbraucher. Unterdessen steigern Anbieter das Spiel, um ein Bewusstsein für IoT-Sicherheit zu schaffen.

Eine solche Ankündigung kam diese Woche von Silicon Labs und kündigte neue hardwarebasierte Sicherheitsfunktionen für seine drahtlosen Systeme auf dem Chip (SoCs) für IoT-Geräte an. Die Secure Vault-Technologie ist eine neue Suite fortschrittlicher Sicherheitsfunktionen, die Hersteller vernetzter Geräte dabei unterstützen sollen, die eskalierenden IoT-Sicherheitsbedrohungen und den regulatorischen Druck zu bewältigen. Es hat diese in seiner Wireless Gecko Series 2-Plattform implementiert, die Sicherheitssoftwarefunktionen mit Hardwaretechnologie für physikalisch nicht klonbare Funktionen (PUF) kombiniert, um das Risiko von IoT-Sicherheitsverletzungen und kompromittiertem geistigem Eigentum zu reduzieren.

Laut Silicon Labs bieten die Hardwarefunktionen von Secure Vault ein optimiertes Sicherheitsniveau, das in einer kostengünstigen, drahtlosen SoC-Lösung implementiert ist. Das Sicherheits-Subsystem, einschließlich eines dedizierten Kerns, Busses und Speichers, ist vom Host-Prozessor getrennt. Diese Hardware-Trennung isoliert kritische Funktionen wie sicheres Schlüsselspeichermanagement und Kryptografie in ihre eigenen Funktionsbereiche, wodurch das Gesamtgerät sicherer wird. Die neue Kombination von Sicherheitsfunktionen ist ideal für Unternehmen, die an neuen regulatorischen Maßnahmen wie der DSGVO in Europa und SB-327 in Kalifornien arbeiten.

Wir waren neugierig, wie sich dies von anderen Sicherheitsfunktionen auf dem Markt unterscheidet, einschließlich Trusted Execution Environments (TEE). Gregory Guez, Senior Director of Product Marketing for IoT Security bei Silicon Labs, sagte gegenüber der EE Times , „Die Architektur von Secure Vault bietet tatsächlich eine Isolationsschicht zwischen dem sicheren Element und der Kundenanwendung, die einem TEE ähnelt, aber tatsächlich in Hardware und nicht in Software erreicht wird. Darüber hinaus ermöglicht der Anwendungskern des Arm Cortex M33 (mit TrustZone) die PSA-Konformität des Geräts. Wir sind uns zwar einig, dass andere Unternehmen möglicherweise eine Schlüsselverwaltung anbieten (oft mit begrenztem Speicherplatz), aber die Secure Vault-Implementierung basiert auf der PUF-Technologie, die eine sichere Schlüsselspeicherung durch Verschlüsselung bietet und im gesamten Speicherplatz verfügbar ist.“

Darüber hinaus, erklärte er, seien die verschlüsselten Schlüssel durch einen kompletten Satz konfigurierbarer Detektoren und Reaktionen vor Manipulation geschützt. „Secure Vault bietet sichere Schlüsselspeicherung, die von unseren Wireless-Stacks genutzt wird und eine zusätzliche Schutzebene zusätzlich zu den standardisierten Protokollen bietet. Secure Vault enthält eine sichere Identität in Form von Zertifikaten, die überprüft werden können, um die Authentizität des Geräts zu beweisen, eine dringend benötigte Funktion auf dem IoT-Markt und eine Anforderung, alles zu authentifizieren“, sagte er.

Obwohl hardwarebasierte Sicherheit oft als der am besten geeignete Ansatz für die IoT-Sicherheit angesehen wird, steckt noch mehr dahinter. Laut Tanner Johnson, Senior Cybersecurity Analyst bei Omdia, „ist eingebettete Sicherheit eine wichtige Voraussetzung für IoT-Produkte, und Software-Updates allein können nicht alle Schwachstellen in unsicherer Hardware beheben. Infolgedessen können Hardwarekomponenten die vorderste Verteidigungslinie für die Gerätesicherheit darstellen, insbesondere bei neuen Gesetzen, die auf die Sicherheit von IoT-Produkten abzielen.“

Laut Silicon Labs verbessert Secure Vault die IoT-Sicherheit durch eine Kombination von Hardware- und Softwarefunktionen, die es Produktherstellern erleichtern, ihre Marken-, Design- und Verbraucherdaten zu schützen. Die Integration eines Sicherheitssystems in das drahtlose SoC hilft Designern, die Entwicklung zu vereinfachen und ermöglicht es, verbundene Geräte während des gesamten Produktlebenszyklus sicher over-the-air (OTA) zu aktualisieren. Die Lieferung von echter, vertrauenswürdiger Software oder Firmware an verbundene Produkte dient dazu, unvorhergesehene Exploits, Bedrohungen und behördliche Maßnahmen abzuschwächen.

Silicon Labs hofft, dass Secure Vault die vier Säulen der IoT-Sicherheit anspricht – Vertraulichkeit (sicherstellen, dass Daten nur vom vorgeschlagenen Ziel gelesen werden), Authentifizierung (sicherstellen, dass der vermeintliche Absender der wahre Absender ist), Integrität (sicherstellen der Informationen in der Originalnachricht) wird intakt gehalten) und Privatsphäre. Zu den wichtigsten Sicherheitsfunktionen, die es jetzt bietet, gehören die Bereitstellung einer sicheren Geräteidentität, eine sichere Schlüsselverwaltung und -speicherung sowie eine erweiterte Manipulationserkennung.

Die sichere Geräteidentität adressiert eine der größten Herausforderungen für verbundene Geräte:die Authentifizierung nach der Bereitstellung. Der werksbasierte Trust-Provisioning-Service von Silicon Labs mit optionaler sicherer Programmierung bietet während der IC-Herstellung ein sicheres Geräteidentitätszertifikat, analog zu einer Geburtsurkunde, für jeden einzelnen Silizium-Die, was Sicherheit, Authentizität und attestierungsbasierte Zustandsprüfungen nach der Bereitstellung ermöglicht. Das Gerätezertifikat garantiert die Echtheit des Chips ein Leben lang.

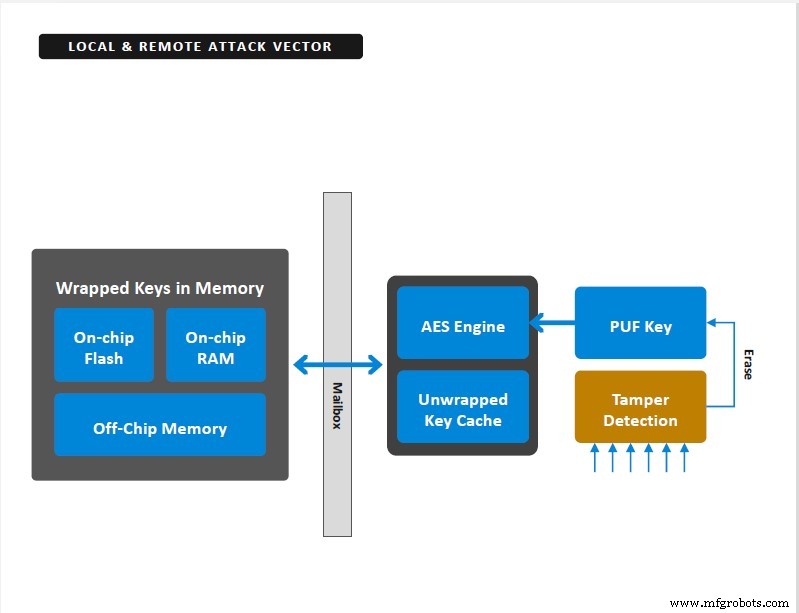

Secure Vault bietet eine sichere Schlüsselspeicherung, wobei Schlüssel mit einem Master-Verschlüsselungsschlüssel verschlüsselt werden, der mit einer PUF generiert wurde (Bild:Silicon Labs)

Zweitens hängt die Wirksamkeit eines Sicherheitsschemas für den Geräte- und Datenzugriff direkt von der Schlüsselgeheimnis ab. Bei Secure Vault werden Schlüssel verschlüsselt und vom Anwendungscode isoliert. Es wird praktisch unbegrenzter sicherer Schlüsselspeicher angeboten, da alle Schlüssel mit einem Master-Verschlüsselungsschlüssel verschlüsselt werden, der mit einer PUF generiert wird. Die Einschaltsignaturen sind für ein einzelnes Gerät einzigartig, und während der Einschaltphase werden Hauptschlüssel erstellt, um die Speicherung von Hauptschlüsseln zu eliminieren, wodurch Angriffsvektoren weiter reduziert werden.

In Bezug auf die Manipulationserkennung bietet diese Funktion eine breite Palette von Funktionen, von der einfach zu implementierenden Manipulationssicherheit von Produktgehäusen bis hin zu ausgeklügelter Manipulationserkennung von Silizium durch Spannungs-, Frequenz- und Temperaturmanipulationen. Hacker nutzen diese Änderungen, um ein unerwartetes Verhalten von Hardware oder Software zu erzwingen, wodurch Schwachstellen für Glitch-Angriffe entstehen. Konfigurierbare Manipulationsreaktionsfunktionen ermöglichen es Entwicklern, geeignete Reaktionsaktionen mit Unterbrechungen, Zurücksetzungen oder im Extremfall dem Löschen von geheimen Schlüsseln einzurichten.

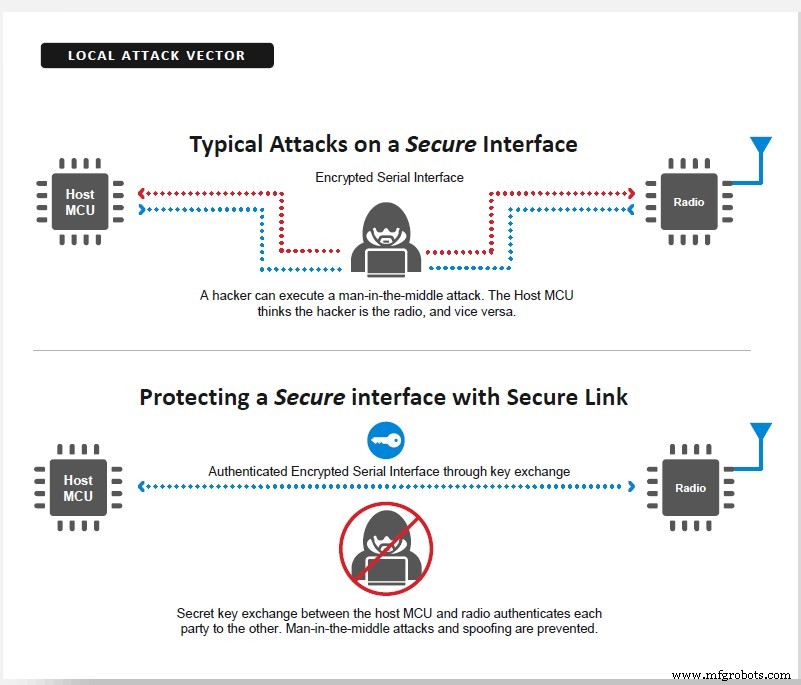

Secure Link verschlüsselt die Schnittstelle zwischen einem Mikrocontroller und einem Wi-Fi-Chip, um zu verhindern, dass ein Angreifer die Schnittstelle analysiert, um Netzwerk-SSIDs und Passkeys zu lernen, um Zugang zum Netzwerk zu erhalten. (Bild:Silicon Labs)

Zu den weiteren Funktionen von Secure Vault gehören Anti-Rollback-Verhinderung und sichere Verknüpfung. Ersteres verhindert, dass ältere digital signierte Firmware erneut in ein Gerät geladen wird, um gepatchte Fehler erneut aufzudecken; Dies kann passieren, wenn ein Angreifer Kenntnis von einer Sicherheitslücke in einer älteren Firmware-Version hat. Letzteres verschlüsselt die Schnittstelle zwischen einem Mikrocontroller und einem Wi-Fi-Chip, um zu verhindern, dass ein Angreifer die Schnittstelle analysiert, um Netzwerk-SSIDs und Passkeys zu lernen, um Zugang zum Netzwerk zu erhalten. Die verschlüsselte Schnittstelle verwendet den Diffie-Hellman-Algorithmus-Schlüsselaustausch pro Sitzung und pro Gerät, wobei die Verbindung auf einem bestimmten Gerät eindeutig gesichert ist und Schlüssel bei jedem Einschaltzyklus neu generiert werden; die Ausnutzung der Verbindung ist daher komplexer, da die Schlüssel häufig zurückgesetzt und nicht übertragbar sind. Darüber hinaus müssen die Schlüssel gegenseitig authentifiziert werden, bevor die sichere Kommunikation aktiviert wird, wodurch die Kommunikation mit einer nicht vertrauenswürdigen Partei verhindert wird.

Silicon Labs testet derzeit neue Secure Vault-fähige drahtlose SoCs, die voraussichtlich Ende des zweiten Quartals 2020 auf den Markt kommen sollen.

Eingebettet

- Wie das IoT Sicherheitsbedrohungen in Öl und Gas begegnet

- Der Weg zur industriellen IoT-Sicherheit

- Sicherheit im industriellen IoT baut auf Hardware auf

- Bluetooth-MCU verbessert die IoT-Sicherheit

- IoT-Sicherheit – wer ist dafür verantwortlich?

- Alles läuft IoT

- IoT-Sicherheit – Ein Hindernis für die Bereitstellung?

- Auf der Suche nach einem funktionierenden verwalteten IoT-Ökosystem

- Sicherung des IoT durch Täuschung

- IoT-Sicherheit:Was wir aus aktuellen Bedrohungen lernen können