MCUs verwenden PUF-Technologie, um Sicherheitslücken beim privaten Schlüssel zu schließen

Immer mehr IC-Anbieter untersuchen einen Technologieansatz auf Geräteebene zum Schutz von Daten, der als Physical Unclonable Function (PUF) bezeichnet wird. Obwohl die Silizium-Produktionsprozesse präzise sind, nutzt diese Technologie die Tatsache aus, dass es immer noch winzige Variationen in jeder hergestellten Schaltung gibt. Die PUF nutzt diese winzigen Unterschiede, um einen einzigartigen digitalen Wert zu generieren, der als geheimer Schlüssel verwendet werden kann. Geheime Schlüssel sind für die digitale Sicherheit unerlässlich.

Sicherheit wird für Entwickler von vernetzten Geräten oder Geräten des Internets der Dinge (IoT) zunehmend zu einem der großen Anliegen, insbesondere angesichts des enormen Risikos, dem sie durch Hackerangriffe oder Kompromittierung von Informations- und Sicherheitsverletzungen ausgesetzt sind.

Eine der Herausforderungen bei der Erhöhung der Sicherheit in einem IoT-Gerät besteht darin, dies ohne zusätzliche Siliziumfläche oder Kosten zu erreichen, angesichts der Ressourcenbeschränkungen in Bezug auf die Aufrechterhaltung eines minimalen Stromverbrauchs und die Optimierung der Verarbeitungsressourcen auf den Geräten.

Mit einer effektiven Implementierung von PUF ist es möglich, die Grenzen der herkömmlichen Schlüsselspeicherung zu überwinden:Die PUF-Schaltung verfügt weder über eine Batterie noch über eine andere permanente Stromquelle. Versuche, den Schlüssel physisch zu prüfen, ändern die Eigenschaften dieser PUF-Schaltung drastisch und erzeugen somit eine andere Zahl. Der PUF-Schlüssel kann nur generiert werden, wenn er für eine kryptografische Operation benötigt wird und kann später sofort gelöscht werden.

Die PUF-Technologie bietet Vorteile bei der Stückliste (BOM) mit der hohen Sicherheit eines manipulationssicheren SRAMs. Obwohl die PUF-Technologie allein nicht ausreicht, um die Schlüsselsicherheit zu gewährleisten, minimiert sie sicherlich die Anfälligkeit eingebetteter Geräte.

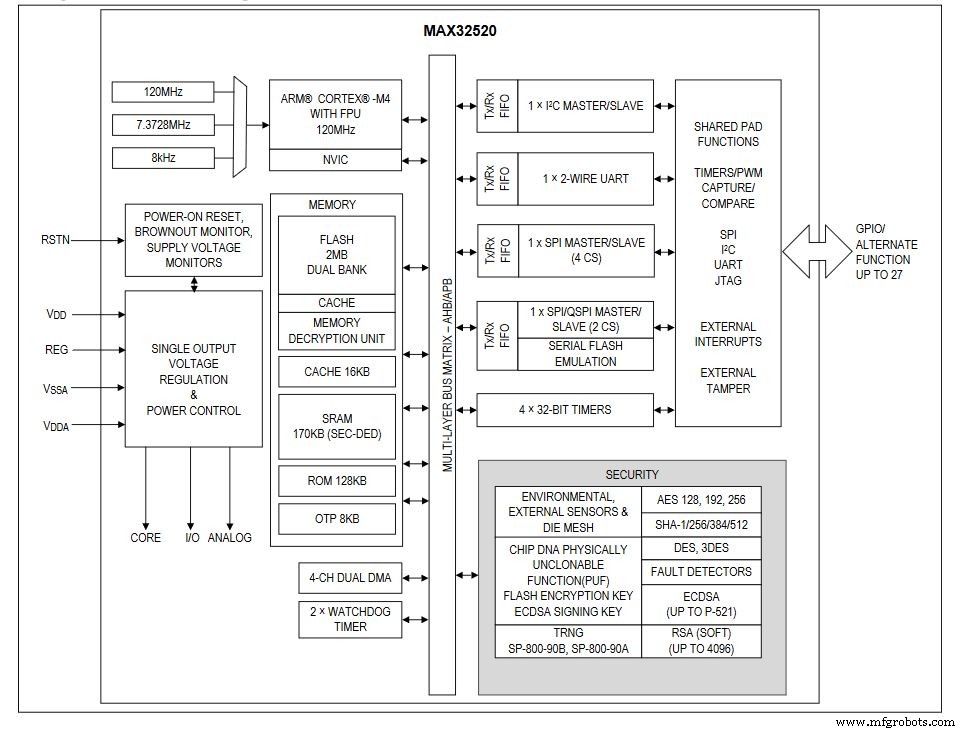

Vor kurzem haben wir Produktankündigungen von Maxim Integrated und Silicon Labs für sichere Geräte mit PUF-Technologie gesehen. Silicon Labs fügte seiner Wireless Gecko Series 2-Plattform neue hardwarebasierte Sicherheit für seine drahtlosen Systeme auf dem Chip (SoCs) für IoT-Geräte hinzu, die Sicherheitssoftwarefunktionen mit PUF-Hardwaretechnologie kombiniert. Maxim Integrated stellte seinen MAX32520 ChipDNA Secure ARM Cortex-M4 Mikrocontroller vor, der ebenfalls PUF für mehrere Schutzebenen enthält; sein von ChipDNA generierter Schlüssel kann direkt für verschiedene Funktionen verwendet werden, wie z. B. symmetrisches Geheimnis zum Verschlüsseln/Entschlüsseln von Daten, die im nichtflüchtigen Speicher des sicheren ICs gespeichert sind.

Ein Sprecher von Maxim sagte gegenüber der EE Times:„Der MAX32520 kann für alle Anwendungen verwendet werden – obwohl wir in der Ankündigung auf der embedded world speziell auf die IoT-Anwendungen hingewiesen haben, ist der IC nicht auf IoT-Anwendungen beschränkt.“ Das Gerät eignet sich für verschiedene Anwendungen, darunter Industrie, Gesundheitswesen, Computer und IoT.

Vereinfachtes Blockdiagramm des ChipDNA-Mikrocontrollers von Maxim (Bild:Maxim Integrated)

Vereinfachtes Blockdiagramm des ChipDNA-Mikrocontrollers von Maxim (Bild:Maxim Integrated)

Der MAX32520 kann basierend auf seiner seriellen Flash-Emulationsfunktion sicheres Booten für jeden Prozessor implementieren und bietet zwei zusätzliche physische Schichten:Die Shield und physische Manipulationserkennung. Der Chip bietet eine interne Flash-Verschlüsselungsoption. Es wird für den IP-Schutz und den Flash-Datenschutz verwendet. Die starken Kryptofunktionen erhöhen das Vertrauen des Geräts – es unterstützt starke SHA512, ECDSA P521 und RSA 4096. Der MAX32520 verwendet die ChipDNA-Ausgabe als Schlüsselinhalt, um alle auf dem Gerät gespeicherten Daten einschließlich der Benutzerfirmware kryptografisch zu sichern. Die Verschlüsselung der Benutzerfirmware bietet ultimativen Software-IP-Schutz.

Die ChipDNA kann auch einen privaten Schlüssel für den ECDSA-Signaturvorgang generieren. Der MAX32520 bietet einen FIPS/NIST-konformen TRNG-, Umgebungs- und Manipulationserkennungsschaltkreis, um die Sicherheit auf Systemebene zu erleichtern. Jeder Versuch, ChipDNA zu untersuchen oder zu beobachten, verändert die Eigenschaften der zugrunde liegenden Schaltung und verhindert die Entdeckung des einzigartigen Wertes, der von den kryptografischen Funktionen des Chips verwendet wird. Auf die gleiche Weise werden umfangreichere Reverse-Engineering-Versuche aufgrund der werkseitigen Konditionierung, die erforderlich ist, um die ChipDNA-Schaltung betriebsbereit zu machen, abgebrochen.

Mike Dow, Silicon Labs

Mike Dow, Senior Product Manager für IoT Security bei Silicon Labs, erklärte der EE Times wie sie die PUF-Technologie in ihren drahtlosen SoCs für IoT-Geräte verwenden. „Für die Physical Unclonable Function (PUF), die in die Secure-Vault- und Secure-Element-Technologien von Silicon Labs eingebettet ist, verwenden wir eine SRAM-PUF, was bedeutet, dass sie die inhärente Zufälligkeit eines Blocks von SRAM-Bits beim Einschalten nutzt, um eine einzelne symmetrische Schlüssel, der für das Gerät eindeutig ist. Wir haben die SRAM PUF-Technologie implementiert, die die längste nachgewiesene Zuverlässigkeitsgeschichte auf dem Markt hat. Da die Geräte, die unsere Kunden im Feld einsetzen, oft mehr als 10 Jahre im Einsatz sind, benötigten wir eine PUF-Technologie mit langjähriger Zuverlässigkeit.“

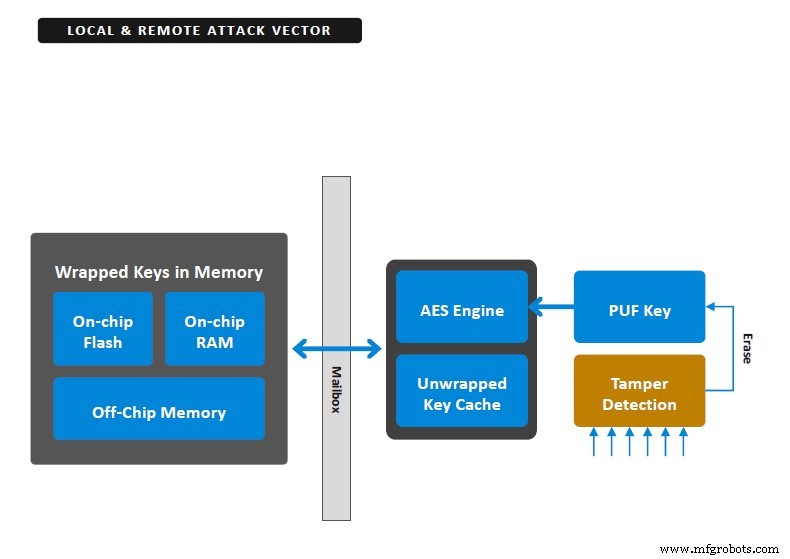

Er sagte in der Implementierung von Silicon Labs, es schränke die Verwendung des PUF ein, um einen Schlüsselverschlüsselungsschlüssel (KEK) zu erstellen, der verwendet wird, um andere Schlüssel im System zu verpacken (zu verschlüsseln) und sie im internen oder externen Speicher zu speichern. „Da dieser KEK nur für den Zugriff auf verpackte Schlüssel verwendet wird, ist seine Nutzungsdauer begrenzt, was wiederum die Anfälligkeit für viele Arten von Angriffen begrenzt. Darüber hinaus erfolgt der Prozess der Rekonstruktion des KEK nur bei Power-on-Reset (POR)-Ereignissen, was den Zugriff auf den Prozess der Schlüsselgenerierung weiter einschränkt.“

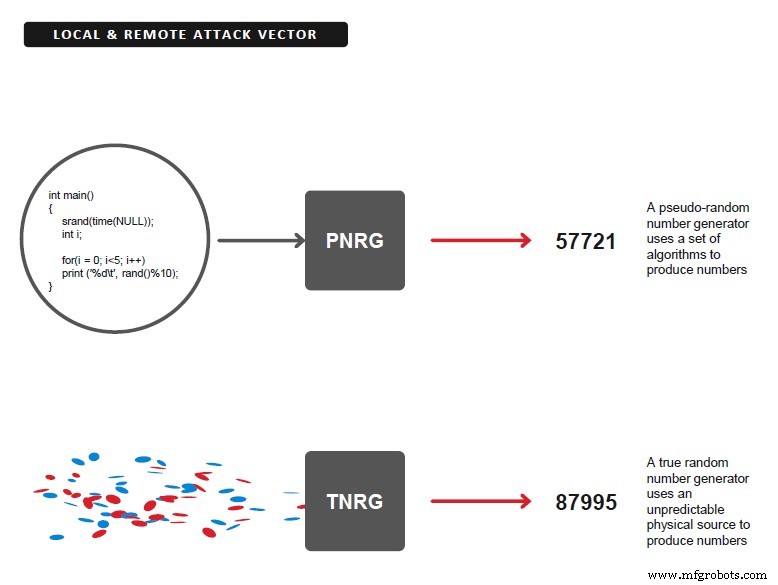

Im Design von Silicon Labs wird jede andere Schlüsselgenerierung außer dem Schlüsselverschlüsselungsschlüssel von einem NIST-kompatiblen echten Zufallsgenerator (TRNG) durchgeführt. (Bild:Silicon Labs)

Im Design von Silicon Labs wird jede andere Schlüsselgenerierung außer dem Schlüsselverschlüsselungsschlüssel von einem NIST-kompatiblen echten Zufallsgenerator (TRNG) durchgeführt. (Bild:Silicon Labs)

„Bei diesem Design wird jede andere Schlüsselgenerierung außer dem KEK von einem NIST-konformen True Random Generator (TRNG) durchgeführt und dann wird der Schlüssel mit AES-Verschlüsselung verpackt. Sowohl die TRNG- als auch die AES-Technologie ist in der Sicherheitsbranche weit verbreitet, gut verstanden, getestet und überprüfbar. Wir verwenden auch 256-Bit-Schlüssel für zusätzliche Stärke der AES-Verschlüsselung. Anschließend wenden wir den Seitenkanalschutz der differentiellen Leistungsanalyse (DPA) auf den AES-Algorithmus an, um ihn gegen diese Angriffe weiter zu stärken. Das gesamte Schlüsselmaterial für das Gerät wird auf diese Weise verpackt, einschließlich der ECC-Schlüsselpaare für private/öffentliche Identität, die generiert und in einem zeitprogrammierbaren (OTP) Speicher gespeichert werden.

Die Möglichkeit, Schlüsselmaterial sicher in einem nahezu unbegrenzten internen oder externen Speicher zu speichern, ist ein großer Vorteil bei der Implementierung komplexer Cloud-Sicherheitsschemata, die viele mehrfache Paare asymmetrischer Schlüssel erfordern. Die Alternative besteht darin, die Schlüssel im Klartext zu speichern, aber dieser Ansatz erfordert sehr physisch sichere Speicher, deren Schutz sowohl komplex als auch teuer ist. Dow kommentierte:„Beim Design des Chips müssen Sie eine optimale Größe des sicheren Speichers wählen. Unabhängig von der Größe, die Sie wählen, ist es jedoch fast garantiert, dass sie während der Lebensdauer des Produkts nicht ausreicht.“

Ein PUF erstellt einen geheimen, zufälligen und einzigartigen Schlüssel; Der PUF-Schlüssel verschlüsselt alle Schlüssel im sicheren Schlüsselspeicher, die beim Start generiert und nicht im Flash gespeichert werden. (Bild:Silicon Labs)

Ein PUF erstellt einen geheimen, zufälligen und einzigartigen Schlüssel; Der PUF-Schlüssel verschlüsselt alle Schlüssel im sicheren Schlüsselspeicher, die beim Start generiert und nicht im Flash gespeichert werden. (Bild:Silicon Labs)

Er sagte, der andere Vorteil des sicheren Vault-Schlüsselverwaltungsschemas sei, dass Sie durch die Verwendung der AES-Verschlüsselung auch einen anfänglichen Vektor benötigen können, um den Algorithmus zu füttern. „Dieser anfängliche Vektor ist so, als ob ein zusätzliches 128-Bit-Passwort erforderlich wäre, um eine Sicherheitsoperation mit diesem Schlüssel durchzuführen. Dieses Passwort könnte dann entweder von einem Menschen oder einer anderen Anwendung, die auf unserem Chip läuft, verwendet werden, um eine Zwei-Faktor-Authentifizierung für die Verwendung des Schlüssels bereitzustellen.“

„Als zusätzlichen Schutz haben wir ein ausgeklügeltes Manipulationsschutzschema in unsere sichere Tresortechnologie integriert, das die PUF-Rekonstruktionsdaten zerstören kann, wenn eine Manipulation erkannt wird. Nach der Zerstörung der Rekonstruktionsdaten kann auf das gespeicherte Schlüsselmaterial nie wieder zugegriffen werden. Dadurch wird das Gerät effektiv „gemauert“, da jetzt kein Verschlüsselungsalgorithmus ausgeführt werden kann, was sogar einen sicheren Start verhindert.“

Silicon Labs entschied sich für die zuverlässigste PUF-Technologie auf dem Markt und beschränkte ihre Funktion darauf, nur einen einzigen KEK zum Ein- oder Auspacken von Schlüsselmaterial bereitzustellen. Dieser Schlüssel kann weiter geschützt werden, indem ein weiteres Zwei-Faktor-Authentifizierungskennwort erforderlich ist. Dow fügte hinzu:„Zusätzlich bieten wir mehrere Manipulationsschutzquellen an und können den PUF-Schlüssel zerstören, wodurch er für die Entschlüsselung aller anderen dadurch geschützten Schlüssel nutzlos wird. Selbst wenn Hacker viel Zeit und Ressourcen investieren, um das Gerät zu überarbeiten und den KEK wiederherzustellen, haben sie nur ein einziges Gerät kompromittiert.“

Eingebettet

- Cyber und die Cloud:Überwindung der wichtigsten Sicherheitsherausforderungen inmitten des Anstiegs der Multi-Cloud

- Grundlagen von SRAM PUF und deren Bereitstellung für die IoT-Sicherheit

- Sicherheit bleibt das Hauptanliegen des IoT

- Mikrochip:End-to-End-LoRa-Sicherheitslösung bietet sichere Schlüsselbereitstellung

- Renesas:Synergy-Plattform fügt stromsparende S5D3-MCU-Gruppe mit erweiterter Sicherheit hinzu

- Cypress:Neue Reihe von sicheren PSoC 64-MCUs bietet PSA-zertifizierte Sicherheit

- Coole IoT-Anwendungsfälle:Neue Sicherheitsmechanismen für vernetzte Autos

- Was ist ein Netzwerksicherheitsschlüssel? Wie finde ich es?

- 8 gängigste Verschlüsselungstechniken zum Speichern privater Daten

- 5 wichtige Fortschritte bei der Cybersicherheit für sichere digitale Lösungen im Jahr 2021