Grundlagen von SRAM PUF und deren Bereitstellung für die IoT-Sicherheit

Dieser Artikel behandelt die Grundlagen dessen, was ein SRAM PUF (Physical Unclonable Function) ist und wie er funktioniert, sowie die Funktionalität, die er in der Internet of Things (IoT)-Sicherheit als Vertrauensanker für jedes Gerät bietet.

Sicherheit beginnt in jeder Situation mit Vertrauen. Wenn Sie eine Alarmanlage in Ihrem Haus haben, geben Sie den PIN-Code nur an Personen weiter, denen Sie vertrauen. Ob Familienmitglied oder freundlicher Nachbar, ohne Vertrauen teilen Sie Ihr Geheimnis nicht. Und so soll es sein!

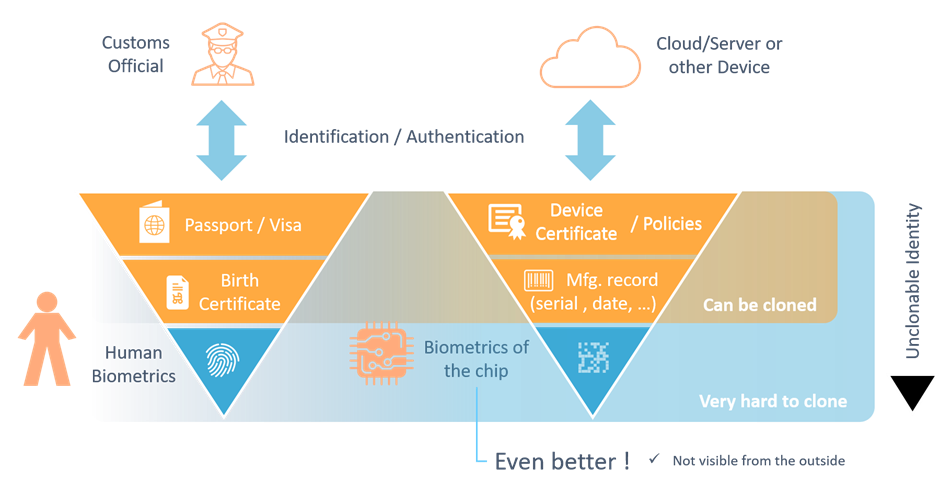

Diese Vertrauensfrage bedeutet auch die persönliche Identifikation. Die Grundlage des Vertrauens bilden hier formelle Dokumente wie ein Reisepass oder eine Geburtsurkunde. Diese Dokumente müssen jedoch einer bestimmten Person „sicher zugeordnet“ werden. Dies funktioniert typischerweise mit Humanbiometrie. Ausweispapiere haben alle etwas, das das Dokument an die richtige Person bindet, sei es lediglich ein Bild der Person oder eine biometrische Identifizierung durch Fingerabdrücke wie in modernen Reisepässen. Die Biometrie ist also der Sicherheitsanker, auf dem ein System mit Berechtigungen (darf man die Grenze überschreiten?) aufbaut.

Dieser Sicherheitsanker ist notwendig, um zu verhindern, dass ein einfaches Dokument von Unbefugten kopiert und verwendet wird. Wenn das Dokument an etwas verankert ist, das nicht kopiert oder geklont werden kann, wie zum Beispiel Fingerabdrücke, wird die Sicherheit stark genug, um ein relativ einfaches Dokument in ein leistungsstarkes Authentifizierungswerkzeug zu verwandeln.

Eine ähnliche Herausforderung gilt für das Internet der Dinge (IoT). Die sichere Verbindung von Milliarden von Low-Cost-Geräten ist nur möglich, wenn jedes Gerät in der Lage ist, sensible Daten zu schützen und die Kommunikation zu sichern. Dieser Schutz wird durch Zertifikate und kryptografische Schlüssel bereitgestellt, ähnlich dem Passport im vorherigen Beispiel. Diese Schlüssel und Zertifikate erfordern jedoch auch einen physischen Sicherheitsanker, um sicherzustellen, dass sie nicht auf ein nicht autorisiertes Gerät kopiert werden können, um ein echtes Gerät zu imitieren. Eine Technologie, die diesen Sicherheitsanker bereitstellt, sind Physical Unclonable Functions (PUFs). Eine PUF ist eine physikalische Struktur, aus der ein gerätespezifischer und nicht klonbarer kryptografischer Stammschlüssel generiert wird. Dieser Root-Schlüssel wird verwendet, um die Anwendungsschlüssel und Zertifikate eines Geräts zu schützen.

Obwohl es viele verschiedene Arten von PUFs gibt, werden wir uns wegen seiner Zuverlässigkeit, Skalierbarkeit und Benutzerfreundlichkeit auf den SRAM PUF konzentrieren. Die SRAM PUF ist einfach und flexibel zu implementieren und lässt sich über die vielen verschiedenen im IoT bereitgestellten Technologieknoten skalieren. Es ist auch der einzige heute bekannte PUF-Typ, der durch einfaches Laden von Software auf einen Chip implementiert werden kann (als Alternative zur Integration eines dedizierten Hardware-IP-Blocks, was ebenfalls möglich ist). Der SRAM PUF ist ein hardwarebasierter Sicherheitsanker, der aufgrund der ständig steigenden Anzahl angeschlossener Geräte immer beliebter wird.

Was ist ein SRAM-PUF?

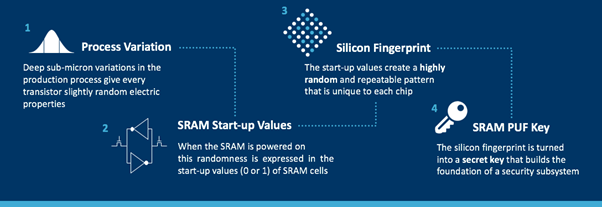

Eine PUF nutzt tiefe Submikrometer-Variationen, die während der Halbleiterherstellung natürlich auftreten und die jedem Transistor leicht zufällige elektrische Eigenschaften verleihen. Diese einzigartigen Eigenschaften bilden die Grundlage für die einzigartige Identität eines Chips.

Eine SRAM-PUF basiert auf dem Verhalten von Standard-SRAM-Speichern, die in jedem digitalen Chip verfügbar sind. Jede SRAM-Zelle hat jedes Mal, wenn der SRAM mit Strom versorgt wird, ihren eigenen bevorzugten Zustand, der aus zufälligen Unterschieden in den Transistor-Schwellenspannungen resultiert. Daher ergibt beim Versorgen von SRAM-Speichern jeder Speicher ein einzigartiges und zufälliges Muster von Nullen und Einsen. Diese Muster sind wie Chip-Fingerabdrücke, da jeder für einen bestimmten SRAM und damit für einen bestimmten Chip einzigartig ist.

Diese sogenannte SRAM-PUF-Antwort ist jedoch ein „verrauschter“ Fingerabdruck und die Umwandlung in einen hochwertigen und sicheren kryptografischen Schlüssel erfordert eine weitere Verarbeitung. Durch die Verwendung des sogenannten „Fuzzy Extractor“ IP ist es möglich, jedes Mal und unter allen Umgebungsbedingungen exakt den gleichen kryptografischen Schlüssel zu rekonstruieren.

Diese Art der Schlüsselableitung aus den SRAM-Eigenschaften hat große Sicherheitsvorteile gegenüber der herkömmlichen Schlüsselspeicherung im nichtflüchtigen Speicher (NVM). Da der Schlüssel nicht dauerhaft gespeichert ist, ist er nicht vorhanden, wenn das Gerät nicht aktiv ist (kein Schlüssel im Ruhezustand), und kann daher von einem Angreifer nicht gefunden werden, der das Gerät öffnet und seinen Speicherinhalt kompromittiert.

Wie können SRAM-PUFs als Vertrauensbasis verwendet werden?

Geräte, insbesondere Geräte, die Teil des IoT sind, benötigen Schlüssel zum Schutz ihrer Daten, ihres geistigen Eigentums und ihres Betriebs. Wenn man der Herkunft dieser Schlüssel vertrauen kann und die Schlüssel sicher in Hardware gespeichert sind, die vor Angriffen schützt, bilden sie die sogenannte „Root of Trust“ des Geräts.

Die Schlüssel können entweder von den Geräteherstellern (auch OEMs genannt) selbst oder in einem noch früheren Stadium von einem Chiphersteller auf den Geräten bereitgestellt werden. Wenn Chiphersteller vorab bereitgestellte Chips liefern, erhöht dies den Wert des Produkts, das sie an die OEMs verkaufen. Wenn OEMs beschließen, die Bereitstellung selbst zu übernehmen, können sie normalerweise Chips zu einem günstigeren Preis kaufen.

Unabhängig davon, welche der beiden Parteien die Bereitstellung der kryptografischen Schlüssel übernimmt, ist dies nie eine triviale Aufgabe. Das Injizieren geheimer Schlüssel in Chips erfordert eine vertrauenswürdige Fabrik, erhöht die Kosten und Komplexität des Herstellungsprozesses und schränkt die Flexibilität ein. Diese Komplexität kann vermieden werden, indem die Schlüssel innerhalb des Chips erstellt werden, entweder durch Verwendung eines internen Zufallszahlengenerators (RNG) oder einer PUF.

Einen kryptografischen Root-Schlüssel auf ein Gerät zu bekommen, ist nicht die einzige Herausforderung. Auch die sichere Speicherung sensibler Daten auf Geräten ist alles andere als trivial. Geheime Schlüssel können nicht einfach in NVM gespeichert werden, da NVM anfällig für Hardwareangriffe ist. Hardware-Angriffe, die es Angreifern ermöglichen, NVM-Inhalte zu lesen, werden immer häufiger, was ungeschützte Schlüsselspeicher unbrauchbar macht. Daher besteht ein Bedarf an einer alternativen sicheren Schlüsselspeicherung. Ein Ansatz wäre, dem Gerät ein sicheres Element hinzuzufügen. Das Hinzufügen von Hardware ist jedoch auch mit erhöhter Komplexität und Kosten verbunden. Eine Silizium-PUF wie die SRAM-PUF kann kryptografische Schlüssel sicher speichern, ohne dass zusätzliche Hardware hinzugefügt werden muss.

Die folgende Tabelle fasst das Sicherheitsniveau, den Supply-Chain-Overhead und die Kosten der Technologieoptionen für die Bereitstellung und Speicherung kryptografischer Schlüssel zusammen:

Erstellen eines Schlüsseltresors mit einem SRAM PUF

Wenn wir diesen Root-Schlüssel aus dem SRAM PUF haben, was ist der nächste Schritt, um die Vertrauenswurzel zu schaffen? Der nächste Schritt besteht darin, den SRAM PUF-Schlüssel zum Erstellen eines eingebetteten Schlüsseltresors zu verwenden, um alle geheimen Daten auf einem Gerät zu schützen. Die durch diesen Tresor geschützten Schlüssel werden für die übergeordneten Dienste und Anwendungen des Geräts benötigt. Somit ermöglicht der Schlüsseltresor Sicherheitsanwendungen wie Authentifizierung, Nachrichtenverschlüsselung, Software-/Firmwareverschlüsselung und vieles mehr.

Mit dem SRAM PUF können wir einen Schlüsseltresor mit folgenden Eigenschaften erstellen:

- Keine Schlüssel werden jemals in der Ebene gespeichert – insbesondere der oberste oder „Root“-Schlüssel

- Verschiedene Anwendungen können ihre eigenen eindeutigen Schlüssel speichern und verwenden

- Schlüsseltresor-Ausgabe kann direkt an eine Hardware-Krypto-Engine gesendet werden

Ein SRAM PUF-basierter Schlüsseltresor implementiert die folgenden Funktionen:

- Registrieren:Der Registrierungsvorgang wird normalerweise einmal im Gerätelebenszyklus ausgeführt. Es erstellt den PUF-Stammschlüssel, der über die Gerätelebensdauer reproduziert werden kann. Der PUF-Root-Key verlässt das Gerät nie und wird nie gespeichert. Es wird verwendet, um eine zweite Ebene von Schlüsseln abzuleiten, die ausgegeben oder zum Ein- und Auspacken sensibler Daten verwendet werden können. Zusätzlich werden Hilfsdaten zur Fehlerkorrektur erstellt. Diese Daten sind nicht sensibel – sie liefern keine Informationen über den PUF-Root-Key – und können daher im für das Gerät zugänglichen NVM gespeichert werden. Die Helferdaten werden nur verwendet, um beim nachfolgenden Auslesen der inhärent verrauschten PUF zuverlässig denselben Root-Schlüssel aus der SRAM-PUF zu rekonstruieren.

- Start:Der Startvorgang generiert den internen PUF-Root-Key neu, wobei die beim Enroll generierten Helper-Daten in Kombination mit einer neuen, „verrauschten“ SRAM-PUF-Messung verwendet werden. Die auf einem Gerät generierten Helferdaten sind für dieses Gerät eindeutig. Die Verwendung von Helferdaten, die von einem anderen Gerät kopiert wurden, wenn ein Startvorgang ausgeführt wird, führt zu einem fehlgeschlagenen Vorgang mit entsprechender Fehleranzeige.

- Wrap:Der Wrap-Vorgang konvertiert einen extern bereitgestellten Schlüssel in einen Schlüsselcode (KC), der eine verschlüsselte und authentifizierte Version des ursprünglichen Schlüssels ist. Aufgrund dieses Schutzes kann der KC ungeschützt in der Ebene gelagert werden. Der KC lässt den Zugriff auf den Originalschlüssel nur auf dem Gerät zu, auf dem er „verpackt“ wurde.

- Unwrap:Der Unwrap-Vorgang ist die Umkehrung des Wrap-Vorgangs, wandelt also einen KC zurück in den ursprünglichen Schlüssel, der verpackt wurde, nachdem seine Authentizität überprüft wurde.

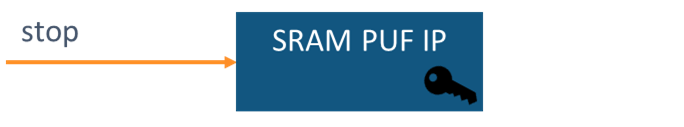

- Stopp:Die Stoppoperation kann immer dann ausgeführt werden, wenn keine unmittelbare Notwendigkeit besteht, weitere Schlüsseltresoroperationen durchzuführen. Es löscht alle sensiblen Daten, einschließlich des Root-Schlüssels, aus den internen Registern und kann vor dem Wechsel in den Ruhemodus verwendet werden, um die Angriffsfläche zu reduzieren.

Ableiten mehrerer Schlüssel aus einer PUF

Eine Implementierung eines Sicherheitssystems erfordert typischerweise mehr als einen einzigen kryptographischen Schlüssel. Dies liegt daran:

- Die Kompromittierung eines bestimmten Schlüssels für eine Anwendung sollte die Sicherheit von Geheimnissen, die von anderen Anwendungen im selben System verwendet werden, nicht beeinträchtigen, was erfordert, dass verschiedene Anwendungen in einem System unterschiedliche Schlüssel verwenden.

- verschiedene kryptographische Algorithmen im System erwarten Schlüssel mit unterschiedlichen Längen oder unterschiedlichen Strukturen, die nicht miteinander kompatibel sind.

- verschiedene Anwendungen erfordern Geheimnisse mit unterschiedlicher Lebensdauer, z. B. benötigt eine Anwendung des Systems mehrere kurzlebige Schlüssel, während eine zweite Anwendung einen einzigen langlebigen Schlüssel erfordert.

- Schlüssel werden oft mit Identitäten verknüpft und zu Authentifizierungszwecken verwendet, was nur dann sinnvoll ist, wenn verschiedene Benutzer des Systems Zugriff auf unterschiedliche Schlüssel haben.

Aus diesen und anderen Gründen ist es eine bewährte Best Practice im Sicherheitsdesign, einen einzelnen Schlüssel nur für einen einzigen Zweck und/oder eine einzelne Anwendung zu verwenden. In vielen praktischen Situationen hat eine Implementierung eines Sicherheitssystems jedoch nur Zugriff auf ein einziges Root-Secret, wie in diesem Fall von der SRAM-PUF. Um die Single-Key-Single-Use-Anforderung zu erfüllen, sollte eine Schlüsselverwaltungskomponente verwendet werden, die mehrere Anwendungsschlüssel aus diesem einzelnen Root-Secret generieren kann.

Eine entscheidende Eigenschaft von mehreren generierten Anwendungsschlüsseln besteht darin, dass sie kryptographisch getrennt sind, d. h. sie sollten so generiert werden, dass die Offenlegung eines bestimmten abgeleiteten Schlüssels die Sicherheitsstärke eines anderen abgeleiteten Schlüssels nicht beeinflusst. Dies bedeutet, dass vereinfachende Generierungsverfahren (z. B. das Anwenden einfacher arithmetischer Operationen oder die Verwendung überlappender Teile eines Geheimnisses) nicht in Frage kommen. Stattdessen sollte eine kryptografisch sichere Schlüsselableitungsfunktion (KDF) verwendet werden, die kryptografische Primitive (z. B. AES oder SHA-256) verwendet, um eine kryptografische Trennung zwischen ihren Ausgaben sicherzustellen. Daher stellt die Verwendung eines gut implementierten KDF sicher, dass eine praktisch unbegrenzte Anzahl von Schlüsseln von einer einzelnen SRAM-PUF-Instanz abgeleitet werden kann.

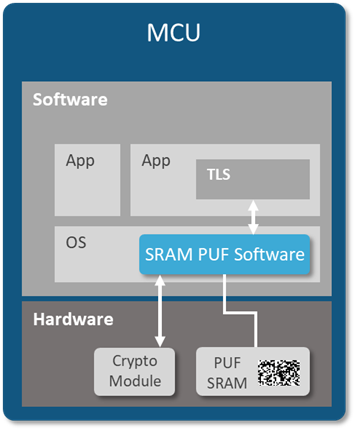

Implementieren einer SRAM-PUF per Software

Einer der größten Vorteile einer SRAM-PUF, der noch nicht angesprochen wurde, besteht darin, dass sie auf einer physikalischen Struktur basiert, die in praktisch jedem Chip vorhanden ist:dem SRAM-Speicher. Da dieser PUF-Typ Standard-SRAMs von der Stange verwendet, ist er die einzige Hardware-Entropiequellenoption zum Sichern von IoT-Produkten, die nicht bei der Siliziumherstellung geladen werden muss. Es kann später in der Lieferkette installiert und sogar aus der Ferne auf eingesetzten Geräten nachgerüstet werden. Dies ermöglicht eine noch nie dagewesene Remote-„Brownfield“-Installation einer vertrauenswürdigen Hardware und ebnet den Weg für die Skalierung des IoT auf Milliarden von Geräten.

Die zuvor beschriebenen Funktionen zum Erstellen eines Schlüsseltresors und zum Ableiten mehrerer Schlüssel können sowohl als Hardware- als auch als Software-IP implementiert werden. Die einzige erforderliche Hardware, um eine PUF zu entwickeln, ist die tatsächliche einzigartige physikalische Struktur der PUF selbst. Somit kann auf jedem Gerät, bei dem Zugriff auf (nicht initialisierten) SRAM für die PUF-Algorithmen verfügbar ist, eine funktionierende SRAM-PUF implementiert werden. Diese Eigenschaft macht den SRAM PUF einzigartig im Spektrum der verschiedenen PUFs auf dem Markt. Nach Kenntnis des Autors ist die SRAM-PUF der einzige derzeit existierende PUF-Typ, der in Hardware implementiert werden kann, indem einfach Software auf ein Gerät geladen wird.

Schlussfolgerung

Ohne Vertrauen keine Sicherheit. Jede Sicherheitslösung beginnt mit etwas, das die Identität des Subjekts zweifelsfrei beweist – sei es eine Person, der ein Ausweis ausgestellt werden soll, oder ein Chip, der im IoT eingesetzt werden soll. In diesem Artikel haben wir die SRAM PUF-Technologie als zuverlässige, skalierbare und benutzerfreundliche Vertrauensbasis für jedes IoT-Gerät vorgestellt. Unabhängig davon, ob er als dedizierter Hardware-IP-Block implementiert oder als Software auf ein Gerät geladen wird, erstellt er einen vertrauenswürdigen kryptografischen Stammschlüssel aus winzigen, gerätespezifischen Variationen im Silizium von Chips. Mit einem SRAM PUF ist gewährleistet, dass der Root-Key eines Geräts niemandem in der Lieferkette bekannt ist und nicht verändert oder geklont werden kann, wenn das Gerät in nicht vertrauenswürdige Hände gerät. Durch die Erweiterung der Sicherheitsfunktionalität zusätzlich zu diesem Root-Geheimnis kann ein vertrauenswürdiger Tresor für sensible Daten und geheime Schlüssel aufgebaut und alle zusätzlichen Schlüssel, die das Gerät benötigt, abgeleitet und geschützt werden. Aus diesem Grund sind SRAM PUFs eine großartige Möglichkeit, Ihr System vom Boden (oder dem Silizium) aufwärts zu sichern.

Internet der Dinge-Technologie

- Tipps und Trends zur IIoT-Sicherheit für 2020

- Wie das IoT Sicherheitsbedrohungen in Öl und Gas begegnet

- Die Suche nach einem universellen IoT-Sicherheitsstandard

- Wie Sie sich auf KI mit IoT vorbereiten

- Hemmen Sicherheit und Datenschutz das IoT?

- Evaluieren Ihres IT-Risikos – wie und warum

- Wie Unternehmen das IoT für eine umfassende Datenerfassung und -analyse nutzen können

- Automatisierung und IoT:Eine himmlische Kombination für Logistik und Sicherheit im Gesundheitswesen

- Drei Schritte für globale IoT-Sicherheit

- Memphis „smart“ machen:Sichtbarkeit, Kontrolle und Sicherheit für IoT-Geräte