Dell nimmt Ihre unsicheren Sicherheitspraktiken in Unternehmen auf den Punkt

Dell hat kürzlich eine Umfrage mit 2.608 Experten weltweit durchgeführt, die für Unternehmen des Unternehmenssektors mit 250 oder mehr Mitarbeitern arbeiten. Die Ergebnisse dieser Umfrage sind nicht weniger als schockierend und sollten für alle Unternehmen von Interesse sein, die mit sicheren privaten oder geschäftlichen Daten umgehen.

Heutzutage vertrauen wir Unternehmen mit unseren vertraulichsten Informationen. Wir vertrauen darauf, dass Google unsere Suchanfragen sicher verwahrt, unerwünschte Personen daran hindert, unsere E-Mails zu lesen, und in einigen Fällen sogar Daten schützt, die für den täglichen Betrieb unseres Unternehmens unerlässlich sind. Wir teilen unsere Gesundheitsinformationen mit Cloud-basierten Diensten, die unsere Ernährung und Herzfrequenz, unsere Finanzdaten mit E-Commerce-Sites und vieles mehr verfolgen.

Phishing-Mitarbeiter für Unternehmensinformationen

Diese Sicherheit unserer Daten ist nur so stark wie die Sicherheit der Unternehmensinformationen, denen wir diese Daten anvertrauen. Nicht selten kommt es als Folge von Phishing-Anzeigen von außen zu großen Datenschutzverletzungen und anderen Lecks privater Daten. Hacker und andere böswillige Personen betrügen Mitarbeiter, um Unternehmensinformationen zu teilen, die ihnen helfen, ihre Netzwerke zu infiltrieren.

Verizon hat im vergangenen Jahr einen Bericht veröffentlicht, in dem detailliert beschrieben wird, wie groß die Bedrohung durch Phishing-Versuche für die Unternehmenssicherheit ist. Phishing ist eine Art von Social Engineering, bei dem jemand andere dazu überredet, Informationen preiszugeben, die sie nicht preisgeben sollten.

Siehe auch: Werden diese chinesischen Satelliten hacksichere Datensicherheit bieten?

Eine Möglichkeit wäre, eine Telefongesellschaft anzurufen und sich als Techniker auszugeben, der im Außendienst Daten anfordert. Ein ahnungsloser Mitarbeiter könnte die Anfrage als Routine betrachten und die Informationen ohne viel Nachdenken übergeben. Diese Daten könnten dann je nach Vertraulichkeitsgrad verwendet werden, um Zugang zu noch sensibleren Informationen zu erhalten.

Eine andere gängige Praxis besteht darin, E-Mails mit Links zu gefälschten Websites an Mitarbeiter zu senden, die sie dazu bringen, Informationen auszufüllen, die normalerweise geschützt wären. Solange die Site echt erscheint, bemerkt der Mitarbeiter möglicherweise nicht einmal, dass er etwas geteilt hat, das er nicht haben sollte.

Was Dell beim Graben herausgefunden hat

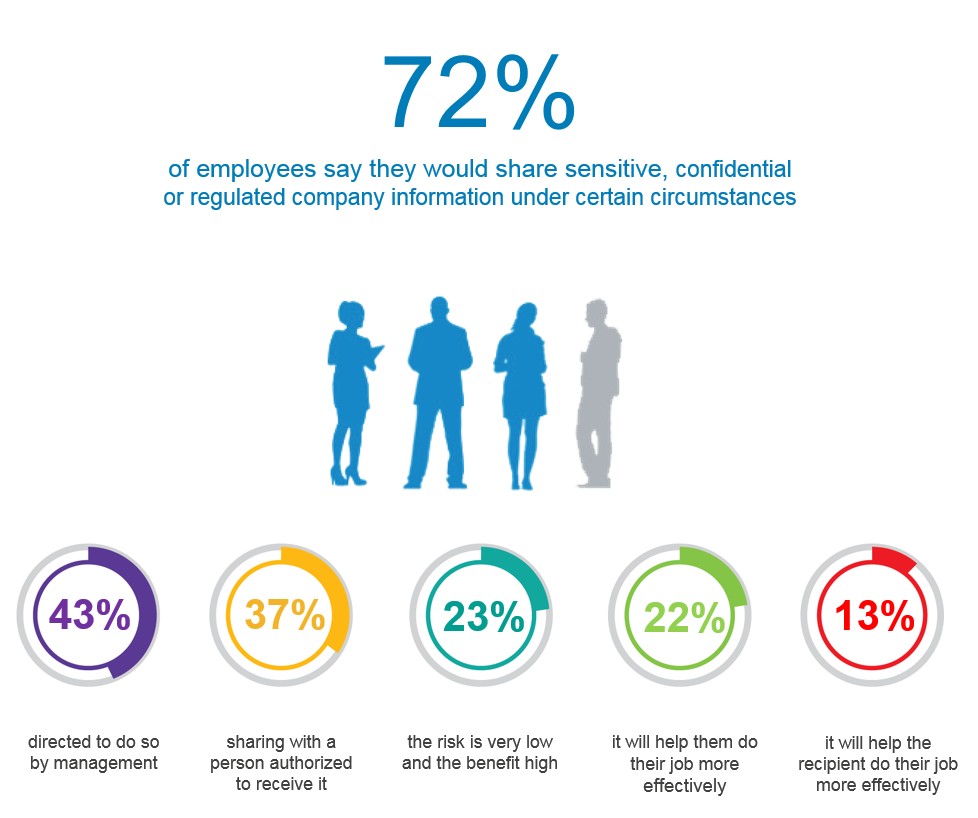

In der Endbenutzer-Sicherheitsumfrage von Dell gaben 72 % der Mitarbeiter an, dass sie unter bestimmten Umständen bereit sind, sensible, vertrauliche oder regulierte Unternehmensinformationen weiterzugeben. Die Umstände, unter denen diese Informationen weitergegeben werden, sind unterschiedlich.

Unter den 72 % der Mitarbeiter, die angaben, Informationen weiterzugeben, gaben sie dies unter anderem an…

- vom Management dazu angewiesen (43 %)

- Weitergabe an eine Person, die dazu berechtigt ist (37 %)

- das Risiko ist sehr gering und der Nutzen hoch (23 %)

- es wird ihnen helfen, ihre Arbeit effektiver zu erledigen (22 %)

- es wird dem Empfänger helfen, seine Arbeit effektiver zu erledigen (13%)

Diese Umfrage ergab einen allgemeinen Mangel an Vorsicht bei sensiblen Unternehmensinformationen. Als Einzelpersonen gaben die Mitarbeiter an, dass sie Sicherheitsabkürzungen nehmen würden, wenn sie ihnen bei ihrer Arbeit helfen würden oder wenn sie der Meinung waren, dass das Risiko den Vorteil wert war.

Dies bedeutet nicht, dass Einzelpersonen Unternehmensdaten absichtlich für böswillige Zwecke weitergeben. Vielmehr versuchen sie nur, ihre Aufgaben effizienter zu erledigen. Strenge Sicherheitsverfahren werden oft als Effizienzhindernis angesehen.

Viele unsichere Praktiken

Dieser Datenaustausch beschränkt sich nicht nur auf den direkten Austausch von Unternehmensdaten. Es tritt auch in Form von unsicheren Praktiken auf. 45 % der Befragten gaben zu, dass sie Praktiken anwenden, die die meisten Unternehmen verbieten würden.

46 % dieser Personen gaben beispielsweise an, sich mit einem öffentlichen WLAN verbunden zu haben, um auf vertrauliche Informationen zuzugreifen. Selbst mit Vorkehrungen wie einem VPN oder gesichertem Fernzugriff stellt die Verbindung mit öffentlich zugänglichen Wi-Fi-Netzwerken ein erhöhtes Risiko dar.

Weitere 49 % dieser Befragten gaben an, dass sie private E-Mail-Konten für die Arbeit verwenden. Diese besondere Art von Sicherheitsverletzung hat in den letzten Jahren Schlagzeilen gemacht, als mehrere hochrangige US-Regierungsmitarbeiter entdeckt wurden, die sensible Informationen auf privaten E-Mail-Servern verarbeitet haben.

Im Januar stellten Sicherheitsanalysten schockiert fest, dass der offizielle Twitter-Account des Präsidenten der Vereinigten Staaten mit einem Gmail-E-Mail-Konto gesichert war.

Diese Umfrage hat gezeigt, wie einfach es für wohlmeinende Mitarbeiter ist, schnell und locker mit den Sicherheitsrichtlinien ihres Unternehmens zu spielen. Man kann nur hoffen, dass Umfragen wie diese IT-Experten und Unternehmensführern helfen, bessere Wege zur Implementierung dieser Protokolle zu finden – und ihre Mitarbeiter zu ermutigen, sie zu befolgen.

Internet der Dinge-Technologie

- Die 5 wichtigsten Sicherheitspraktiken für AWS Backup

- Evaluieren Ihres IT-Risikos – wie und warum

- Integrieren von Sicherheit in die Legacy-Infrastruktur

- Die Sicherheitsherausforderungen von Kommunikationsnetzwerken der nächsten Generation

- Ist Ihr System bereit für IoT?

- IoT-Daten für Ihr Unternehmen nutzbar machen

- IoT und Ihr Verständnis von Daten

- Tableau, die Daten hinter den Informationen

- Maximierung Ihrer Investitionen durch Sicherheitsautomatisierung

- Umsetzen Ihrer Daten