Abwehr des unvermeidlichen Hackerangriffs

Hersteller müssen mit den „Black Hats“ der Cyberwelt ringen, um Prozesse sicher zu halten

Es ist nicht die Frage ob, sondern wann Sie gehackt werden.

Das sagen Cybersicherheitsexperten unter Berufung auf die jüngste Welle von Ransomware-Angriffen, einschließlich der berüchtigten „Wanna Cry“-Malware, die im vergangenen Frühjahr weltweit explodierte und die Daten der Benutzer verschlüsselte, bis sie bezahlten – oder einen Weg fanden, ihre Systeme zu entsperren.

Um immer cleverere Cyberkriminelle zu bekämpfen, müssen sich Fertigungsbetriebe einer starken Kombination aus Cybersicherheits-Softwarelösungen und „gehärteter“ Hardware in ihren Fabrikautomatisierungssteuerungen und Netzwerkgeräten zuwenden und auch neuere Cybersicherheitsstandards und Best Practices einsetzen. Mit diesen Tools haben Hersteller eine bessere Chance, Angriffe zu verhindern oder sie zu beheben, nachdem sie stattgefunden haben.

„Die Angriffe sind weit verbreitet und konstant“, sagte Timothy Crosby, Senior Security Consultant bei Spohn Security Solutions (Austin, TX), einem Beratungsunternehmen für Cybersicherheit. Er stellte fest, dass viele industrielle Systeme anfällig sind, weil sie ältere, eingebettete Betriebssysteme verwenden, darunter Windows XP, Windows 2003 und Windows 2000. „Viele eingebettete Systeme können nicht gepatcht werden, und weil diese Systeme nicht gepatcht werden können und Exploits leicht verfügbar sind , sie werden regelmäßig ins Visier genommen“, sagte er. „Es muss einen ganzheitlichen Ansatz geben – es gibt keine Wunderwaffe.“

Laut einem im Januar vom Identity Theft Resource Center (Scottsdale, AZ) und CyberScout (San Diego) veröffentlichten Bericht stiegen die Datenschutzverletzungen im Jahr 2016 um 40 %. Die Zahl der Sicherheitsverletzungen erreichte im Jahr 2016 mit 1083 ein Rekordhoch und übertraf mit Leichtigkeit die fast rekordverdächtigen 780 im Jahr 2015 gemeldeten Sicherheitsverletzungen. Das achte Jahr in Folge waren Hacking-, Skimming- und Phishing-Angriffe die Hauptursache für Datenschutzverletzungen und machten 55,5 % aller Datenschutzverletzungen aus, was einem Anstieg von 17,7 % gegenüber 2015 entspricht, heißt es in dem Bericht.

Ganzheitlicher Ansatz

Jüngste Angriffe wie Wanna Cry oder die große Störung in der Ukraine mit der Petya-Malware, die 2016 auftauchte, haben kritische Infrastrukturen, einschließlich Versorgungsunternehmen und andere staatliche Einrichtungen, ins Visier genommen. „Wenn Angriffe stattfinden, bluten sie normalerweise aus dem Standort heraus“, sagte Ken Modeste, leitender Ingenieur, UL LLC (Northbrook, IL). Im Vergleich zu denen in der Ukraine haben Einrichtungen in den USA und dem Rest von Nordamerika mehr Unterstützung vom FBI und anderen Regierungsbehörden, um kritische Operationen wieder in Gang zu bringen, fügte er hinzu.

Letztes Jahr veröffentlichte UL das UL Global Cybersecurity Assurance Program (UL CAP), das dazu beiträgt, Sicherheits- und Leistungsrisiken zu mindern, die mit der Verbreitung vernetzter Geräte im Industrial Internet of Things (IIoT) einhergehen. UL CAP unterstützt Unternehmen bei der Identifizierung von Sicherheitsrisiken gemäß der UL 2900-Serie von Cybersicherheitsstandards und schlägt Methoden zur Minimierung von Risiken in industriellen Steuerungssystemen, medizinischen Geräten, Automobilen, Gebäudeautomatisierung und anderen Bereichen vor.

„Die Standards, die wir in unsere Tests eingebaut haben, basieren auf Best Practices von Unternehmen“, sagte Modeste. Die Verwendung von fest codierten Passwörtern – die in Geräte eingebettet sind und nicht geändert werden können – ist ein Beispiel dafür, was man nicht tun sollte, fügte er hinzu. „Das ist ein grundlegender Fehler“, sagte er. „Ransomware dringt mit Phishing-Methoden in Unternehmen ein. Sie klicken darauf und diese Malware beginnt sich zu verbreiten. So dringt Ransomware meistens ein.“

Die Schulung von Mitarbeitern zum Thema Cybersicherheit ist ein wichtiger Schlüssel zur Abwehr von Cyberangriffen. „Training ist ein monumentaler Weg, um dieses Problem zu lösen. Phishing ist ein großes Problem. Die Bösewichte führen physische Aufklärung durch“, sagte Modeste. „Die Chancen stehen gut.“

Jüngste Ransomware-Angriffe haben die Schwachstellen industrieller Umgebungen aufgezeigt, sagte Henning Rudoff, Leiter der Plant Security Services, Siemens PLM Software (Plano, TX). „Um Anlagen, Systeme, Maschinen und Netzwerke vor Cyber-Bedrohungen zu schützen, ist es notwendig, ein ganzheitliches Industrial-Security-Konzept nach dem neuesten Stand der Technik zu implementieren und kontinuierlich aufrechtzuerhalten, wie es beispielsweise die IEC 62443 beschreibt“, so Rudoff sagte. „Mit zunehmender Digitalisierung wird Industrial Security immer wichtiger.

„Industrial Security ist ein Kernelement des Digital Enterprise, des Siemens-Ansatzes auf dem Weg zu Industrie 4.0“, so Rudoff. „Im Gegensatz zu früheren dedizierten Angriffen auf gezielte Ziele sind aktuelle Ransomware-Angriffe breit gefächert und können jeden Betreiber industrieller Netzwerke treffen.“

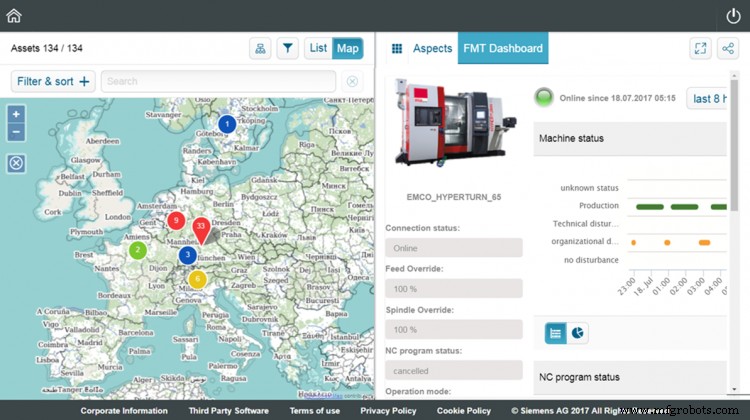

Siemens bekämpft Cyberbedrohungen an vielen Fronten, einschließlich der Einrichtung seines CSOC (Cyber Security Operations Centers) mit Sicherheitsoperationen in München, Lissabon und Milford, OH, wo Industrial Security-Spezialisten Anlagen weltweit auf Sicherheitsvorfälle überwachen und mit geeigneten Gegenmaßnahmen reagieren ( siehe „Sichern von Fertigungsdaten in der Cloud“, Manufacturing Engineering , Juli 2016.)

Was können Unternehmen sonst noch tun, um Hacker daran zu hindern, Produktionsabläufe zu stören oder staatliche Einrichtungen und Versorgungsinfrastrukturen zu infiltrieren? „Alle Ebenen müssen gleichzeitig und unabhängig voneinander geschützt werden – von der Betriebsleitebene bis zur Feldebene und von der Zugangskontrolle bis zum Kopierschutz“, so Rudoff. „Deshalb bietet der Siemens-Ansatz für umfassenden Schutz Verteidigung auf allen Ebenen – Defense in Depth.“ Dies basiert auf den Empfehlungen von ISA99/IEC 62443, dem führenden Standard für Sicherheit in industriellen Anwendungen.

Dazu werden die Produkte und Lösungen von Siemens kontinuierlich weiterentwickelt, um sie sicherer zu machen, fügte Rudoff hinzu. Siemens habe für seine eigenen Industrieprodukte ein industrielles ganzheitliches Sicherheitskonzept (HSC) auf Basis von IEC 62443 definiert, sagte er. „Der HSC schützt die Integrität und wahrt die Vertraulichkeit der Entwicklungs- und Fertigungsumgebung. HSC-Maßnahmen werden in Entwicklungs- und Produktionsabteilungen entlang des Lebenszyklus von Produkten, Lösungen und Dienstleistungen definiert und überwacht.“

Das HSC von Siemens habe fünf Hebel:Awareness, State-of-the-Art-Funktionalität, Prozessverbesserung, Umgang mit Vorfällen und Sicherheit der Produkte, Lösungen, Services und Sicherheit in der umgebenden IT-Infrastruktur, fügte Rudoff hinzu. „Siemens hat für seine Entwicklungsprozesse in den Geschäftsbereichen Digital Factory und Process and Drives eine IEC 62443-Zertifizierung vom deutschen TÜV erhalten und damit sein Engagement zum Schutz der eigenen Entwicklungsprozesse unter Beweis gestellt. Darüber hinaus wurden Industriesysteme wie PCS 7 gemäß den IEC 62443-Standards zertifiziert.“

Es wird dringend empfohlen, Produktaktualisierungen so schnell wie möglich anzuwenden und die neuesten Produktversionen zu verwenden, sagte Rudoff. „Neben der Erhöhung der Sicherheit unserer eigenen Industrieprodukte bietet Siemens erweiterte Sicherheitsfunktionen für unsere Automatisierungsprodukte sowie unsere eigenen Netzwerksicherheitsprodukte und Sicherheitsdienste. Zu den Sicherheitsfunktionen von S7-Steuerungen gehören beispielsweise der Know-how-Schutz von SPS-Programmbausteinen, Kopierschutz, Zugriffsschutz und Kommunikationsintegrität. Netzwerksicherheitsprodukte von Siemens [wie die Scalance- und Ruggedcom-Linien] unterstützen Anwendungsfälle für Fernzugriff, den Aufbau demilitarisierter Zonen, sichere Redundanz und Zellenschutz“, sagte Rudoff.

Siemens Plant Security Services stehe für einen ganzheitlichen Ansatz, sagte er. Bedrohungen und Malware werden frühzeitig erkannt, Schwachstellen analysiert und umfassende Sicherheitsmaßnahmen eingeleitet. „Die kontinuierliche Überwachung gibt Anlagenbetreibern Transparenz über die Sicherheit ihrer Industrieanlage.“

Integrieren von Sicherheit und Cybersicherheit

Die globale Bedrohung durch Ransomware hat der Selbstzufriedenheit der Industrie ein Ende bereitet. „NotPetya hat erfolgreich die kritische Infrastruktur der Ukraine ins Visier genommen und über 80 andere Länder betroffen; Am stärksten betroffen waren Deutschland, Russland und Großbritannien“, bemerkte Crosby von Spohn Security Solutions, der sagte, dass 49 % der US-Unternehmen über spezielle IT-/Datensicherheitsprogramme verfügen. „In Europa waren die höchsten Prozentsätze, die ich gesehen habe, 37 % für das Vereinigte Königreich und 34 % für Deutschland. Angesichts der Funktionsweise von NotPetya besteht die Möglichkeit, dass andere Angriffe mit Anmeldeinformationen erfolgen, die während der Mimikatz-Phase [ein von Hackern verwendetes Tool] gesammelt wurden. Laut einer Tripwire-Umfrage werden die meisten Unternehmen in diesem Fall nicht viel besser vorbereitet sein als vor dem Einzug von WannaCry und NotPetya im Mai und Juni.“

Bei den Petya/NotPetya-Angriffen zielte weitverbreitete Verschlüsselungs-Malware auf Distributed Denial of Service (DDoS) für die betroffenen Unternehmen ab, bemerkte Lee Lane, Chief Product Security Officer bei Rockwell Automation Inc. (Milwaukee). „Das hat Unternehmen wie Maersk, FedEx und einigen Life-Science-Unternehmen wirklich geschadet. Mit Denial-of-Service bringen sie eine Reihe von Servern dazu, Ziele gleichzeitig anzugreifen. Es wäre ein anderer Angriffsstil, aber es hätte eine enorme Wirkung“, sagte Lane. „Sie kommen herein und hindern das Endziel daran, operieren zu können.“

Solche Schließungen benachteiligten nicht nur die direkt betroffenen Unternehmen, sondern hätten auch einen Kettenreaktionseffekt, sagte er. „Stellen Sie sich vor, was ohne Ihre Fertigungs-ERP-Software [Enterprise Resource Planning] passieren würde“, sagte Lane. "Es würde alle Bestellungen, alle Fertigungspläne und Informationen darüber, wohin Sie liefern, wegnehmen."

Der bösartige Code – sei es Ransomware, DDoS oder Zero-Day-Malware, wie der Stuxnet-Code, der inaktiv ist und sich in einem verzögerten Zustand befindet, bis er aktiviert wird – wird von einer Vielzahl von Cyberangreifern eingesetzt. „Es gibt viele sogenannte ‚böse Akteure‘, alles von Nationalstaaten, die Lockheed oder andere Verteidigungsunternehmen ins Visier nehmen wollen, bis hin zu einem, den viele Menschen vermissen:Insider, Angestellte innerhalb eines Unternehmens“, sagte Lane.

Terrorgruppen wie ISIS und Hacktivisten zielen auch auf wichtige Infrastrukturen wie Stromnetze und Versorgungsunternehmen ab, sagte er. „In einem kürzlich veröffentlichten IBM Security Intelligence-Bericht wurde festgestellt, dass die Anzahl der Angriffe von 2015 auf 2016 um 110 % gestiegen ist, und genau das wurde gemeldet“, fügte Lane hinzu.

Rockwell Automation, das sich ausschließlich auf die industrielle Automatisierung konzentriert, entwickelt nicht nur die Hardware und Software für die Integration von Safety mit Security, sondern bietet Kunden auch Beratung zu industrieller Sicherheit, Automatisierung und Cybersicherheit. „Sie müssen die richtigen Mitarbeiter, Prozesse und die richtigen Tools einsetzen“, sagte Lane, „und das Gleiche gilt für die Cybersicherheit. Sie müssen Leute zur Verfügung haben, die Ihre Netzwerke verteidigen.“

Die Identifizierung und Dokumentation von Vermögenswerten sei ein wichtiger Ausgangspunkt, sagte er. „Cyberbedrohungen sind real, nehmen zu und können materiellen Schaden anrichten“, bemerkte Lane. „Man muss die Kritikalität des Assets identifizieren und abwägen.“ Die Nutzung des Cybersecurity Framework des National Institute of Standards and Technology ist ebenfalls ein guter Ausgangspunkt, fügte Lane hinzu.

Rockwell bietet seine FactoryTalk Asset Manager-Software zusammen mit Sicherheitsfunktionen und Härtung für Cybersicherheitsschutz an. „Bevor Sie ein Automatisierungssystem erwerben, sprechen Sie mit einem Unternehmen und prüfen Sie, ob es ein Sicherheitsprogramm gibt. Planen Sie, wie Sicherheitsfunktionen und Härtung im gesamten Unternehmen durchgeführt werden“, sagte Lane. „Suchen Sie nach Produkten mit Härtungsfunktionen, die einem Cyberangriff besser standhalten. Wenn Sie beispielsweise von einem Datensturm heimgesucht werden, schaltet sich Ihr Kommunikationssystem dann einfach ab oder schläft es ein?“

Einige Sicherheitsvorkehrungen umfassen die Erkennung von Änderungen an Hardware wie Rockwells ControlLogix-Steuerungssystemen, die Bediener auf das Vorhandensein von Malware aufmerksam machen und es ihnen ermöglichen, das System herunterzufahren und/oder das Problem zu beheben. „Sie können die SPS mit einem Passwort schützen“, sagte Lane. „An der Steuerung ist ein Schlüsselschalter. Jede SPS hat einen Port sowie einen Keyport-Switch.“ Das System bietet Benutzern auch eine Archivierungsfunktion, die bei der Wiederherstellung hilft. Die automatische oder kontrollierte Wiederherstellung aus diesen Situationen ist ein Schlüsselmerkmal fortschrittlicher Cybersicherheitstools.

„Heute haben wir Sicherheitssysteme, die seit Jahren hergestellt werden. Wenn Sie einen Cyber-Bruch haben, können Sie sich auf viele dieser Sicherheitssysteme nicht verlassen“, sagte Lane. „Es ist entscheidend, beides zusammenzubringen. Es ist die richtige Praxis. Sicherheit und Schutz waren traditionell getrennt.“

Das UL CAP-Programm bietet Benutzern Richtlinien und Tools zur Bekämpfung von Cyberbedrohungen. Letztes Jahr veröffentlichte UL die erste Ausgabe seines UL CAP-Standards, und UL testet heute 35 Produkte, bemerkte Modeste. „Sie haben Anti-Malware-Tools und fangen an, weitere Ransomware-Tools hinzuzufügen“, sagte er. Betriebssystemkontrollen wie das Verhindern des Überschreibens des Boot-Records oder die Verwaltung des Dateisystems seien wichtig, sagte er. „Immer mehr Tools kommen auf den Markt und Sensoren werden in vielen verschiedenen Produkten eingesetzt.“

Auf der Lauer liegen

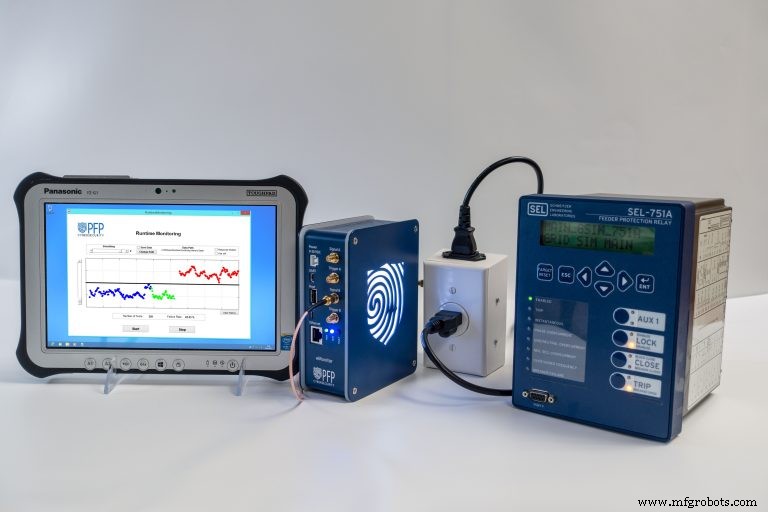

In einigen Fällen werden Cyberangriffe erst lange nach dem Eindringen entdeckt, was die Lösung noch schwieriger macht. Cyberangreifer installierten 2015 erfolgreich Malware auf der Firmware von Cisco-Routern, auf Systemen der National Security Agency (NSA) und sogar in elektronischen Komponenten, die in militärischen Anwendungen installiert sind, bemerkte Steve Chen, Mitbegründer und CEO von PFP Cybersecurity (Vienna, VA ), offiziell Power Fingerprinting Inc. genannt.

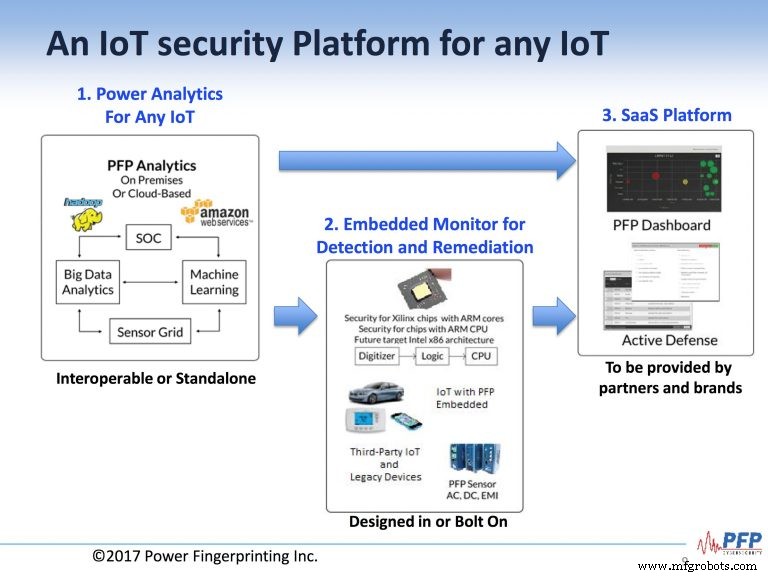

Das Cybersicherheitssystem von PFP verwendet Geräteüberwachung, Signalverarbeitung mit Hochfrequenz (RF), Big Data-Analysen sowie Tools zur Laufzeiterkennung und -behebung. Unter Verwendung der von Virginia Tech lizenzierten Technologie begann PFP Cyber, einige Regierungsaufträge zu erhalten, und erhielt letztes Jahr vier neue Patente, zusätzlich zu zwei zuvor lizenzierten Patenten, für sein Cybersicherheitssystem, sagte Chen.

„Wir verwenden Anomalieerkennung anstelle von Signaturerkennung“, sagte Chen. „Die nächste Herausforderung besteht darin, Malware schneller zu erkennen. Die sogenannte Erkennungslücke beträgt typischerweise etwa 200 Tage. Wir glauben, dass wir einen Angriff erkennen und beheben können, und das haben wir bewiesen.“

PFP zeigte sein System auf der Konferenz Black Hat USA, die im Juli in Las Vegas stattfand. „Man kann einen Angriff nicht verhindern“, sagte Chen. „Man muss damit rechnen, angegriffen zu werden.“ Das Unternehmen hat zwei Bereitstellungsmodelle, eines intern im Gerät und andere außerhalb, fügte er hinzu.

„Wenn wir drinnen sind, können wir [Anomalien] erkennen und automatisch beheben“, sagte Chen.

PFP zielt darauf ab, eine Sicherheitsplattform für IoT-Geräte mit Cloud-basierter Software und Diensten oder für lokale Software mit seiner RF-Scanning-Technologie anzubieten, um Malware zu erkennen und zu beheben. Das PFP-Dashboard des Unternehmens wird in einer SaaS-Plattform (Software-as-a-Service) verwendet, die von seinen Partnern bereitgestellt wird.

„Wir versuchen, das zu emulieren, was Stuxnet ist“, sagte Chen. „Es kann nicht gesehen werden.“

Zusätzlich zur Malware-Erkennung könnte das System zur Erkennung gefälschter Chips verwendet werden, ohne die Kartons zu öffnen, in denen die Produkte versandt werden, sagte Chen. „In diesem Fall kann der Kunde sie blind testen. Es führt einen Soft-Scan des Speicherchips durch.“ Unternehmen, die ihre Produkte in großen Mengen aus dem Ausland kaufen, können möglicherweise viel Geld sparen, fügte er hinzu.

„Dafür haben wir ein Patent angemeldet. Wir verwenden den gleichen Prozess, die gleiche Mathematik, die gleiche Lösung“, sagte Chen. „In diesem Fall stecken wir einfach Energie, Hochfrequenz, in ein Gerät, das nicht eingeschaltet ist.“

Chen hofft, die Technologie von PFP schließlich an Halbleiterhersteller zu lizenzieren. Das Cybersicherheits-Kit des Unternehmens ist derzeit auf Unternehmens- und Regierungsanwendungen ausgerichtet, aber das Ziel ist es, eine Antenne für Cisco-Router herauszubringen, die das Ziel von Firmware-Implantat-Angriffen waren.

„Für den Heimanwender wollten wir einen tragbaren Scanner herausbringen“, sagte Chen. „Die Welt wird sicherer. Im Moment gibt es bei all den IoT-Geräten keine Sicherheit.“

Automatisierungssteuerung System

- The Economist:Der industrielle 3D-Druck nimmt Fahrt auf

- Sicherung des IoT gegen Cyberangriffe

- Die Einführung des Internets der Robotik beschleunigt die Dinge

- Sicherung des industriellen Internets der Dinge

- Wie gefährlich sind Kill-Chain-Angriffe auf das IoT?

- Sind nordamerikanische Versorgungsunternehmen sicher vor Cyberangriffen?

- Verbesserung der Mitarbeiter in der globalen Lieferkette

- RaaS:Ransomware-Angriffe auf die Lieferkette leicht gemacht

- Projekte mit Outsourcing auf den Weg bringen

- MEP bringt Vorteile bei der Teilefertigung für die Luft- und Raumfahrt