Bereitstellung intelligenter Sensoren für das IoT

Das Internet der Dinge (IoT) ist den meisten von uns derzeit nicht fremd. IoT-Geräte können entweder dem Verbraucher-, Medizin- oder Industriemarkt zugehörig betrachtet werden. Unabhängig davon, ob es sich bei dem Gerät um eine Video-Türklingel, eine Insulinpumpe oder einen Industriesensor handelt, steht der Benutzer vor zwei großen Herausforderungen:1) das Gerät physisch/logisch mit dem Netzwerk verbinden und 2) sicherstellen, dass das Gerät über die richtigen Anmeldeinformationen verfügt ermöglichen es ihm, mit anderen Geräten im selben Netzwerk oder mit dem/den Server(n) zusammenzuarbeiten, von denen erwartet wird, dass sie die Daten des Geräts erfassen. Diese Herausforderungen können weitgehend in einem Prozess zusammengefasst werden, der als Bereitstellung bekannt ist.

Grundlegende Bereitstellung

Die größte Herausforderung im Bereitstellungsprozess besteht darin, sicherzustellen, dass ein Gerät und die Verbindung zum Netzwerk/Server sicher sind. Dies hängt stark von asymmetrischen und symmetrischen Verschlüsselungstechniken und der Existenz digitaler Zertifikate ab.

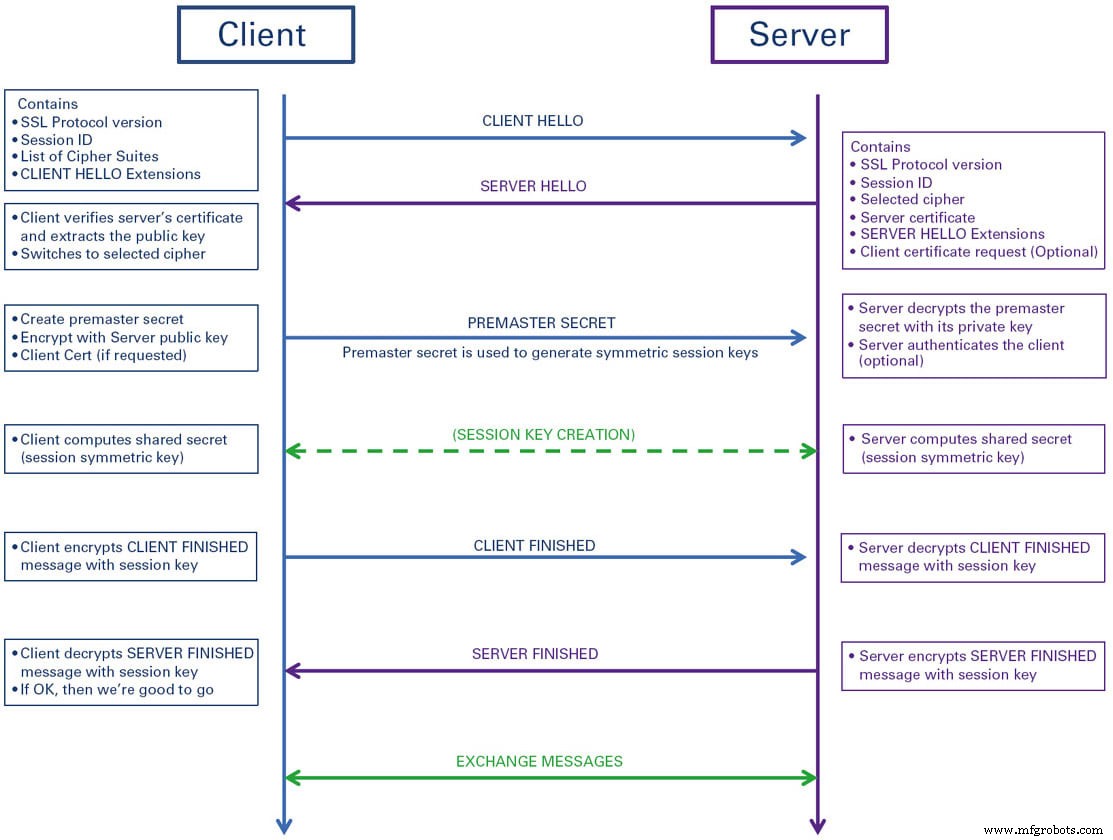

Bei der asymmetrischen Verschlüsselung gibt es ein mathematisch verwandtes öffentliches/privates Schlüsselpaar. Wenn etwas mit dem öffentlichen Schlüssel verschlüsselt ist, kann nur der private Schlüssel es entschlüsseln. Dies steht im Gegensatz zur symmetrischen Verschlüsselung, bei der derselbe Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln der Nachricht verwendet wird. Die symmetrische Verschlüsselung erfordert weniger Ressourcen (z. B. weniger Bits im Schlüssel, was zu einer schnelleren Verschlüsselung führt), um eine bessere Sicherheit zu erreichen als bei der asymmetrischen Verschlüsselung. Die symmetrische Verschlüsselung erfordert jedoch, dass die Schlüssel auf eine Weise ausgetauscht werden, die von einem Eindringling nicht gesehen werden kann. Typischerweise wird der öffentliche Schlüssel des Ziels verwendet, um einen Premaster-Schlüssel zu verschlüsseln, ihn an das Ziel zu senden, und das Ziel verwendet dann seinen privaten Schlüssel, um den Premaster-Schlüssel zu entschlüsseln und den gemeinsam genutzten Sitzungsschlüssel zu generieren. Auf diese Weise ermöglicht der Diffie-Hellman-Schlüsselaustausch die Verwendung einer schnelleren und stärkeren symmetrischen Verschlüsselung mit einem Handshake, der die asymmetrische Verschlüsselung nutzt.

Die erste Voraussetzung für die Bereitstellung ist, dass das IoT-Gerät über einen eindeutigen Identitätsmechanismus verfügt. Dies kann ein Teil des Geräteherstellungsprozesses sein, bei dem ein Identitätschip Teil der Stückliste ist, oder das, was viele Mikroprozessorhersteller heutzutage tun – das Einbrennen einer eindeutigen Identität mit öffentlichen und privaten Schlüsseln in den Prozessor bei der Herstellung. Dies wird als Bereitstellung während der Lieferkette bezeichnet.

Wir können sehen, dass die grundlegenden Schritte zur Bereitstellung von IoT-Geräten entweder innerhalb des Unternehmens oder bei Dienstanbietern wie Amazon Web Services, Google Cloud oder Microsoft Azure alle einem ähnlichen Prozess folgen:

- Geräteregistrierung

-

Erstellen Sie auf dem Server einen Datensatz, der Metadaten für das IoT-Gerät enthält. Dazu können eine Seriennummer oder eine andere eindeutige Gerätekennung, der Standort des Geräts und andere Daten gehören, die dem Unternehmen, das das IoT-Gerät verwendet, helfen, seine Rolle zu verstehen.

-

- Schlüsselgenerierung

-

Wenn das IoT-Gerät über einen eindeutigen Identitätschip wie ein Trusted Platform Module (TPM) verfügt oder auf andere Weise bei der Herstellung einen Satz öffentlicher und privater Schlüssel installiert hat, ist diese Schlüsselgenerierung bereits abgeschlossen. Wenn jedoch noch kein Schlüsselsatz vorhanden ist, kann der Installer einen Satz mit Tools wie OpenSSL generieren. Oder wenn einer der Cloud-Anbieter verwendet wird, verfügt der Dienstanbieter typischerweise über einen Schlüsselerzeugungsmechanismus. Die öffentlichen und privaten Schlüssel müssen auf dem Gerät gespeichert werden, wobei der private Schlüssel in einer Art geschütztem Speicher abgelegt wird, um zu verhindern, dass er im Feld aus dem Gerät ausgelesen wird. Aus Sicherheitsgründen wird empfohlen, dass die Schlüssel mindestens 2048 Bit lang oder länger sind, wenn RSA-basierte Algorithmen verwendet werden, oder 256 Bit oder länger für elliptische Kurven-basierte Algorithmen.

-

- Generieren Sie ein Zertifikat

-

Zum Zeitpunkt der Aktivierung generiert das Gerät eine Zertifikatsignieranforderung (CSR) und sendet diese CSR zum Signieren an eine Zertifizierungsstelle (CA). Die Zertifizierungsstelle ist in der Regel ein vertrauenswürdiger Dritter wie Digicert, GlobalSign oder sogar der Cloud-Dienstanbieter. Das Gerät sendet seinen öffentlichen Schlüssel und einige Metadaten im CSR und die CA generiert ein SSL-Zertifikat (Secure Socket Layer) (normalerweise ein X.509-Zertifikat). Es signiert dieses Zertifikat mit dem privaten Schlüssel der Zertifizierungsstelle, bevor es an das Gerät zurückgesendet wird. Sobald das Gerät über ein Zertifikat verfügt, kann es an einem TLS-Handshake (Transport Layer Security) teilnehmen, der eine verschlüsselte Verbindung zum Server herstellen kann. Da das Zertifikat mit dem privaten Schlüssel eines vertrauenswürdigen Dritten signiert ist, können wir behaupten, dass das Gerät, das den mit dem öffentlichen Schlüssel im Zertifikat verknüpften privaten Schlüssel kontrolliert, bekannt und vertrauenswürdig ist.

-

Es ist auch möglich, ein „selbstsigniertes“ Zertifikat zu generieren. Wenn das Gerät beispielsweise intern hergestellt und nur vom Hersteller verwendet wird, ist keine externe Zertifizierungsstelle erforderlich, um es zu zertifizieren. Mithilfe von Tools wie OpenSSL könnte der Hersteller das öffentliche/private Schlüsselpaar und das Zertifikat generieren und sie in den sicheren Speicher auf dem Gerät kopieren, wenn das Gerät die Fertigungslinie verlässt.

-

- Stellen Sie das Gerät bereit

-

Mit den Schlüsseln und dem Zertifikat kann das Gerät nun seine Identität gegenüber dem Dienstanbieter geltend machen, indem es eine sichere Verbindung über TLS oder die als DTLS bekannte Datagrammversion von TLS initiiert. Der TLS/DTLS-Handshake richtet einen symmetrischen Verschlüsselungsschlüssel ein, der für die anschließende sichere Datenübertragung zwischen dem Gerät und dem Dienstanbieter verwendet werden kann, damit das Gerät registriert und die Daten in dem in Schritt 1 beim Dienstanbieter generierten Datensatz gespeichert werden können.

-

Der Handshake wird verwendet, um einen sicheren Schlüsselaustausch zu implementieren, um eine symmetrische Verschlüsselungsverbindung herzustellen. Sobald die Verbindung hergestellt ist, können Daten ohne Angst vor einer Gefährdung durch Cyberangriffe vom Gerät zum Server übertragen werden. Beispielsweise werden Man-in-the-Middle-Angriffe (MITM), bei denen ein Vermittler die Kommunikation während der Übertragung abfängt, verhindert, da dem Eindringling der bei der Massenverschlüsselung verwendete symmetrische Schlüssel fehlt. Neuere Versionen des TLS-Handshakes (TLS 1.3) verkürzen diesen Nachrichtenaustausch drastisch, um Übertragungen mit geringerer Latenz von Geräten zu den Datenerfassungssystemen zu unterstützen.

Massenbereitstellung

Bis zu diesem Punkt konzentrierte sich die Bereitstellungsdiskussion darauf, einen Menschen in der Schleife für Singleton oder eine kleine Anzahl von Geräten zu haben. Die Sicherheit konzentrierte sich auch weitgehend auf die Verwendung von Verschlüsselung und darauf, dass der Mensch die Echtheit des Geräts bestätigen kann, indem er es aus der Originalverpackung nimmt. Bei der Arbeit im industriellen Maßstab ist diese Anforderung einer physischen Beteiligung eines Menschen jedoch nicht praktikabel.

Beispielsweise enthalten viele der neueren intelligenten Gebäude Tausende von Sensoren, darunter Umgebungslichtsensoren, Luftqualitätssensoren, Mikrofone zur Bestimmung der Raumbelegung sowie Temperatur- und Feuchtigkeitssensoren, um nur einige zu nennen. Wenn ein Mensch jedes dieser Geräte manuell bereitstellen müsste, würde dies schnell zu einem Vollzeitjob werden. Allerdings müssen die Identitäten dieser Geräte und ihre Sicherheitsdaten sichergestellt werden. Wie können also Geräte ohne menschliches Eingreifen in großen Mengen bereitgestellt werden?

Zunächst müssen wir verstehen, dass industrielle IoT-Geräte immer noch die zwei grundlegenden Anforderungen haben, die zu Beginn besprochen wurden. Der Betreiber muss die Geräte mit einem Netzwerk verknüpfen und die Identität der Geräte und ihre Sicherheit überprüfen, bevor er ihnen Zugriff auf den Server oder Dienstanbieter gewährt, der die Sensorausgaben sammelt und analysiert. Die physische Verbindung zum Netzwerk variiert je nach Kommunikationsmedium, und um eine Identität bestätigen zu können, ist die Verwendung digitaler Zertifikate erforderlich. Um Massenbereitstellung zu unterstützen, ist es am besten, das Paar aus öffentlichem/privatem Schlüssel und das Zertifikat des Geräts in die Lieferkette aufzunehmen, damit das Gerät sofort bereit ist, die Zertifikatsignierungsanforderung zu generieren und den Bereitstellungs-Handshake zu verarbeiten.

Natürlich werden viele IoT-Geräte irgendeine Art von drahtlosem Protokoll verwenden, insbesondere wenn es um Greenfield-Anwendungen geht. Es gibt eine Vielzahl von Möglichkeiten, darunter Mobilfunk, Wi-Fi, Zigbee, LoRaWAN, SigFox und mehr. Wenn wir jedoch eine ältere Anwendung aktualisieren, ist es immer noch möglich, dass Ethernet, RS-485, ProfiBus oder viele andere ältere kabelgebundene Technologien verwendet werden. Bei den kabelgebundenen Schnittstellen kann der Zugriff auf das Netzwerk so einfach sein wie das Einstecken des Kabels in das Gerät. Drahtlose Protokolle sind jedoch etwas komplizierter.

Wenn die Konnektivität über eine Mobilfunkverbindung erfolgt, wird die Bereitstellung wahrscheinlich vom Mobilfunkanbieter in Form einer SIM-Karte (Subscriber Identification Module) oder eines der neueren eingebetteten eSIM-Module übernommen. Wenn der Netzbetreiber die International Mobile Equipment Identity (IMEI)-Kennung des Geräts nimmt und sie mit einer bestimmten SIM/eSIM in seinen internen Datenbanken verknüpft, verfügt der Netzbetreiber über ein eindeutiges Mittel zur Identifizierung des Geräts. Diese eindeutige Identität wird verwendet, um das Gerät als legitimes Mitglied des Netzwerks des Netzbetreibers zu validieren und um das Gerät drahtlos bereitzustellen. Durch eine Liste der IMEI-Nummern und ihrer zugehörigen SIM/eSIM können daher alle Geräte ohne weiteres menschliches Eingreifen aktiviert/bereitgestellt werden. Derselbe Ansatz kann auf andere zellularähnliche drahtlose Technologien wie LoRaWAN angewendet werden.

Technologien wie Bluetooth Mesh, das zunehmend in intelligenten Gebäuden zu finden ist, verfügen ebenfalls über eine integrierte Bereitstellungsstrategie, die auf denselben Konzepten eines öffentlichen/privaten Schlüsselpaars und eines in das Gerät eingebetteten digitalen Zertifikats basiert. Durch ein klar definiertes Bereitstellungsprotokoll und zugehörige Sicherheits-Handshakes kann ein neues Gerät innerhalb von Millisekunden ohne menschliches Eingreifen sicher zum Netzwerk hinzugefügt werden. Dieselbe Art von Bereitstellungsszenario findet sich bei einer Reihe von IoT-Verbindungsoptionen.

Abschließende Gedanken zur IoT-Bereitstellung

Das Verbinden und Bereitstellen Ihrer Geräte in Ihrem Netzwerk erfordert einige gründliche Überlegungen zur Sicherheit und zum Bereitstellungsprozess. Glücklicherweise kann der Prozess mit Sicherheitsnachweisen für die Lieferkette und neuen Bereitstellungsprotokollen und -techniken mit einem Minimum an menschlicher Interaktion und deutlich weniger Zeit als in der Vergangenheit durchgeführt werden. Automatisierte Zertifikatsgenerierung und klar definierte Sicherheitsprotokolle können sicherstellen, dass unsere Geräte eine gültige Identität haben und immer eine sichere Schlüsselgenerierung und verschlüsselte Kommunikation zwischen sich selbst und den Servern/Dienstanbietern verwenden.

Die großen Anbieter von Cloud-Diensten haben sich mit klar definierten Bereitstellungsschritten und -protokollen einiges an Gedanken in ihre Bereitstellungsmechanismen gesteckt. Leider verwendet jeder Dienstanbieter unterschiedliche APIs und Ansätze. Der allgemeine Bereitstellungsfluss ist jedoch zwischen den Anbietern gleich und kann für Fälle von Massenbereitstellungen leicht automatisiert werden. Es gibt auch eine Vielzahl von Unternehmen, die sich auf IoT-Bereitstellungsgeräte und Automatisierungsansätze konzentrieren, wenn für das Unternehmen Legacy- oder interne Infrastrukturen benötigt werden. Auch wenn sich also jeder an der einen oder anderen Stelle mit den Problemen der Bereitstellung befassen muss, egal ob Verbraucher oder Unternehmen, können Sie zumindest von bestehenden Ansätzen profitieren und müssen keine neuen Wege gehen.

Dieser Artikel wurde von Mike Anderson, Embedded Systems Architect und Industry Consultant, verfasst. Wenden Sie sich für weitere Informationen an Herrn Anderson unter Diese E-Mail-Adresse ist vor Spambots geschützt! JavaScript muss aktiviert werden, damit sie angezeigt werden kann. oder besuchen Sie http://info.hotims.com/82319-160 .

Sensor

- Erleichterung der IoT-Bereitstellung in großem Maßstab

- Smart Data:Die nächste Grenze im IoT

- IoT:Das Heilmittel gegen steigende Gesundheitskosten?

- Was bedeutet IoT für die intelligente Fabrik?

- Das IoT ist ein Game-Changer für die Flottenwartung

- Finden der Amortisation für intelligente Fertigung

- Der Weg zu einer vernetzten Smart Factory für OEMs von Medizinprodukten

- Material für die nächste Generation intelligenter Sensoren

- Was bringt 5G für das IoT/IIoT?

- Innovative IoT-Sensoranwendungen ebnen den Weg in die Zukunft