NSX-V vs. NSX-T:Entdecken Sie die Hauptunterschiede

Moderne Rechenzentren verwenden physische Server mit Hypervisoren, um virtuelle Maschinen auszuführen. Auf diese Weise brachte die Virtualisierung Kosteneffizienz und verbesserte Skalierbarkeit. Mit virtualisierten Netzwerklösungen wie der NSX-Software von VMware erhielt das Konzept des Netzwerks eine neue Bedeutung.

Das softwaredefinierte Netzwerkmodell oder SDN bietet alle erforderlichen Funktionen zum Erstellen komplexer Netzwerkkonfigurationen. SDN bietet hohe Sicherheit und ermöglicht aufgrund seiner agilen und flexiblen Natur eine nahtlose Skalierung ohne umfangreiche physische Netzwerkänderungen.

Dieser Artikel untersucht, was VMware NSX ist und welche Unterschiede zwischen VMware bestehen NSX-V undVMware NSX-T .

VMware NSX

Auf dem Virtualisierungsmarkt ist VMware einer der größten Namen. Das Unternehmen bietet eine Reihe von Produkten für virtuelle Workstations, Netzwerkvirtualisierung und Sicherheitsplattformen an.

VMware NSX ist eine fortschrittliche SDN-Lösung mit zwei Varianten:

- NSX-V

- NSX-T

Was ist VMware NSX?

NSX ist ein softwaredefiniertes Netzwerk Lösung, die VMware entwickelt hat, um den schnell wachsenden Anforderungen an Rechenzentrumsnetzwerke gerecht zu werden. Die Hauptfunktion besteht darin, virtualisierte Netzwerkerstellung und -verwaltung über NSX Manager, eine Komponente von NSX Data Center, bereitzustellen. Darüber hinaus bietet VMware NSX wichtige Netzwerksicherheitsfunktionen, um die Sicherheit der virtuellen Umgebung zu gewährleisten.

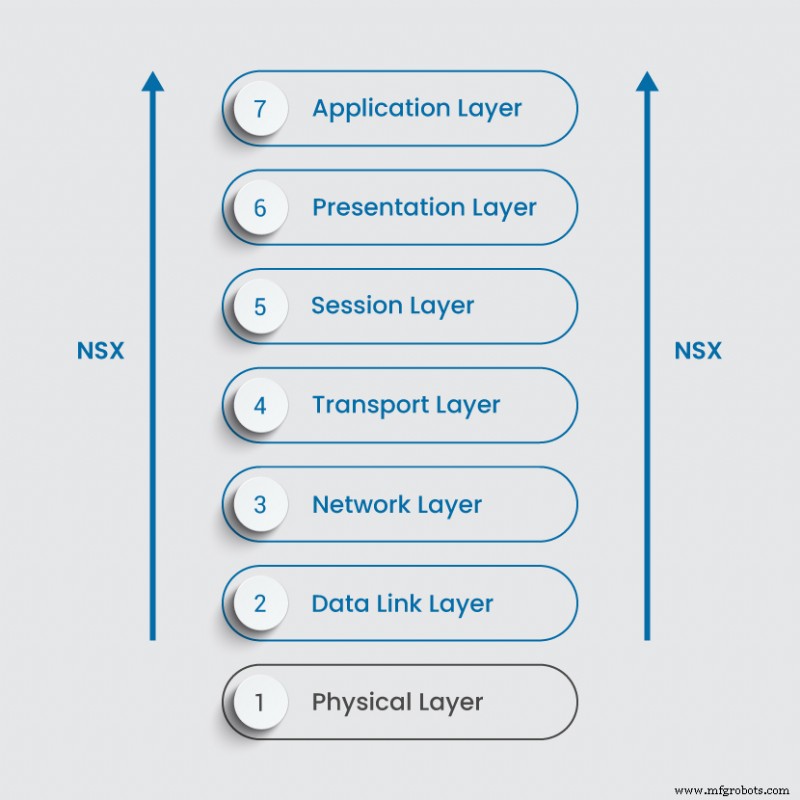

Bei NSX sind keine Änderungen an der zugrunde liegenden Hardware erforderlich. Die Netzwerkbereitstellung und die Verbindung zwischen virtuellen Netzwerken werden von der Hardware abstrahiert, ähnlich wie bei VMs. NSX virtualisiert Switches, Router, Firewalls und andere Netzwerkdienste von Layer 2 bis Layer 7 des OSI-Modells.

Dieser Prozess spart Zeit, Mühe und Kosten und ermöglicht es großen Unternehmen, die Netzwerkverwaltung und -steuerung zu zentralisieren und zu automatisieren. Je nach gewähltem Produkt eignet sich VMware NSX für alle Infrastrukturtypen:

- Multi-Cloud-Umgebungen

- Lokale Rechenzentren

- Bare-Metal-Server

- Containerisierte Workloads

Lesen Sie weiter unten, um mehr über die Unterschiede zwischen NSX-V und NSX-T zu erfahren.

Was ist NSX-V?

NSX-V-Architektur (V wie in vSphere ) bietet Bereitstellungsneukonfiguration, schnelle Bereitstellung und Zerstörung von virtuellen On-Demand-Netzwerken. Dieses Produkt ist von VMware vSphere und der Verbindung mit vCenter abhängig. Sobald NSX-V mit vCenter gekoppelt ist, ist die Integration mit vSphere nahtlos.

Der Nachteil ist, dass Sie nicht mehrere vCenter mit NSX-V haben können. Es stellt sich die Frage:Was ist, wenn ich mehr als ein vCenter habe? In diesem Fall müssen Sie über mehrere NSX-Manager verfügen, was in Multi-Cloud-Umgebungen eine Herausforderung darstellen kann. Die Wartung kann umständlich und anspruchsvoll werden. Da Unternehmen zur Verarbeitung von Workloads in die Cloud wechseln, erweist sich die VMware NSX-V-Lösung für viele Kunden als ungeeignet. NSX-V ist jetzt eher ein veraltetes VMware-Produkt und wird durch NSX-T ersetzt.

Was ist NSX-T?

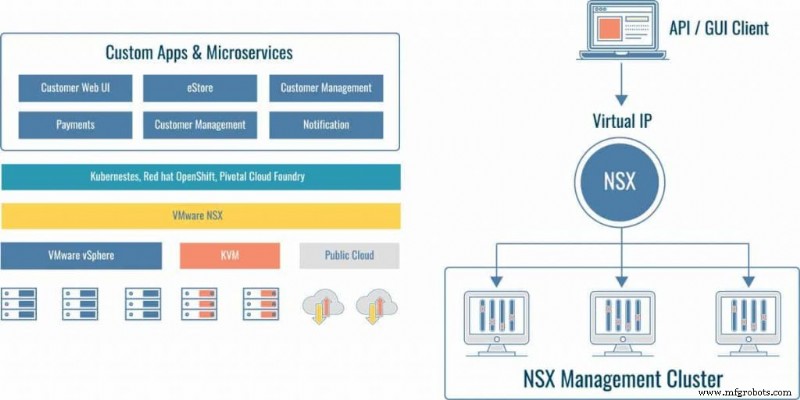

VMware NSX-Transformers ist ein Nachfolger von NSX-V und bietet Optionen zum Aufbau einer hochflexiblen SDN-Infrastruktur. Das Produkt bringt Netzwerkvirtualisierung in Bare-Metal- und Container-Workloads, Multi-Cloud- und Multi-Hypervisor-Umgebungen. NSX-T unterstützt Cloud-native Anwendungen, Netzwerkvirtualisierungsstapel für OpenStack, Kubernetes, KVM, Docker usw.

Viele betrachten NSX-T als ein Upgrade von NSX-V. Es stimmt, dass die Grundidee hinter beiden Produkten dieselbe ist. VMware hat NSX-T jedoch von Grund auf neu entwickelt, und was sich unter der Haube verbirgt, unterscheidet sich vollständig von NSX-V.

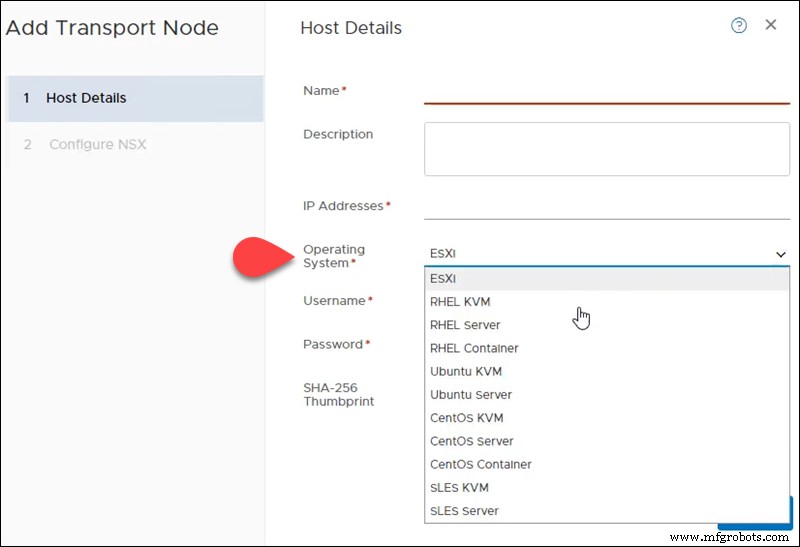

Der Hauptvorteil besteht darin, dass NSX-T in heterogenen Umgebungen bereitgestellt werden kann mit vielen verschiedenen Komponenten. NSX-T unterliegt nicht den Beschränkungen der vCenter-Bereitstellung. Sie können über mehrere vCenter-Server verfügen und einen NSX Manager als zentrale Konsole zur Steuerung Ihres virtuellen Netzwerks verwenden. Oder Sie müssen überhaupt kein vCenter bereitstellen. Stattdessen können Sie beispielsweise ESXi als Betriebssystem in der NSX-T-GUI auswählen.

NSX-V vs. NSX-T-Schnittstelle

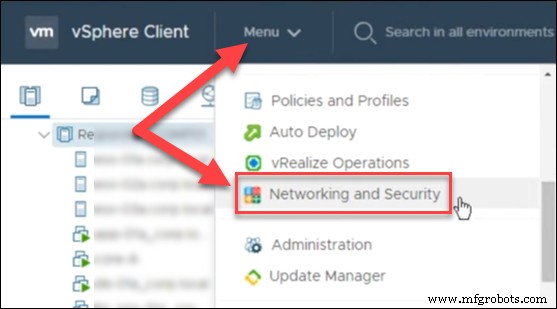

Es gibt keine dedizierte NSX-V-Schnittstelle mit diesem Namen. Mit NSX-V Installation kommt ein Plugin, das sich in vCenter Server integriert. Um auf die GUI-Optionen für NSX-V zuzugreifen, melden Sie sich daher bei Ihrer vSphere-Instanz an und wählen Netzwerk und Sicherheit aus Option.

Dies ist beispielsweise der Abschnitt im vSphere Web Client für NSX-V:

Wenn diese Option nicht in Ihrer GUI angezeigt wird, verfügt das von Ihnen verwendete Konto nicht über die erforderlichen Berechtigungen. Nur der Benutzer, der NSX Manager mit vCenter Server verbunden hat, erhält den Enterprise-Administratorzugriff. Alle anderen Konten haben nur Dienstrechte und müssen die entsprechenden Berechtigungen erhalten.

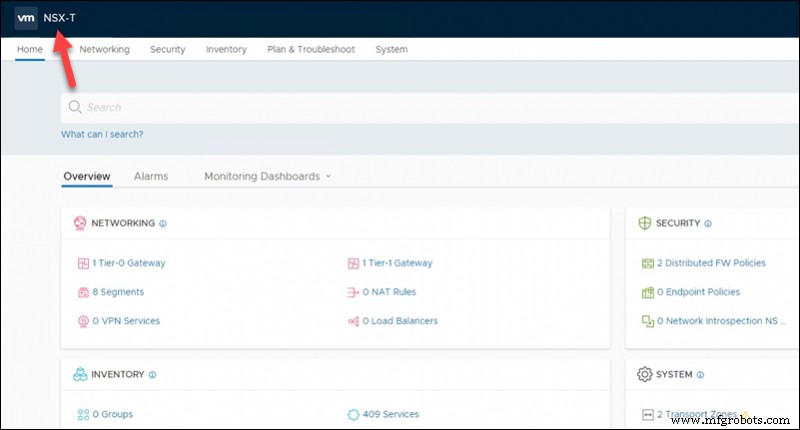

NSX-T verfügt über eine eigene, von vCenter entkoppelte Schnittstelle namens NSX-T Manager. Das bedeutet, dass Sie sich nicht bei vCenter anmelden müssen, um Ihre NSX-T-Architektur zu verwalten.

Wenn Sie sich beim NSX-T-Manager anmelden, zeigt die Startseite die Netzwerk-, Sicherheits-, System- und Bestandsübersicht, Alarme usw.

Vom NSX-T Manager-Webclient aus können Sie Ihre vCenter anzeigen oder neue zum Pull-Inventar hinzufügen. Hier übertrifft NSX-T NSX-V mit der Fähigkeit, Netzwerk- und Sicherheitsautomatisierung über mehrere vCenter hinweg zu verwalten.

NSX-Hauptkomponenten

Die Hauptkomponenten von VMware NSX sind:

- NSX-Manager

- NSX-Controller

- NSX Edge

NSX-Manager

NSX Manager ist die primäre Komponente zum Konfigurieren, Verwalten und Überwachen aller NSX-Komponenten über eine GUI. Bei den REST-APIs sind die Konfiguration und die Objektmanipulation konsistent.

Mit NSX Manager können Sie Controller und verteilte Edge-Router bereitstellen und Zertifikate generieren. In NSX-V arbeitet NSX Manager mit einem vCenter Server als eine virtuelle Maschine. Im Fall von NSX-T kann der NSX-T Manager beispielsweise als KVM- oder ESXi-VM mit mehreren vCentern verbunden werden.

NSX Edge

VMware NSX Edge Services Gateway (ESG) ist Teil von VMware vCenter Server und bietet grundlegende Gateway-Dienste wie:

- DHCP

- NAT

- VPN

- Lastenausgleich

- Perimeter-Firewall

- Dynamisches Routing

NSX Edge ermöglicht die Verbindung zwischen isolierten und freigegebenen Netzwerken und die direkte Verbindung zwischen VMs. Neben dem Ost-West-Routing ermöglicht dieser Dienst den Mietern, öffentliche Netze zu erreichen, indem die Nord-Süd-Verbindung bereitgestellt wird. Mit NSX Edge können Sie virtuelle Grenzen für Ihre Workloads, Komponenten und Mandanten erstellen.

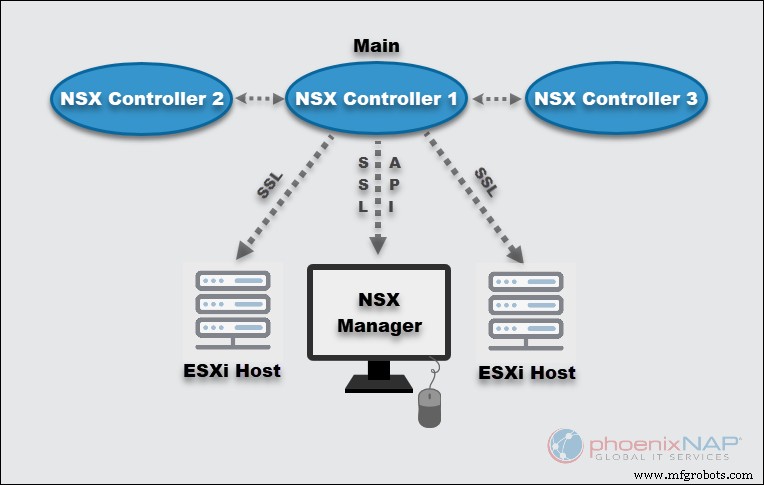

NSX-Controller

NSX Controller ist ein verteiltes Zustandsverwaltungssystem und der zentrale Kontrollpunkt für logisches Switching und Routing. Die Controller enthalten alle Informationen über Hosts, VMs, verteilte logische Router und VXLANs.

Diese virtuelle Appliance ist entscheidend für die Installation und Überwachung skalierbarer und hochverfügbarer virtueller Netzwerke. Unabhängig von der Größe eines softwaredefinierten Rechenzentrums benötigt VMware genau drei Controller in NSX-T, um die erforderliche Redundanz zu erreichen.

NSX Controller verwendet eine Secure Sockets Layer-Verbindung, um eine Verbindung zu ESXi-Hosts herzustellen, und eine SSL-API, um mit NSX Manager zu interagieren.

Funktionen von NSX

Sowohl NSX-V als auch NSX-T verfolgen dasselbe Ziel:Funktionen bereitzustellen, um virtuelle Netzwerke auf dem physischen Netzwerk bereitzustellen.

Zu den NSX-Funktionen gehören:

- Verteiltes logisches Routing und Switching und andere Funktionen, die oben im Abschnitt „NSX Edge“ aufgeführt sind.

- Detaillierte Überwachung und Statistiken

- QoS

- API-gesteuerte Automatisierung

- Softwarebasiertes Overlay

- Verbesserte Benutzeroberfläche

Die beiden Tools weisen jedoch viele Unterschiede auf und sie sind als zwei verschiedene Produkte aufgebaut . NSX-V kann nicht mit mehreren vCenters arbeiten und ist stark von vSphere abhängig.

Andererseits ist NSX-T eine plattformübergreifende Lösung, die mit mehreren vCenter-Instanzen und verschiedenen Umgebungen funktioniert. Zu den neuesten NSX-T-Funktionen gehören auch die Migration von NSX-V zu NSX-T und verteiltes IDS/IPS.

Sehen Sie sich die Vergleichstabelle unten und die Abschnitte mit Funktionsdetails an, um die Unterschiede zwischen NSX-V und NSX-T besser zu verstehen.

Vergleich von VMware NSX-V und NSX-T

| Funktionsvergleich | NSX-V | NSX-T |

|---|---|---|

| Grundfunktionen | NSX-V bietet umfangreiche Funktionen wie Neukonfiguration der Bereitstellung, schnelle Bereitstellung und Zerstörung beliebiger virtueller On-Demand-Netzwerke. Dadurch kann ein einzelner virtueller Switch eine Verbindung zu mehreren Hosts in einem Cluster herstellen, indem der vSphere Distributed Switch verwendet wird. | NSX-T bietet Benutzern eine agile softwaredefinierte Infrastruktur. Es eignet sich zum Erstellen von Cloud-nativen Anwendungsumgebungen. Es bietet auch Einfachheit für den Betrieb in Netzwerken und Sicherheit. Verfügt über integrierte Unterstützung für mehrere Clouds, Multi-Hypervisor-Umgebungen und Bare-Metal-Workloads. |

| Ursprünge | NSX-V wurde ursprünglich 2012 veröffentlicht und basiert auf der VMware vSphere-Umgebung. | NSX-T stammt aus dem vSphere-Ökosystem, wurde jedoch von Grund auf neu entwickelt und wurde entwickelt, um einige der Anwendungsfälle abzudecken, die nicht von NSX-V abgedeckt werden. |

| Abdeckung | Die NSX-V-Architektur wurde unter Berücksichtigung von vSphere-Bereitstellungen vor Ort (physisches Netzwerk) und einem vCenter Server entwickelt. | NSX-T erweitert seine Abdeckung um mehrere Hypervisoren, Container, Cloud-Umgebungen und Bare-Metal-Server. NSX-T hat einige Einschränkungen mit Lücken in Bezug auf die Mikrosegmentierung. |

| Hypervisor-Unterstützung | vSphere-Netzwerkvirtualisierungsstapel wird unterstützt. | Neben dem vSphere-Stack unterstützt NSX-T auch OpenStack, Docker, KVM, Kubernetes usw. |

| Migration | Migration von NSX-T zu NSX-V ist nicht möglich. | NSX-T Manager verfügt über ein integriertes Migrationsdienstprogramm für Benutzer, die von NSX-V zu NSX-T migrieren möchten. |

| Arbeiten mit NSX Manager | NSX-V Manager funktioniert mit nur einem vCenter Server. Läuft auf Photon OS. | NSX-T Manager unterstützt das gleichzeitige Arbeiten mit mehreren vCenter. Läuft auf dem Ubuntu-Betriebssystem. |

| Bereitstellung | Kann nur als ESXi-VM bereitgestellt werden. | NSX-T Manager fungiert als eigenständige Lösung und kann als ESXi- oder KVM-VM bereitgestellt werden. |

| Routing | NSX-V verwendet Netzwerk-Edge-Sicherheit und Gateway-Dienste, die verwendet werden, um virtualisierte Netzwerke zu isolieren. NSX Edge wird sowohl als logisch verteilter Router als auch als Edge-Services-Gateway installiert. | NSX-T-Routing ist für Cloud-Umgebungen und Multi-Cloud-Nutzung ausgelegt. Es ist für Multi-Tenancy-Anwendungsfälle und für heterogene Umgebungen konzipiert. |

| Overlay-Kapselungsprotokolle | NSX-V verwendet das VXLAN-Kapselungsprotokoll | NSX-T verwendet Geneve, ein fortschrittlicheres Protokoll |

| Logische Switch-Replikationsmodi | Unicast, Multicast, Hybrid | Unicast (zweistufig oder Head) |

| Nutzung virtueller Switches | vSphere Distributed Switch (VDS) | Öffnen Sie vSwitch (OVS) oder N-VDS |

| Zweistufiges verteiltes Routing | Nicht verfügbar | Verfügbar |

| APR-Unterdrückung | Verfügbar | Verfügbar |

| Integration für Verkehrsinspektion | Verfügbar | Nicht verfügbar |

| IP-Adressschema für Netzwerksegmente konfigurieren | Handbuch | Automatisch |

| Verteilte Firewall auf Kernelebene | Verfügbar | Verfügbar |

Die Tabelle zeigt eine Zusammenfassung des Funktionsvergleichs zwischen NSX-V und NSX-T. Lesen Sie weiter, um mehr über die Unterschiede zwischen den beiden Lösungen zu erfahren.

Routing

Beide VMware NSX-Lösungen bieten dynamische Routing-Funktionen, die diejenigen übertreffen, die physische Router bieten. Es gibt jedoch zahlreiche Routing-Unterschiede zwischen NSX-V und NSX-T.

Als Basis dient NSX-T wurde unter Berücksichtigung der Cloud-Mehrmandantenfähigkeit entwickelt. Da die Provider- und Tenant-Routerkonfiguration eine Isolierung erfordert, wurde Multi-Tier-Routing-Unterstützung mit NSX-T eingeführt:

- Logisches Tier-0-Routing für den Administratorbenutzer des Anbieters.

- Logische Rang-1-Routingsteuerung für den Administratorbenutzer des Mandanten.

NSX-V ESG (Edge Services Gateway) stellt wichtige DHCP-, NAT-, VPN-Dienste und DLR (Distributed Logical Routers) bereit, um virtuelle Netzwerke zu isolieren. Auf diese Weise ermöglicht NSX die Kommunikation zwischen VMs mit weniger Netzwerk-Hops als beim herkömmlichen Routing. Die fehlende Unterstützung für Tiered Routing und Mandantenfähigkeit lässt NSX-V jedoch hinter NSX-T zurück.

Logisches Switching und Bridging in NSX

NSX-V und NSX-T verwenden Overlay-Netzwerke, um die herkömmlichen VLANs nachzuahmen und eine einfachere Netzwerkmanipulation durch logisches Switching und Bridging zu ermöglichen. Die Funktionalitäten ähneln denen eines physischen Netzwerks.

Mit NSX-V werden logische Switches mit VXLANs gekoppelt, um den VM-Datenverkehr zu kapseln und an das physische Netzwerk weiterzuleiten. Durch das Zulassen von Layer-2-Bridging zwischen einem physischen VLAN und einem logischen Switch erweitert NSX-V den Funktionspool. Dazu gehört auch die Verknüpfung physikalischer mit virtuellen Komponenten, wenn eine vollständige Virtualisierung nicht möglich ist. NSX-V unterstützt mehrere Layer-2-Bridges.

Ähnlich wie sein älteres Gegenstück, NSX-T bietet Overlay-Funktionalität mit logischem Switching, jedoch mit einem fortschrittlicheren Kapselungsprotokoll. Für L2-Bridging in NSX-T muss ein dedizierter Bridge-Knoten erstellt werden. Wohingegen in NSX-V Bridging auf der Hypervisor-Kernel-Ebene erfolgt, wo sich eine Controller-VM befindet.

Overlay-Kapselung in NSX:VXLAN vs. Geneve

Wie bei anderen Funktionen, NSX-V stützt sich auf traditionelleres VXLAN Kapselung im Vergleich zu NSX-T. V irtuelle Ex Tensible LAN ermöglicht die Erstellung von rund 16 Millionen virtuellen Netzwerksegmenten und übertrifft damit die Beschränkungen von VLAN und 4094 möglichen Netzwerken. Diese Zahl half großen Unternehmen dabei, virtuelle Netzwerke entspannter zu segmentieren.

Genf steht für Generic Network Virtualization Encapsulation und stellt das Beste aus anderen Kapselungsprotokollen, einschließlich VXLAN und STT, zusammen. NSX-T verlässt sich auf Geneve, um Kennungsinformationen für virtuelle Netzwerke mit hoher Durchsatzleistung und geringerer Ressourcennutzung bereitzustellen. Geneve ist ein flexibles Protokoll, was bedeutet, dass es andere Metadaten aufnehmen kann, wenn sich Netzwerke weiterentwickeln.

Sicherheit und Mikrosegmentierung

Sowohl NSX-V als auch NSX-T ermöglichen es Unternehmen, Rechenzentren in logische Netzwerksicherheitssegmente aufzuteilen und Anwendungsschutz auf Workload-Ebene zu erreichen. Auf diese Weise können Sie Netzwerksicherheitsrichtlinien granular definieren. Sie können ein VDC um vCenter-Objekte und -Hosts, VM-Namen oder -Features oder mithilfe von IP-Adressen, Ports usw. segmentieren.

NSX-Lösungen verwenden eine verteilte Firewall auf Hypervisor-Ebene, um alle Netzwerkparameter und Sicherheitsrichtlinien zu handhaben. Sie können AD-Benutzer und -Gruppen verwenden, um Regeln zu definieren, bei denen AD Domain Controller (ADDC) bereitgestellt wird.

NSX-T bietet jedoch mehr Sicherheitsfunktionen und eine detailliertere Anwendung von Sicherheitsregeln als NSX-V. Dennoch sind alle NSX-Sicherheitsfunktionen auf kontinuierliche Automatisierung ausgelegt, um die Einschränkungen durch manuelle Konfiguration und Wartung zu vermeiden.

Bereitstellungsoptionen

Der Bereitstellungsprozess ist für beide Produkte ziemlich ähnlich, es gibt jedoch viele Unterschiede zwischen den Funktionen von NSX-V und NSX-T. Hier sind einige kritische Abweichungen bei der Bereitstellung:

- Bei NSX-V gibt es eine enge Integration mit VMware vSphere und vCenter. Eine NSX Manager-Instanz wird nur als ESXi-VM bereitgestellt und muss bei vCenter registriert werden. Andererseits können Sie NSX-T entweder auf einer KVM- oder ESXi-VM bereitstellen, während vCenter nicht erforderlich ist. Außerdem werden mehrere NSX Manager unterstützt.

- Im Gegensatz zu NSX-T, wo Manager und Controller in derselben virtuellen Komponente enthalten sind, müssen Sie einen NSX-Controller für NSX-V Manager bereitstellen.

- Mit NSX-T können Sie einen Cluster aus drei NSX-Controllern für erhöhte Redundanz bereitstellen.

- Es ist nicht möglich, standardmäßige virtuelle Switches mit NSX-V zu verwenden, da Sie dafür einen vDS bereitstellen müssen. NSX-T verwendet eine neue virtuelle Switch-Technologie N-VDS oder Open vSwitches (OVS) für KVM-Hosts.

NSX-Lizenzierung

Die gute Seite der NSX-V- und NSX-T-Lizenzierung ist, dass VMware die Produkte nicht aufteilt. Wenn Sie bereits über eine NSX-V-Lizenz verfügen, können Sie mit der Verwendung von NSX-T beginnen, wann immer Sie dazu bereit sind.

Die Lösung heißt jetzt VMware NSX Data Center und hat die folgenden Editionen:

- Standard

- Profi

- Erweitert

- Enterprise Plus

Mit der Zunahme der Fernarbeit führte VMware auch Remote Office Branch Office ein Ausgabe (ROBO).

Zwischen NSX-V und NSX-T wählen

Die Hauptunterschiede zwischen NSX-V und NSX-T Systeme sind in der Tabelle und den Abschnitten oben ersichtlich. Die erste ist eng mit dem VMware vSphere-Ökosystem verbunden. Der andere ist uneingeschränkt und nicht an eine bestimmte Plattform oder einen bestimmten Hypervisor gebunden.

Um zu bestimmen, welche NSX-Option für Sie besser geeignet ist, berücksichtigen Sie den Anwendungsfall für jedes Produkt.

Auswahl von NSX-V

Dieses Produkt ist in den folgenden NSX-V-Anwendungsfällen weiterhin eine gültige Wahl:

- Für lokale Workloads ohne mehrere Hypervisoren.

- Wenn Ihr Rechenzentrum nur VMware vSphere verwendet.

- Wenn Ihre IT-Umgebung mehr als eine vCenter-Instanz verwendet.

- Wenn Sie keine hochgradig redundante lokale Infrastruktur mit mehreren NSX Managern benötigen.

Entscheidung für NSX-T

VMware NSX-T mit vielen Updates und Verbesserungen überholte NSX-V in fast allen Fällen. NSX-T-Anwendungsfälle umfassen Folgendes:

| Sicherheit | Automatisierung | Virtuelles Multi-Cloud-Netzwerk | Cloud-native App-Unterstützung |

|---|---|---|---|

| Sperrung kritischer Anwendungen | Schnelle Bereitstellung von Full-Stack-Anwendungen. | Unterstützung für Multi-Cloud-Umgebungen | Erweiterte Netzwerk- und Sicherheitsfunktionen für Microservices und containerisierte Anwendungen. |

| Schutz einzelner Workloads | Integration mit anderen Automatisierungstools. | Standortübergreifende Netzwerkvirtualisierung für schnell wachsende Unternehmen. | Sicherheitsrichtlinien pro Container |

| Logische DMZ-Erstellung | Automatische Anwendung von Sicherheitsrichtlinien und Zugriffsregeln bei der Migration von VMs in andere Subnetze. | Single-to-Multi-Datacenter-Erweiterung. | Native Container-zu-Container-Layer-3-Vernetzung |

| Micro-segmentation for granular security policies | Consistent and error-free network configuration and management |

Conclusion:VMware NSX Provides a Strong Network Virtualization Platform

NSX-T and NSX-V both solve many virtualization issues, offer full feature sets, and provide an agile and secure environment. NSX-V is the original network and security virtualization platform that was the king of the hill for many years. As businesses are grow, there are fewer companies with single on-premises data centers and more cloud-based IT environments.

This is where NSX-T steps in. Its constant expansion of features and multi-site and cloud support is making NSX-V obsolete. Now, VMware labels their NSX solution as VMware NSX Data Center. With the necessary tools for moving and handling your data, regardless of the underlying physical network, NSX helps you adjust to the constant changes in applications.

The choice you make depends on which NSX features meet your business needs. If you are in the market for NSX, contact us for more information and NSX-V to NSX-T migration. Keep reading our blog to learn more about different tools and to find the best solutions for your networking requirements.

Cloud Computing

- Kontinuierliche Flexibilität:Der Schlüssel zum erfolgreichen Cloud-Monitoring im IT-Betrieb von Unternehmen

- Ethernet ist der Schlüssel zum autonomen Fahrzeug

- Der Schlüssel zum Erfolg bei Zuverlässigkeit

- Der Schlüssel zum CMMS-Erfolg:Einen CMMS-Champion finden

- JDK vs. JRE vs. JVM:Hauptunterschiede

- Java vs. C# – 10 Hauptunterschiede zwischen Java und C#

- Java vs Python:Hauptunterschiede zwischen Java und Python?

- Die Unterschiede zwischen SPS und RTUs

- Die Unterschiede zwischen G-Code und M-Code

- CNC-Bearbeitung vs. 3D-Druck:Die wichtigsten Unterschiede, die Sie kennen müssen