Was ist ein Security Operations Center (SOC)? Best Practices, Vorteile und Rahmenbedingungen

In diesem Artikel erfahren Sie:

- Verstehen, was ein Security Operations Center ist, und aktiv, wie Erkennung und Reaktion Datenschutzverletzungen verhindern.

- Sechs Säulen moderner Sicherheitsoperationen, die Sie nicht übersehen dürfen.

- Die acht zukunftsweisenden SOC-Best-Practices, um die Zukunft der Cybersicherheit im Auge zu behalten. Einschließlich einer Übersicht und eines Vergleichs aktueller Framework-Modelle.

- D Erfahren Sie, warum Ihr Unternehmen ein Sicherheitsprogramm implementieren muss, das auf fortschrittlicher Bedrohungsanalyse basiert.

- Inhouse oder an einen Managed Security Provider auslagern? Wir helfen Ihnen bei der Entscheidung.

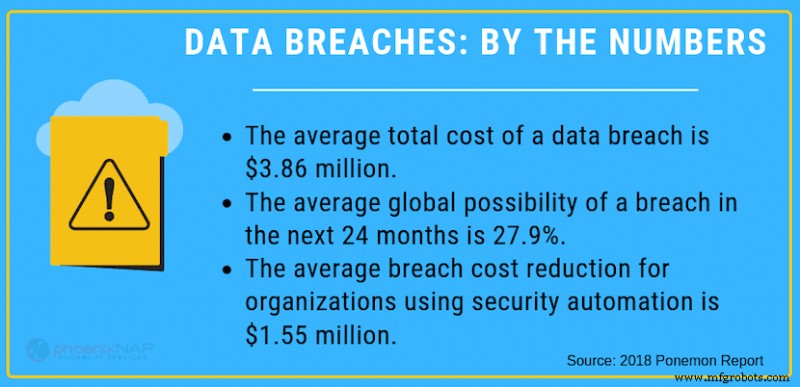

Die durchschnittlichen Gesamtkosten einer Datenschutzverletzung im Jahr 2018 beliefen sich auf 3,86 Millionen US-Dollar. Da Unternehmen zunehmend auf Technologie angewiesen sind, wird die Cybersicherheit zu einem immer wichtigeren Anliegen.

Cloud-Sicherheit kann eine Herausforderung sein, insbesondere für kleine und mittelständische Unternehmen, die kein dediziertes Sicherheitsteam haben. Die gute Nachricht ist, dass es eine praktikable Option für Unternehmen gibt, die nach einer besseren Möglichkeit suchen, Sicherheitsrisiken zu verwalten – Security Operations Centers (SOCs).

In diesem Artikel werden wir uns genauer ansehen, was SOCs sind und welche Vorteile sie bieten. Wir werden uns auch ansehen, wie Unternehmen jeder Größe SOCs für den Datenschutz nutzen können.

Was ist ein Security Operations Center?

Ein Security Operations Center ist ein Team von Cybersicherheitsexperten, die sich der Verhinderung von Datenschutzverletzungen und anderen Cybersicherheitsbedrohungen widmen. Das Ziel eines SOC ist es, alle Arten von Cyberbedrohungen rund um die Uhr zu überwachen, zu erkennen, zu untersuchen und darauf zu reagieren.

Die Teammitglieder nutzen ein breites Spektrum an technologischen Lösungen und Verfahren. Dazu gehören Sicherheitsinformations- und Ereignisverwaltungssysteme (SIEM), Firewalls, Erkennung von Sicherheitsverletzungen, Erkennung von Eindringlingen und Sonden. SOCs verfügen über viele Tools, um kontinuierlich Schwachstellen-Scans eines Netzwerks auf Bedrohungen und Schwachstellen durchzuführen und diese Bedrohungen und Mängel anzugehen, bevor sie zu einem schwerwiegenden Problem werden.

Es kann hilfreich sein, sich ein SOC als eine IT-Abteilung vorzustellen, die sich ausschließlich auf die Sicherheit und nicht auf die Netzwerkwartung und andere IT-Aufgaben konzentriert.

6 Säulen des modernen SOC-Betriebs

Unternehmen können wählen, ob sie ein Security Operations Center intern aufbauen oder an einen MSSP oder Managed Security Service Provider auslagern möchten, die SOC-Dienste anbieten. Für kleine und mittlere Unternehmen, denen es an Ressourcen mangelt, um ein eigenes Erkennungs- und Reaktionsteam aufzubauen, ist die Auslagerung an einen SOC-Dienstleister oft die kostengünstigste Option.

Durch die sechs Säulen des Sicherheitsbetriebs können Sie einen umfassenden Ansatz für die Cybersicherheit entwickeln.

- Etablierung des Asset-BewusstseinsDas erste Ziel ist die Asset-Erkennung. Die Tools, Technologien, Hardware und Software, aus denen diese Assets bestehen, können sich von Unternehmen zu Unternehmen unterscheiden, und es ist wichtig, dass das Team ein gründliches Bewusstsein für die Assets entwickelt, die ihm zur Identifizierung und Vermeidung von Sicherheitsproblemen zur Verfügung stehen.

- Vorbeugende SicherheitsüberwachungWenn es um Cybersicherheit geht, ist Vorbeugen immer effektiver als Reagieren. Anstatt auf Bedrohungen sofort zu reagieren, überwacht ein SOC ein Netzwerk rund um die Uhr. Auf diese Weise können sie böswillige Aktivitäten erkennen und verhindern, bevor sie ernsthaften Schaden anrichten können.

- Aufzeichnungen von Aktivitäten und Kommunikationen Im Falle eines Sicherheitsvorfalls müssen Soc-Analysten in der Lage sein, Aktivitäten und Kommunikationen in einem Netzwerk nachzuvollziehen, um herauszufinden, was schief gelaufen ist. Zu diesem Zweck wird das Team mit der detaillierten Protokollverwaltung aller Aktivitäten und Kommunikationen beauftragt, die in einem Netzwerk stattfinden.

- Einstufung von SicherheitswarnungenWenn Sicherheitsvorfälle auftreten, arbeitet das Incident-Response-Team daran, den Schweregrad einzustufen. Dies ermöglicht es einem SOC, sich vorrangig darauf zu konzentrieren, Sicherheitswarnungen zu verhindern und darauf zu reagieren, die besonders schwerwiegend oder gefährlich für das Unternehmen sind.

- Änderung der VerteidigungEffiziente Cybersicherheit ist ein Prozess der kontinuierlichen Verbesserung. Um mit der sich ständig verändernden Landschaft von Cyber-Bedrohungen Schritt zu halten, arbeitet ein Security Operations Center daran, die Verteidigung eines Netzwerks kontinuierlich und nach Bedarf anzupassen und zu modifizieren.

- Aufrechterhaltung der ComplianceIm Jahr 2019 gibt es mehr Compliance-Vorschriften und zwingende Schutzmaßnahmen in Bezug auf die Cybersicherheit als je zuvor. Neben dem Bedrohungsmanagement muss ein Security Operations Center das Unternehmen auch vor rechtlichen Problemen schützen. Dies geschieht, indem sichergestellt wird, dass sie immer den neuesten Sicherheitsvorschriften entsprechen.

Best Practices für das Security Operations Center

Beim Aufbau eines SOC für Ihr Unternehmen ist es wichtig, die Zukunft der Cybersicherheit im Auge zu behalten. Auf diese Weise können Sie Praktiken entwickeln, die die Zukunft sichern.

SOC Best Practices umfassen:

Ausweitung des Fokus auf Informationssicherheit

Cloud Computing hat eine Vielzahl neuer Cloud-basierter Verfahren hervorgebracht. Es hat auch die virtuelle Infrastruktur der meisten Organisationen dramatisch erweitert. Gleichzeitig haben andere technologische Fortschritte wie das Internet der Dinge immer mehr an Bedeutung gewonnen. Dies bedeutet, dass Unternehmen mehr denn je mit der Cloud verbunden sind. Das bedeutet aber auch, dass sie mehr denn je Bedrohungen ausgesetzt sind. Beim Aufbau eines SOC ist es entscheidend, den Anwendungsbereich der Cybersicherheit zu erweitern, um kontinuierlich neue Prozesse und Technologien zu sichern, sobald sie zum Einsatz kommen.

Ausweitung der Datenaufnahme

Wenn es um Cybersicherheit geht, kann sich das Sammeln von Daten oft als unglaublich wertvoll erweisen. Durch das Sammeln von Daten zu Sicherheitsvorfällen kann ein Sicherheitsbetriebszentrum diese Vorfälle in den richtigen Kontext stellen. Es ermöglicht ihnen auch, die Ursache des Problems besser zu identifizieren. In Zukunft wird ein verstärkter Fokus auf das Sammeln von mehr Daten und deren sinnvolle Organisation für SOCs von entscheidender Bedeutung sein.

Verbesserte Datenanalyse

Mehr Daten zu sammeln ist nur dann wertvoll, wenn man sie gründlich analysieren und Schlüsse daraus ziehen kann. Daher ist eine grundlegende SOC-Best-Practice, die implementiert werden muss, eine eingehendere und umfassendere Analyse der Daten, die Ihnen zur Verfügung stehen. Die Konzentration auf eine bessere Datensicherheitsanalyse wird Ihr SOC-Team in die Lage versetzen, fundiertere Entscheidungen bezüglich der Sicherheit Ihres Netzwerks zu treffen.

Nutzen Sie die Vorteile der Sicherheitsautomatisierung

Cybersicherheit wird zunehmend automatisiert. Wenn Sie Best Practices von DevSecOps anwenden, um mühsamere und zeitaufwändigere Sicherheitsaufgaben zu erledigen, kann Ihr Team seine gesamte Zeit und Energie auf andere, wichtigere Aufgaben konzentrieren. Da die Automatisierung der Cybersicherheit weiter voranschreitet, müssen sich Unternehmen auf den Aufbau von SOCs konzentrieren, die darauf ausgelegt sind, die Vorteile der Automatisierung zu nutzen.

Rollen und Verantwortlichkeiten des Security Operations Centers

Ein Security Operations Center besteht aus einer Reihe einzelner Teammitglieder. Jedes Teammitglied hat einzigartige Aufgaben. Die spezifischen Teammitglieder, aus denen das Incident Response Team besteht, können variieren. Gemeinsame Positionen – zusammen mit ihren Rollen und Verantwortlichkeiten – die Sie in einem Sicherheitsteam finden werden, umfassen:

- SOC-Manager Der Manager ist der Kopf des Teams. Sie sind verantwortlich für die Verwaltung des Teams, die Festlegung von Budgets und Tagesordnungen und die Berichterstattung an die Geschäftsleitung innerhalb der Organisation.

- Sicherheitsanalyst Ein Sicherheitsanalyst ist für die Organisation und Interpretation von Sicherheitsdaten aus dem SOC-Bericht oder Audit verantwortlich. Die Bereitstellung von Echtzeit-Risikomanagement, Schwachstellenbewertung und Sicherheitsinformationen bieten außerdem Einblicke in den Bereitschaftszustand der Organisation.

- Forensischer Ermittler Im Falle eines Vorfalls ist der forensische Ermittler für die Analyse des Vorfalls verantwortlich, um Daten, Beweise und Verhaltensanalysen zu sammeln.

- Vorfall-Responder Incident Responder sind die ersten, die benachrichtigt werden, wenn Sicherheitswarnungen auftreten. Sie sind dann für die Durchführung einer ersten Bewertung und Bedrohungsbewertung der Warnung verantwortlich.

- Compliance-Auditor Der Compliance-Auditor ist dafür verantwortlich, sicherzustellen, dass alle vom Team durchgeführten Prozesse so durchgeführt werden, dass sie den regulatorischen Standards entsprechen.

SOC-Organisationsmodelle

Nicht alle SOCs sind nach demselben Organisationsmodell strukturiert. Prozesse und Verfahren des Sicherheitsbetriebszentrums können aufgrund vieler Faktoren variieren, einschließlich Ihrer individuellen Sicherheitsanforderungen.

Organisationsmodelle von Sicherheitsbetriebszentren umfassen:

- Interner SOC

Ein internes SOC ist ein internes Team, das aus Sicherheits- und IT-Experten besteht, die innerhalb der Organisation arbeiten. Interne Teammitglieder können auf andere Abteilungen verteilt werden. Sie können auch eine eigene Sicherheitsabteilung umfassen. - Internes virtuelles SOC

Ein internes virtuelles SOC besteht aus Teilzeit-Sicherheitsexperten, die remote arbeiten. Teammitglieder sind in erster Linie dafür verantwortlich, auf Sicherheitsbedrohungen zu reagieren, wenn sie eine Warnung erhalten. - Mitverwaltetes SOC

Ein gemeinsam verwaltetes SOC ist ein Team von Sicherheitsexperten, die mit einem Drittanbieter von Cybersicherheitsdiensten zusammenarbeiten. Dieses Organisationsmodell kombiniert im Wesentlichen ein halb dediziertes internes Team mit einem externen SOC-Dienstleister für einen gemeinsam verwalteten Ansatz für die Cybersicherheit. - Befehl SOC

Command SOCs sind für die Überwachung und Koordinierung anderer SOCs innerhalb der Organisation verantwortlich. Sie sind normalerweise nur in Unternehmen zu finden, die groß genug sind, um mehrere interne SOCs zu haben. - Fusions-SOC

Ein Fusion-SOC ist darauf ausgelegt, die Bemühungen des größeren IT-Teams der Organisation zu überwachen. Ihr Ziel ist es, das IT-Team in Sicherheitsfragen anzuleiten und zu unterstützen. - Ausgelagertes virtuelles SOC

Ein ausgelagertes virtuelles SOC besteht aus Teammitgliedern, die remote arbeiten. Anstatt jedoch direkt für das Unternehmen zu arbeiten, handelt es sich bei einem ausgelagerten virtuellen SOC um einen Drittanbieterdienst. Ausgelagerte virtuelle SOCs stellen Sicherheitsdienste für Unternehmen bereit, die kein internes Sicherheitsbetriebszentrum-Team haben.

Nutzen Sie die Vorteile, die ein SOC bietet

Angesichts sich ständig ändernder Sicherheitsbedrohungen ist die Sicherheit, die ein Security Operations Center bietet, eine der vorteilhaftesten Möglichkeiten, die Organisationen zur Verfügung haben. Ein Team engagierter Informationssicherheitsexperten, die Ihr Netzwerk überwachen, Sicherheitsbedrohungen erkennen und daran arbeiten, Ihre Abwehrmaßnahmen zu stärken, kann einen großen Beitrag zur Sicherheit Ihrer sensiblen Daten leisten.

Wenn Sie mehr über die Vorteile eines Security Operations Center-Teams und die für Ihr Unternehmen verfügbaren Optionen erfahren möchten, laden wir Sie ein, uns noch heute zu kontaktieren.

Für Ihre nächste Lektüre empfehlen wir Ihnen, herauszufinden, was SecOps ist.

Cloud Computing

- Best Practices für synthetisches Monitoring

- Cloud-native beste Geschäftspraktiken

- Azure-Sicherheit:Best Practices, die Sie kennen müssen

- Beste Sicherheitspraktiken für Fog Computing

- COVID-19 hat Best Practices für die Lieferkette neu geschrieben

- Was ist ein Arbeitsauftrag? Grundlagen und Best Practices

- Was ist IoT-Sicherheit?

- 50 Best Practices im IT-Asset-Management

- Was ist Asset-Identifikation? Methoden zur Asset-Identifizierung, Best Practices und mehr

- Was ist ein Warenwirtschaftssystem? Definition von Bestandsverwaltungssystemen, Vorteile, Best Practices und mehr