Ermitteln von Anforderungen zur Verbesserung des Datenschutzes in eingebetteten Designs

Da mit dem Internet verbundene Geräte immer häufiger werden, erhöhen sie das Risiko für die Privatsphäre. Glücklicherweise gibt es mittlerweile viele handelsübliche Chips und Dienste, die Designs helfen, Eindringlingen zu widerstehen und unbefugten Zugriff auf private Daten zu verhindern. Der Schlüssel liegt in der Identifizierung der spezifischen Bedrohungen, die abgeschwächt werden müssen.

Im Allgemeinen bedeutet Datenschutz, dass bestimmte Informationen ohne Genehmigung des Eigentümers der Informationen unzugänglich bleiben. Datenschutz beinhaltet Sicherheit; Informationen können nicht privat gehalten werden, ohne sie auch zu sichern. Aber sie sind nicht dasselbe. Zur Sicherheit von Informationen gehört auch das Verhindern von böswilliger Veränderung oder Zerstörung. In diesem Sinne können Informationen sicher aufbewahrt werden, ohne dass sie privat bleiben.

Es gibt viele Gründe, Informationen privat zu halten, wobei einer der wichtigsten die vielen staatlichen Vorschriften und Anforderungen weltweit zur Wahrung des Datenschutzes von Informationen sind, die mit einer einzelnen Person in Verbindung gebracht werden können, bekannt als persönlich identifizierbare Informationen (PII). Vieles von dem, was PII ausmacht, ist offensichtlich – Dinge wie Name, Adresse, Kontonummer, Standort, Gesundheitszustand, Bilder und Aktivitäten einer Person sind allesamt PII, die die meisten als datenschutzwürdig ansehen würden.

Andere Arten von Informationen, die möglicherweise sicher aufbewahrt werden müssen, sind jedoch nicht so offensichtlich privat, da die Informationen an sich nicht persönlich identifizierbar sind. Gepaart mit einer zweiten Information kann diese erste Information jedoch identifizierbar werden und erfordert daher Privatsphäre. Die Temperatureinstellung eines angeschlossenen Thermostats scheint beispielsweise keinen Datenschutz zu benötigen. Irgendwo ist ein Thermostat auf 55 Grad eingestellt. Na und? Kombinieren Sie diese Einstellung jedoch mit Informationen zum aktuellen Standort des Thermostats, und es wird plötzlich persönlich. Jemand, der weiß, dass der Thermostat eines bestimmten Hauses auf 55 Grad eingestellt ist, kann daraus schließen, dass die Eigentümer im Urlaub sind und das Haus relativ sicher gegen Einbruch ist.

Bei elektronischen Geräten sind die Informationen oder Daten, die möglicherweise sicher aufbewahrt werden müssen, erheblich. Sowohl Daten im Ruhezustand, d. h. im Speicher oder Speicher, als auch Daten in Bewegung, die durch das Netzwerk oder entlang von Leitungen und Schaltkreisen laufen, müssen geschützt werden. Wenn dieser Schutz eine Verschlüsselung beinhaltet, was normalerweise der Fall ist, müssen auch die Verschlüsselungsschlüssel geschützt werden. Und zusätzlich zu den persönlichen Daten und Schlüsseln, die vorhanden sind oder sich bewegen, müssen Entwickler möglicherweise sicherstellen, dass die Systemsoftware und -firmware vor Manipulationen geschützt ist, damit kein „bösartiger Akteur“ das Systemverhalten ändert, damit es Informationen preisgibt, die geheim gehalten werden sollten.

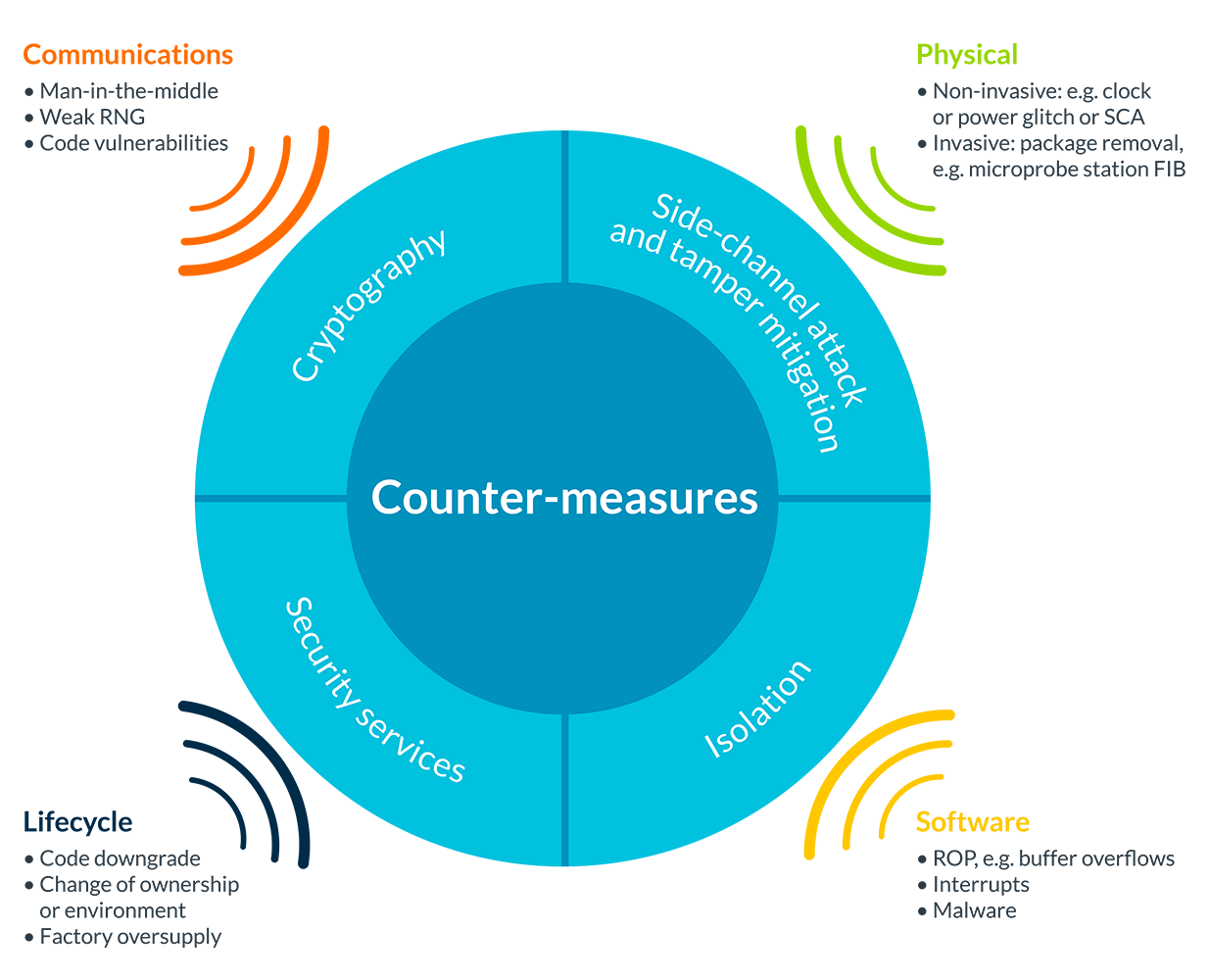

Es gibt auch eine beträchtliche und wachsende Zahl von Möglichkeiten, wie die elektronische Datensicherheit kompromittiert werden kann. Remote-Angreifer können die Netzwerkkommunikation abhören. Ein „Mann in der Mitte“ kann Nachrichten während der Übertragung abfangen und vorgeben, der beabsichtigte Empfänger zu sein, indem er Nachrichten zwischen den legitimen Parteien weiterleitet, um die Unterbrechung zu verbergen. Ein Remote-Angreifer kann auch Nachrichten senden, die Systemschwächen auslösen, Malware während der Bereitstellung oder Over-the-Air-Updates einschleusen oder andere Code-Schwachstellen ausnutzen.

Abbildung 1: Es gibt viele Arten von Angriffen, die die Datensicherheit gefährden können und viele verschiedene Gegenmaßnahmen erfordern. (Bildquelle:ARM)

Wenn der Angreifer physischen Zugriff oder nur die Nähe zu einem System hat, eröffnen sich zusätzliche Angriffsmöglichkeiten, sowohl aufdringliche als auch nicht aufdringliche. Das Abtasten von Signalbussen kann private Informationen aufdecken, während sie durch das System fließen. Die Überwachung von Stromleitungen oder EMI-Strahlung kann Informationen liefern, die die Wiederherstellung von Verschlüsselungsschlüsseln ermöglichen. Das Ändern des Inhalts von oder sogar das Ersetzen von Codespeichergeräten ist mit physischem Zugriff ebenso möglich wie das Entfernen der Verpackung, um die Chips für Sondierungen und Analysen freizulegen.

Physische Zugriffsangriffe auf die Datensicherheit können auch zu anderen Zeiten als nach der Bereitstellung eines Geräts auftreten. Böse Akteure können beispielsweise während der Herstellung und Montage Verschlüsselungsschlüssel kopieren oder sogar ganze Systeme klonen. Der Klon eines Geräts kann dann in einem System operieren, als ob er dort hingehörte, und umgeht fast alle Arten von Sicherheit mit „inneren“ Aktivitäten. Und sobald ein Gerät außer Betrieb genommen und ausrangiert wurde, kann es jemand erwerben und nach Belieben Informationen extrahieren.

Keine einzelne Methode bietet Sicherheit gegen die unzähligen möglichen Angriffsarten, und die Implementierung aller möglichen Sicherheitsmethoden kann unerschwinglich teuer sein. Außerdem variieren Angriffsmöglichkeiten und -risiko je nach Anwendung. Daher müssen Entwickler sorgfältig auswählen, welche Methoden sie implementieren. Der Ausgangspunkt ist, bevor Sie mit dem detaillierten Design beginnen, indem Sie ein Bedrohungsmodell erstellen. Das Modell sollte nicht nur das Gerät selbst, sondern auch die daran angeschlossenen Systeme berücksichtigen. Es sollte auch die Umgebung der normalen Betriebsumgebung des Geräts sowie während seines gesamten Lebenszyklus untersuchen.

Bei der Entwicklung des Bedrohungsmodells müssen Entwickler mehrere Schritte unternehmen:

Identifizieren Sie die zu schützenden Assets (Daten). Aus Datenschutzgründen umfasst dies alle PII, die auf dem Gerät vorhanden oder in Bewegung sind. Es muss auch Verschlüsselungsschlüssel enthalten, falls verwendet, und möglicherweise Systemfirmware, Identitätscodes, Nachrichtenmetadaten und mehr.

Identifizieren Sie die Angriffsarten, denen diese Assets ausgesetzt sein könnten, schätzen Sie ihre Wahrscheinlichkeit ein und bewerten Sie die Auswirkungen eines erfolgreichen Angriffs. Berücksichtigen Sie den gesamten Lebenszyklus des Geräts, einschließlich Herstellung, Bereitstellung und Entsorgung. Auf diese Weise können Sie erkennen, welche Bedrohungen schwerwiegend genug sind, um eine Abwehr erforderlich zu machen.

Bestimmen Sie die erforderlichen Gegenmaßnahmen und deren Implementierungskosten in Bezug auf Entwurfszeit, Leistung und Stücklisten.

Das so entwickelte Bedrohungsmodell wird dabei helfen, die für den Datenschutz erforderlichen Hardware- und Software-Designattribute zu lenken. Glücklicherweise hat die Halbleiterindustrie zahlreiche Geräte und Dienste entwickelt, die den meisten Bedrohungen begegnen, und bietet Entwicklern Unterstützung bei der Ermittlung der richtigen Gegenmaßnahmen.

Internet der Dinge-Technologie

- Entwickelnde KI-Anforderungen aussortieren

- Co-Simulation für Zynq-basierte Designs

- Ist Ihr System bereit für IoT?

- IoT-Daten für Ihr Unternehmen nutzbar machen

- Hauptherausforderungen im Datenschutzmanagement für Unternehmen von 2021–23

- Tableau, die Daten hinter den Informationen

- Wearables am Arbeitsplatz werfen neue Datenschutzprobleme für Mitarbeiter und Unternehmen auf

- Top-IoT-Trends, auf die Sie 2019 achten sollten

- DataOps:Die Zukunft der Gesundheitsautomatisierung

- Industrielle Automatisierung macht Platz für Informationsautomatisierung