Verbesserung von Datenschutz und Sicherheit im Lebenszyklus intelligenter Zähler

Das Internet der Dinge (IoT) wächst rasant. Die Möglichkeit, Geräte aus der Ferne zu steuern und wertvolle Dateneinblicke zu gewinnen, treibt uns in Richtung auf eine Billion vernetzter Geräte bis 2035, die Größenordnungen mehr Daten liefern als wir heute sehen. Ein Bereich, in dem die Zahl der vernetzten Geräte stark ansteigt, sind Smart Meter. Laut iHS Markit sollen die Ausgaben für Advanced Metering Infrastructure (AMI) im Jahr 2023 auf 13 Mrd. plus Remote-Verbindungs- und -Trennungsfunktionen – alles mit weniger Ressourcen als bisher möglich.

Dieses beispiellose Wachstum schafft jedoch eine ständig wachsende Angriffsfläche für Cyberkriminelle, um wichtige Infrastrukturen auszunutzen oder Informationen von Einzelpersonen und Unternehmen zu infiltrieren und zu stehlen. Beispielsweise nutzten Malware-Hacker im Dezember 2016 die Malware „Crash Override“, um die Kontrolle über das ukrainische Stromnetz zu erlangen und 30 Umspannwerke zu schließen, wodurch die Stadt Kiew verdunkelt und die Stadt auf ein Fünftel ihrer Stromkapazität reduziert wurde.

Sicherheitsbedrohungen können während des gesamten Betriebslebens eines Smart Meters viele verschiedene Formen annehmen. Versorgungsunternehmen müssen verschiedene Faktoren berücksichtigen und auf verschiedene Angriffsvektoren vorbereitet sein, um sicherzustellen, dass ihre Kunden geschützt sind. Ein Seitenkanalangriff umfasst beispielsweise das Ausspähen und Analysieren des Datenverbrauchs über Correlation Power Analysis (CPA), um Anmeldeinformationen und Zugriff auf die Infrastruktur zu erhalten. Energieversorger und Originalgerätehersteller (OEMs) müssen die Sicherheit vom Gerät bis zur Cloud durchsetzen. Sie müssen auch in der Lage sein, ihre Firmware Over-the-Air (OTA) zu aktualisieren, um die Ausfallsicherheit für den Lebenszyklus eines Geräts sicherzustellen. Wie können Versorgungsunternehmen also sicherstellen, dass ihre Smart Metering-Implementierungen die Sicherheit und den Datenschutz für alle Beteiligten gewährleisten?

Wichtige Nutzungsdaten der Kunden, von denen einige personenbezogene Daten (PII) sein können, befinden sich in den Zählern, was bedeutet, dass die Sicherheit der intelligenten Zähler direkte Auswirkungen auf die Privatsphäre hat. Die Daten können von Versorgungsunternehmen verwendet werden, um den Energiebedarf vorherzusagen, die Nachfragereaktion zu konfigurieren und Empfehlungen zum Energieverbrauch zu geben. Auf diese Daten muss auf verantwortungsvolle Weise zugegriffen und sie gemäß einer Reihe von Vorschriften wie der Datenschutz-Grundverordnung (DSGVO) der Europäischen Union verwaltet werden. Eine solche Richtliniendurchsetzung erfordert eine Grundlage für vertrauenswürdige Daten mit Sicherheit, die in die Datenerfassung, Datenanalyse und das Gerät selbst einfließen. Dies erfordert eine Vertrauensbasis für die Geräte, einen auf Authentifizierung basierenden Zugriff sowie die Verschlüsselung von Daten im Ruhezustand und während der Übertragung.

Sechs Möglichkeiten, wie eine IoT-Plattform sichere und private Smart Meter ermöglicht

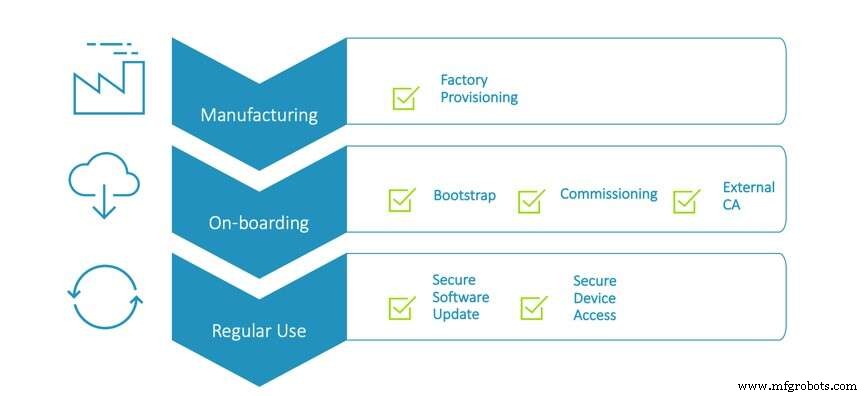

Um die Sicherheit und den Datenschutz intelligenter Zähler zu gewährleisten, ist ein Lebenszyklusansatz erforderlich, der sich von der Herstellung über das Onboarding bis hin zur regelmäßigen Nutzung erstreckt (Abbildung 1). Bei einer IoT-Plattform wie der Arm Pelion IoT-Plattform ist die erforderliche Lebenszyklusunterstützung in die Geräteverwaltungs- und Zugangskontrollfunktionen der Plattform integriert. In den folgenden Abschnitten werden sechs Möglichkeiten beschrieben, wie eine IoT-Plattform die Sicherheitsanforderungen des Lebenszyklus erfüllt, die für die Gewährleistung des Datenschutzes so wichtig sind.

Abbildung 1:Ein Beispiel für einen sicheren Gerätelebenszyklus. (Quelle:Arm Pelion IoT-Plattform)

1. Sicherstellen einer Vertrauensbasis für das große Volumen der Smart Meter-Bereitstellung in großem Maßstab während der Fabrikbereitstellung

Die Produktionsstätten, die mit der Herstellung intelligenter Zähler beauftragt sind, müssen Skalierbarkeit mit Robustheit in Einklang bringen, um sicherzustellen, dass ein Gerät vertrauenswürdig ist und eine sichere Grundlage für die Lebensdauer des Zählers im Feld bietet. Eine Root of Trust (ROT) stellt eine Reihe von Funktionen innerhalb einer sicheren Enklave dar, der das Betriebssystem des Smart Meters vertraut. Das Einfügen von Anmeldeinformationen auf ein einzelnes Gerät kann dieses Risiko mindern, aber die Möglichkeit, diesen Prozess auf Millionen von Geräten zu skalieren, ist der Schlüssel zur Aufrechterhaltung des Gleichgewichts zwischen Effizienz und Sicherheit. Die Frage des Vertrauens in eine Fabrik wird immer wichtiger, wenn man bedenkt, dass Versorgungsunternehmen selbst keine Hersteller sind und Produktion und Vertrauen oft an OEMs auslagern. Wie also machen wir eine Fremdfabrik „vertrauenswürdig“?

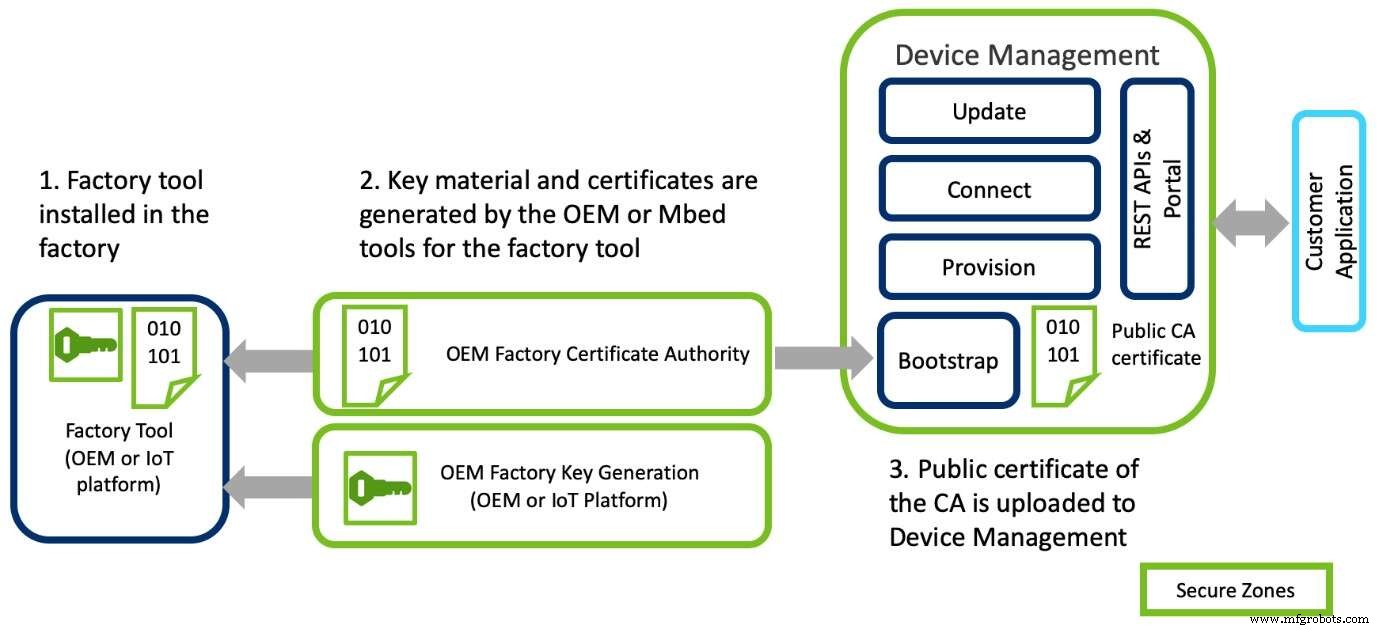

Vertrauen wird durch die Verwaltung von Zertifizierungsstellen geschaffen, die Querverweise auf die IoT-Plattform, Bootstrap und leichte M2M-Server (LwM2M) herstellen. Eine Reihe von Tools des Anbieters der IoT-Plattform bietet einen linearen Prozess zur Konfiguration der Zertifizierungsstelle (CA), der sicherstellt, dass nur Zähler mit einem von einer CA signierten Zertifikat und einem öffentlichen Schlüssel eine Verbindung zwischen Gerät und Gerät herstellen können Manager.

Klicken für größeres Bild

Abbildung 2:Ein Beispiel für eine sichere Fabrikbereitstellung (Quelle:Arm Pelion IoT-Plattform)

Sobald die CA konfiguriert und mit dem individuellen Konto des Herstellers verknüpft ist, ist die Fabriklinie bereit, Geräte in Massen bereitzustellen. Dieser fünfstufige Prozess umfasst:

Einfügen des Software-Image

Erzeugen von Geräteschlüsseln (Abbildung oben), Zertifikaten und Konfigurationsparametern für das Gerät

Verwenden eines Factory-Tools zum Einfügen der generierten Schlüssel, Zertifikate und Konfigurationsparameter in das Gerät in der Fertigungslinie

Verwenden eines Key Configuration Managers und Factory Configurator Client (FCC) APIs im Gerät zur Validierung der Informationen

Beenden des Bereitstellungsprozesses und Blockieren des FCC-Codes im Produktionsimage, um sicherzustellen, dass nach der Bereitstellung nicht darauf zugegriffen werden kann

2. Vertrauenswürdige Verbindungen mit dem Netz während des Onboardings

Wie bereits erwähnt, können OEMs, die Smart Meter produzieren, oft nur einen Schritt vom Endbenutzer entfernt sein, was bedeutet, dass Flexibilität beim Bereitstellungsprozess oft erforderlich ist, um ihre bestehenden Prozesse zu erfüllen. Einige entscheiden sich beispielsweise dafür, ihre Schlüssel und Zertifikate intern zu erstellen, bevor sie sie in einem Factory Configurator Utility (FCU) bündeln. Die FCU sitzt innerhalb der Fabriklinie und arbeitet mit dem Fabriktool des Herstellers zusammen, um ein Gerät mit den Anmeldeinformationen zu konfigurieren und zu injizieren, was wiederum die Betriebsparameter des Smart Meters validiert. Alternativ entscheiden sich einige für eine direkte Injektion auf das Gerät. Während erstere eine effizientere Methode ist, sind beide gleichermaßen sicher.

Da der OEM zum Zeitpunkt der Herstellung keine Ahnung hat, wo der Smart Meter eingesetzt oder mit welchem Konto er verknüpft wird, ist es wichtig, dass die letztendliche Verbindung mit dem Netz eine vertrauenswürdige Maßnahme ist. Daher verwenden Hersteller und Versorgungsunternehmen Pre-Shared Keys (PSK), die eine Registrierungsliste beinhalten. Bei diesem Vorgang wird die eindeutige ID überprüft, um die Anmeldeinformationen mit den Registrierungsinformationen in einem bestimmten Geräteverwaltungskonto abzugleichen. Das Gerät wird dann diesem Konto zugewiesen. Dies geschieht nur, wenn die Geräte-ID mit der im IoT-Portal des Energieversorgers hochgeladenen ID übereinstimmt.

PSKs bieten sowohl Geräten als auch der IoT-Plattform einen gemeinsamen Schlüssel, der sicher in einem Gerät bereitgestellt wurde und die grundlegendste Sicherheitsstufe darstellt. Es wird als grundlegend erachtet, da die Gefahr besteht, dass die während der Herstellung an den Smart Meter übermittelten Zugangsdaten und die auf den Servern gespeicherte vertrauliche Liste der Zugangsdaten kompromittiert werden könnten, wodurch Millionen von Zählern und Benutzerdaten offengelegt werden. Eine Public-Key-Infrastruktur (PKI) ist jedoch ein sicherer Ansatz.

PKI stellt die Verbindung zwischen einem Gerät und der IoT-Plattform her und fügt eine Schicht asymmetrischer Kryptografie hinzu, die die kryptografische Signatur an den Drittanbieter anbindet, der den Zähler authentifiziert. Die Verwendung dieses Drittanbieters ist eine weitaus sicherere Methode zur Authentifizierung, da Anmeldeinformationen nur auf dem Gerät selbst generiert werden und nirgendwo anders existieren.

Während ein OEM dieses Maß an Flexibilität bietet, wird jeder IoT-Partner, der sein Geld wert ist, die Sicherheit wahren und eine einzigartige Identität während der Bootstrap-Phase gewährleisten. Die Interaktion erfolgt im Rahmen der Datenübertragung mit dem Bootstrap-Server über verschlüsselte Transport Layer Security (TLS)-Kommunikation, die das Abhören, Manipulation oder Nachrichtenfälschung verhindern soll.

Internet der Dinge-Technologie

- Smart Data:Die nächste Grenze im IoT

- Cybersicherheit und das Internet der Dinge:Zukunftssichere IoT-Sicherheit

- Die Geheimnisse einer IoT-Infrastruktur mit einer intelligenten Stadt

- Gewährleistung der Cybersicherheit und des Datenschutzes bei der IoT-Einführung

- Die Sicherheitsherausforderungen von Kommunikationsnetzwerken der nächsten Generation

- Die Zukunft ist vernetzt und es liegt an uns, sie zu sichern

- Der Wunschtraum einer intelligenten Fabrik

- Sind IoT und Cloud Computing die Zukunft der Daten?

- Der Aufstieg intelligenter ländlicher Unternehmen und Verbraucher

- Die Zukunft der Datenintegration im Jahr 2022 und darüber hinaus