Vertrauenswürdige Ausführungsumgebungen:Gewährleistung des Schutzes verwendeter Daten

Da Unternehmen zunehmend Multi-Cloud, Hybrid-Cloud und Edge-Computing einsetzen, verfolgen, speichern und analysieren ihre Anwendungen sensible Benutzerdaten in einer Vielzahl von Umgebungen. Um die Einhaltung und den Datenschutz von Personen, die Anwendungen verwenden, zu gewährleisten, müssen die Daten während ihres gesamten Lebenszyklus geschützt werden.

Wir verschlüsseln Dateisysteme und Speicherlaufwerke und verwenden SSH-Protokolle, um Daten im Ruhezustand und Daten während der Übertragung sicher zu halten, selbst wenn sie gestohlen werden, wodurch sie ohne kryptografische Schlüssel nutzlos werden. Die verwendeten Daten sind jedoch in der Regel unverschlüsselt und anfällig für Angriffe und Exploits.

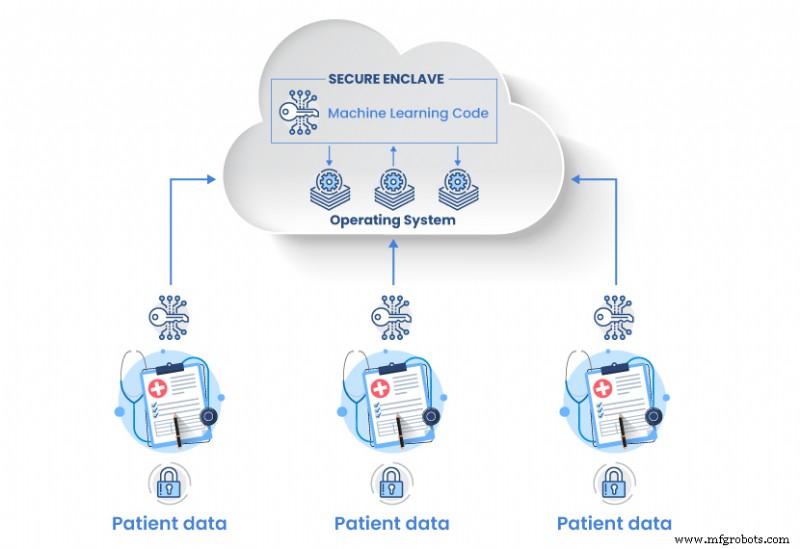

Um Anwendungen und Daten während der Laufzeit zu schützen, wenden sich Entwickler zunehmend Trusted Execution Environments zu , oft als „sichere Enklaven“ bezeichnet.

Was sind vertrauenswürdige Ausführungsumgebungen?

Trusted Execution Environments (TEEs) sind CPU-verschlüsselte isolierte private Enklaven innerhalb des Arbeitsspeichers Wird zum Schutz von Daten verwendet, die auf Hardwareebene verwendet werden.

Während sich die sensiblen Daten in einer Enklave befinden, können nicht autorisierte Entitäten kann es nicht entfernen, ändern oder weitere Daten hinzufügen. Der Inhalt einer Enklave bleibt unsichtbar und unzugänglich für externe Parteien, geschützt vor Bedrohungen von außen und innen.

Als Ergebnis stellt ein TEE Folgendes sicher:

- Datenintegrität

- Codeintegrität

- Datenschutz

Abhängig vom Anbieter und der zugrunde liegenden Technologie können TEEs zusätzliche Funktionen aktivieren, wie zum Beispiel:

- Geheimhaltung des Kodex – Schutz von Algorithmen, die als geistiges Eigentum gelten.

- Authentifizierter Start – Durchsetzung der Autorisierung oder Authentifizierung nur zum Starten verifizierter Prozesse.

- Programmierbarkeit – Zugriff auf TEE-Programmiercode vom Hersteller oder einer anderen sicheren Quelle.

- Bestätigung – Messung der Herkunft und des aktuellen Zustands einer Enklave zur Manipulationssicherheit.

- Wiederherstellbarkeit – Zurücksetzen auf einen früheren sicheren Zustand, falls ein TEE kompromittiert wird.

Diese Funktionen geben Entwicklern die volle Kontrolle über die Anwendungssicherheit und schützen vertrauliche Daten und Code, selbst wenn das Betriebssystem, das BIOS und die Anwendung selbst kompromittiert sind.

Wie funktioniert eine sichere Enklave?

Um zu verstehen, wie TEEs funktionieren, werfen wir einen Blick auf Intel® Software Guard Extensions (SGX).

Mit Intel® SGX werden die Anwendungsdaten in ihre vertrauenswürdigen und nicht vertrauenswürdigen Teile aufgeteilt. Die vertrauenswürdigen Teile des Codes werden verwendet, um die Anwendung innerhalb einer geschützten Enklave auszuführen. Die CPU verweigert jeglichen anderen Zugriff auf die Enklave, ungeachtet der Privilegien der Einheiten, die ihn anfordern. Nach der Verarbeitung werden die vertrauenswürdigen Daten innerhalb des TEE aufbewahrt und die Informationen, die der Anwendung außerhalb der Enklave bereitgestellt werden, werden erneut verschlüsselt.

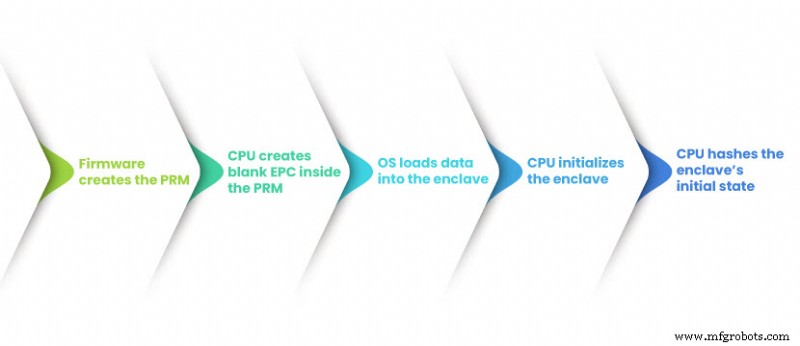

Enklaven werden durch Hardwarebefehle erstellt und bereitgestellt, die das Erstellen und Hinzufügen von Speicherseiten sowie das Initialisieren, Entfernen oder Messen von Enklaven ermöglichen.

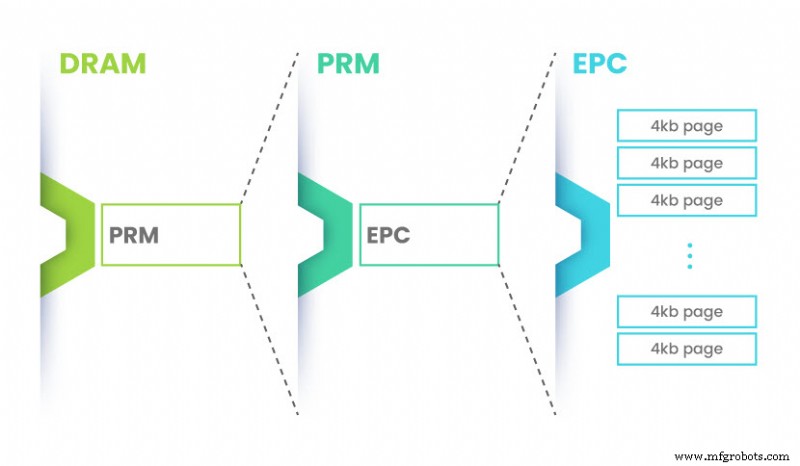

Die Firmware der Plattform verwendet ihre Konfigurationseinstellungen, um den Bereich für das TEE einzurichten. Sobald die Erweiterungen aktiviert sind, reserviert die CPU einen Abschnitt des DRAM als Processor Reserved Memory (PRM). Die PRM-Größe kann über die Firmware-Tools angegeben werden.

Dann weist die CPU den PRM zu und konfiguriert ihn, indem sie ein Paar modellspezifischer Register (MSRs) setzt. Als Nächstes werden Enklavenseiten-Caches (EPC) innerhalb des PRM erstellt, die Metadaten mit Basisadressen, Enklavengröße und Datensicherheitsinformationen enthalten.

Schließlich erstellt die CPU einen kryptografischen Hash des Anfangszustands der Enklave und protokolliert andere folgende Zustände. Dieser Hash wird später für die Beglaubigung durch kryptografische Schlüssel und Hardware-Vertrauensanker verwendet.

Nach der Initialisierung kann die Enklave Benutzeranwendungen hosten.

Wie sicher sind vertrauenswürdige Ausführungsumgebungen?

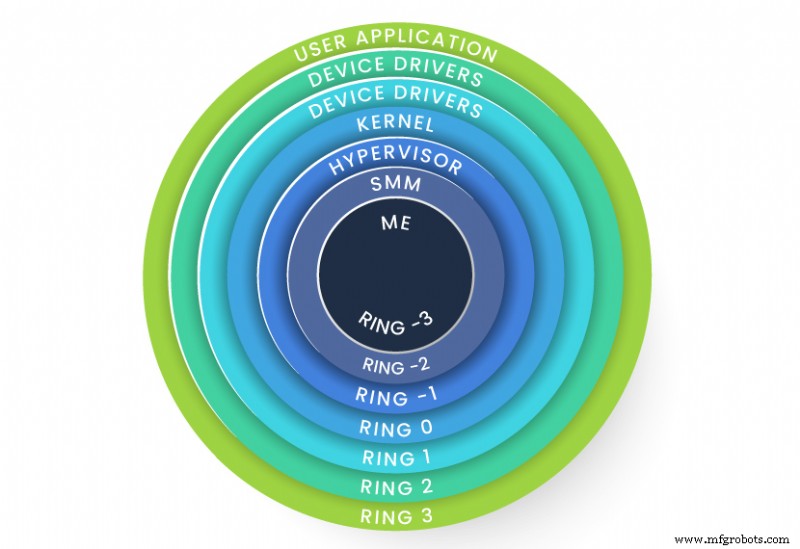

Um am besten zu erklären, wie sicher ein TEE ist, müssen wir uns zuerst mit den Ringen der CPU-Privilegien befassen .

Verschlüsselungsschlüssel wurden traditionell in den Anwendungen auf der Ebene von Ring 3 gespeichert. Dieses Modell gefährdet die innerhalb der Anwendung geschützten Geheimnisse, sobald sie kompromittiert wird.

Bei modernen Architekturen gehen Rechteringe über den Kernel und den Hypervisor hinaus und erstrecken sich auf den System Management Mode (SMM) und die Management Engine (ME). Dadurch kann die CPU den von TEE verwendeten Speicher sichern, die Angriffsfläche auf die untersten Hardwareschichten reduzieren und den Zugriff auf alle außer den höchsten Privilegien verweigern.

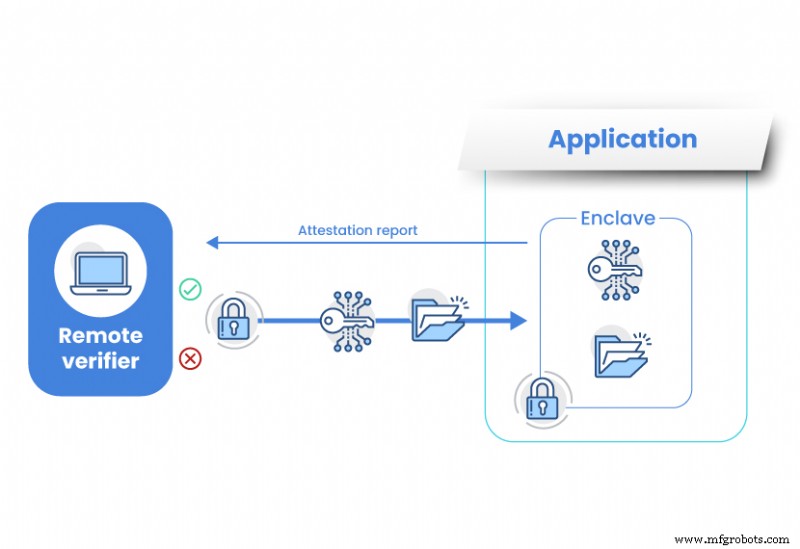

Ein weiterer Schlüssel zur Funktionalität und Sicherheit eines TEE ist die Bestätigung . Durch die Bestätigung werden die gesamte Plattform und die Enklave gemessen und validiert, bevor Daten geteilt werden.

Beispielsweise kann eine Enklave einen lokalen Bericht von sich selbst oder einer anderen Enklave auf derselben Plattform anfordern und den Bericht zur Datenprüfung und -verifizierung verwenden. In ähnlicher Weise kann ein entfernter Verifizierer den Beglaubigungsbericht anfordern, bevor er sensible Daten von der Enklave anfordert. Sobald Vertrauen aufgebaut ist, können sie Sitzungsschlüssel und Daten über einen sicheren Kanal teilen, der für externe Parteien unsichtbar ist.

Da unverschlüsselte Geheimnisse das TEE niemals verlassen, schützen sichere Enklaven Daten vor:

- Andere Anwendungen auf dem Host

- Das Host-Betriebssystem oder der Hypervisor

- Systemadministratoren

- Dienstleister

Selbst der Eigentümer der Infrastruktur und andere Stellen mit physischem Zugriff auf die Hardware können nicht auf die Daten zugreifen.

Sichere Enklaven im vertraulichen Computing

Um eine sichere und standardisierte Verarbeitung privater Workloads in verschiedenen Cloud-Umgebungen zu ermöglichen, hat die Linux Foundation 2019 eine Community namens Confidential Computing Consortium (CCC) gegründet. Seit ihrer Gründung arbeiten CCC-Mitglieder daran, die Einführung von Cloud Computing zu beschleunigen und eine offene Zusammenarbeit zu ermöglichen.

Dank des hohen Datenschutzniveaus, das sie bieten, stehen hardwarebasierte sichere Enklaven im Mittelpunkt dieser Initiative.

Durch vertrauliches Computing, das von TEEs unterstützt wird, können Organisationen alles von einem einzelnen kryptografischen Schlüssel bis hin zu ganzen Workloads schützen, während ihre Anwendungen verwendet werden.

Warum sollten Sie Confidential Computing einführen?

Heutzutage gehen Geheimnisse weit über Passwörter hinaus und umfassen streng vertrauliche und unersetzliche Informationen wie Krankenakten oder biometrische Daten.

Vertrauliche Datenverarbeitung bietet Unternehmen einen Wettbewerbsvorteil, indem sie diese Daten schützt und finanzielle Verluste oder Reputationsschäden verhindert. Es gibt jedoch auch andere Anwendungsfälle für diese sich entwickelnde Technologie.

Multi-Party-Berechnung

Mit Confidential Computing können Unternehmen Daten aus mehreren Quellen verarbeiten, ohne den zugrunde liegenden Code, geistiges Eigentum oder private Kundeninformationen den Parteien offenzulegen, mit denen sie zusammenarbeiten. Konkurrenz oder nicht, Regierungsorganisationen, Gesundheitseinrichtungen oder Forschungsinstitute können diese Funktion nutzen, um zusammenzuarbeiten und Erkenntnisse zum Zweck des Verbundlernens auszutauschen.

Finanzen und Versicherungen

Durch die Nutzung von Confidential Computing verhindern Finanzinstitute betrügerische Aktivitäten wie Geldwäsche. Eine Bank kann ein verdächtiges Konto mit einer anderen Bank innerhalb oder außerhalb ihres Netzwerks teilen, um es zu prüfen und die Wahrscheinlichkeit von Fehlalarmen zu minimieren.

Versicherungsunternehmen können einen ähnlichen Ansatz verfolgen, um Betrug zu verhindern. Sie können eine verdächtige Behauptung zur Mustererkennung untereinander austauschen. Mit den sensiblen Daten, die in einer Enklave gespeichert sind, und Datensätzen, die von verschiedenen Quellen gemeinsam genutzt werden, können Ergebnisse erzielt werden, ohne dass dabei vertrauliche Informationen preisgegeben werden.

Schlussfolgerung

Unternehmenstools zur Verbesserung der Sicherheit werden ständig weiterentwickelt, da sich vertrauliche Datenverarbeitung weiterentwickelt. Dies fördert die Einführung, das Wachstum und die Sicherheit von Cloud Computing und setzt sein volles Potenzial frei.

Durch einen beispiellosen Schutz sensibler Daten und Codes während der Ausführung ermöglichen Trusted Execution Environments Unternehmen, ihre Sicherheitslage zu stärken und zukunftsfähige Technologien bereits heute zu nutzen.

Cloud Computing

- Einsatz von Big Data und Cloud Computing in Unternehmen

- Eine Einführung in Edge Computing und Anwendungsbeispiele

- Kontron:40-Gigabit-Ethernet-Switch für den Einsatz in rauen Umgebungen

- Gewährleistung der Cybersicherheit und des Datenschutzes bei der IoT-Einführung

- Gewährleistung des Schutzes von Flottenfahrern in Zeiten von COVID-19

- Die Rolle des Schutzes bei der Gewährleistung der Langlebigkeit von Maschinen

- Universitäten nutzen Echtzeitanalysen, um die Sicherheit ihrer Studenten zu gewährleisten

- CI-Anwendungsfälle in der gesamten Unternehmensorganisation

- 5 Gründe, warum alle produzierenden Unternehmen Big Data nutzen müssen

- Britische Hersteller können intelligente Automatisierung nutzen, um die Produktivität zu steigern