Sichern Sie die externe Produktionsprogrammierung Ihrer eingebetteten Produkte

Kann man zu erfolgreich sein? Nun, wenn Sie ein eingebettetes System erstellen, das in geringen Mengen verkauft wird, können Sie den gesamten Prozess im eigenen Haus steuern. Wenn sich Ihr Produkt jedoch als sehr beliebt erweist und eine Massenproduktion erforderlich ist, werden Sie wahrscheinlich mit einem Auftragsfertiger (CM) zusammenarbeiten, und eine der Aufgaben des CM besteht darin, Ihre Firmware in Ihr Produkt zu programmieren Mikrocontroller.

Wenn Sie ein CM verwenden, müssen Sie sich unter anderem vor dem Diebstahl Ihrer IP und der Überproduktion Ihres Systems schützen. Es wird geschätzt, dass etwa 10 % der elektronischen Produkte weltweit gefälscht sind, und die Überproduktion durch CMs macht einen erheblichen Anteil dieser Nachahmungen aus.

Verschiedene Leute denken auf unterschiedliche Weise über IP (geistiges Eigentum). In Bezug auf ein eingebettetes System ist das Hardware-Design eine Form von IP und die Firmware eine andere. In einigen Fällen kann es relativ einfach sein, die Hardware zu klonen, aber die Hardware ist ohne die Firmware nutzlos. Wenn einem CM uneingeschränkter Zugriff auf Hardware und Firmware gewährt wird, bleibt den Urhebern des Systems bis jetzt nur wenig übrig, sich auf die Ethik und den Ruf des CM zu verlassen…

Auf der kürzlich stattgefundenen Embedded World Conference, die Anfang dieses Monats in Nürnberg stattfand, kündigte SEGGER ein neues Produktionsprogrammiersystem namens Flasher SECURE an, das auf die Probleme von IP-Diebstahl und Überproduktion abzielt.

(Quelle:SEGGER)

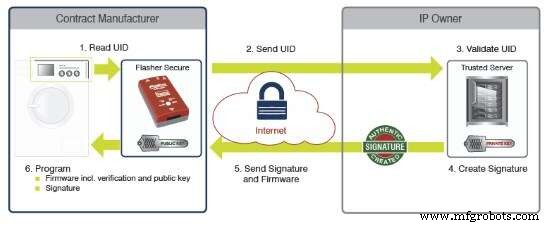

Es gibt verschiedene mögliche Nutzungsmodelle. Das obige Diagramm spiegelt ein gängiges Szenario wider. Dies beruht darauf, dass jeder Mikrocontroller eine eindeutige Kennung (UID) enthält. Der Besitzer der Firmware-IP – typischerweise der Entwickler des eingebetteten Systems – stellt dem CM die Flasher SECURE-Plattform zur Verfügung. In der Zwischenzeit befindet sich die Firmware selbst auf einem vertrauenswürdigen Server, der unter der Kontrolle des IP-Eigentümers bleibt.

Wenn das System programmiert werden muss, liest Flasher SECURE die UID aus dem zu programmierenden Gerät und übermittelt diese an den Trusted Server, der die UID validiert und eine kryptografische Signatur generiert. Die Firmware und die Signatur werden dann an Flasher SECURE zurückgegeben, der sie in den Mikrocontroller programmiert.

Wenn das Produkt eingeschaltet wird, liest die Firmware als erstes die UID auf ihrem Mikrocontroller und überprüft, ob diese mit der Signatur übereinstimmt, die sie erhalten hat, bevor sie etwas anderes tut. Die Quintessenz ist, dass diese Instanziierung der Firmware nur auf diesem speziellen Mikrocontroller läuft.

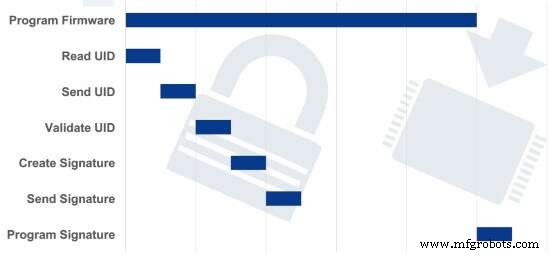

Aber „Zeit ist Geld“ wie sie sagen. Wenn dieser Prozess die Produktion verlangsamt, erhöht er auch die Kosten. Keine Angst, denn die Leute von SEGGER haben dies berücksichtigt. Tatsächlich wird die Firmware nur einmal im Rahmen der Programmierung des allerersten Geräts vom vertrauenswürdigen Server heruntergeladen und anschließend in Flasher SECURE gespeichert.

(Quelle:SEGGER)

Bei nachfolgenden Einheiten liest Flasher SECURE parallel zur Firmware-Programmierung auch die UID des Mikrocontrollers und sendet diese UID an den Trusted Server. Der Trusted Server validiert die UID und erstellt und gibt die entsprechende Signatur zurück, bevor die Programmierung abgeschlossen ist. Nachdem die Firmware in das Gerät geladen wurde, muss nur noch die Signatur geladen werden, was unendlich viel Zeit in Anspruch nimmt.

Was passiert also, wenn die Firmware feststellt, dass sie auf einem gefälschten System läuft? Nun, das liegt an seinen Schöpfern. Eine Möglichkeit besteht darin, sich einfach zu weigern, überhaupt etwas zu tun. Eine andere Möglichkeit wäre, dass die Firmware eine Nachricht anzeigt, die den Endbenutzer darüber informiert, dass er mit einem illegalen Produkt arbeitet. Je nach System (das würde man bei einem sicherheitskritischen Produkt nicht machen wollen), ob es der Firmware möglich wäre, vorzutäuschen seinen Job zu machen, während er tatsächlich falsche Ergebnisse produziert oder unsinnige Handlungen ausführt, wodurch seine neuen Besitzer verärgert werden, die ihre Gefühle der Unzufriedenheit gewaltsam gegenüber den kleinen Betrügern ausdrücken, die das System überhaupt abgezockt hatten.

Eine andere Option, für die ich besonders parteiisch bin, wäre, dass die Firmware vortäuscht seine Arbeit zu tun, während er aktiv versucht, auf das Internet zuzugreifen und so viele Informationen wie möglich zu senden, um den Besitzern des IP zu helfen, es aufzuspüren.

Wenn Sie wirklich böse sein wollten, könnten Sie die Firmware dazu bringen, ihr Bestes zu tun, um alles, mit dem sie in Kontakt kam, verheerend zu machen, aber vielleicht sollten wir versuchen, uns davon abzuhalten, auf das Niveau der Bösen zu sinken. Was denkst du? Wenn jemand eines deiner Designs gestohlen hat, würde ein einfaches „Warnung:Dies ist ein gefälschtes System“ Nachricht genügt, oder würden Sie "Verwüstung heulen und den Hund Bytes of War entgleiten lassen?" (mit Entschuldigung an The Bard)?

Eingebettet

- Die Herstellung geschlechtersensibler und individualisierter Produkte mit der Sicherung 1

- Sichern Sie sich Ihren Platz in der aufstrebenden Datenwirtschaft

- Die Notwendigkeit, Ihr Unternehmen zu einer Smart Factory neu zu erfinden

- Maximieren Sie den Wert Ihrer Produktion mit OEE

- Ihr ultimativer Leitfaden zu den besten landwirtschaftlichen Industrieprodukten

- Wie kann die Anzahl der Fehler reduziert und das Produktionsqualitätssystem verbessert werden?

- Cloud-Computing-System – seine Vorteile für die Fertigungsindustrie

- Die ganze Welt ist eine Produktionsstufe

- Was an Ihrem Luftsystem macht Ihnen am meisten Angst?

- Berechnung der Lebenszykluskosten Ihres Kompressorsystems