4 Möglichkeiten zur Implementierung von UID-Tracking

Die UID-Verfolgung wird vom Unique Identification (UID)-Programm verlangt, das auch als Item Unique Identification (IUID) bezeichnet wird und 2004 vom US-Verteidigungsministerium (DoD) als einheitliche Methode zur Verfolgung sensibler Vermögenswerte geschaffen wurde. Gegenständen, die sich letztendlich im Besitz des US-Militärs befinden und bestimmte Anforderungen erfüllen, muss eine dauerhafte und eindeutige Kennung zugewiesen werden, die nicht für andere Vermögenswerte verwendet wird. Die meisten Spezifikationen für das Entwerfen, Drucken, Anbringen und Verwalten dieser einzigartigen Etiketten sind im Militärstandard 130 (MIL-STD-130) definiert.

Dieses Programm hat für viele Militär- und Rüstungslieferanten zu großen Veränderungen geführt, da sie ihre Betriebe so angepasst haben, dass sie weiterhin den Standards entsprechen. Lieferanten müssen UIDs erstellen, sie in der Regierungsdatenbank registrieren, diese Vermögenswerte verfolgen und die Einhaltung aller behördlichen Aktualisierungen sicherstellen. Da alle Militärzulieferer das UID-Nachverfolgungssystem verwenden müssen, ist es für die Lieferanten unerlässlich, effiziente Prozesse zur Implementierung der UID-Nachverfolgung und zur Gewährleistung der Einhaltung zu entwickeln. In diesem Beitrag werfen wir einen Blick auf vier Strategien, die zur Implementierung der UID-Verfolgung verwendet werden, und warum sie für Lieferanten, militärische Einrichtungen und Lieferkettenpartner wichtig sind.

1. An der Quelle angewendeter Anbieter

Dies ist der effektivste Weg, um die UID-Verfolgung für neue Artikel zu implementieren, und erfordert die größte Beteiligung der Lieferanten. Wenn sich ein bestimmter Gegenstand für die UID-Verfolgung qualifiziert, muss jeder Einheit, die dem US-Militär zur Verfügung gestellt wird, eine eindeutige Kennung zugewiesen werden. Zu den wichtigsten Schritten in diesem Prozess gehören:

- Drucken und Sicherstellen einer eindeutigen Serialisierung

- Markierung mit einem 2D-Matrix-Barcode und einem richtig formatierten Etikett

- Registrierung der UID im IUID-Register

- Verfolgen von Assets und Führen eines Audit-Trails

- Assets scannen, empfangen und versenden

Anbieter müssen jeden qualifizierenden Artikel mit maschinenlesbaren Informationen (MRI) kennzeichnen und sind dafür verantwortlich, sicherzustellen, dass diese Tags ordnungsgemäß formatiert und korrekt installiert sind. Diese an der Quelle angewandte Strategie des Anbieters sollte auf Effizienz optimiert werden, um Produktions- und Versandzeiten zu reduzieren. In den meisten Fällen können Endnutzer des Militärs und der Verteidigung sowie Lieferantenpartner von Verbesserungen der Ausrüstungsverfolgungsfunktionen durch Lieferanten profitieren, indem wichtige Schritte standardisiert werden.

2. Opportunity-basierte Artikelanwendung

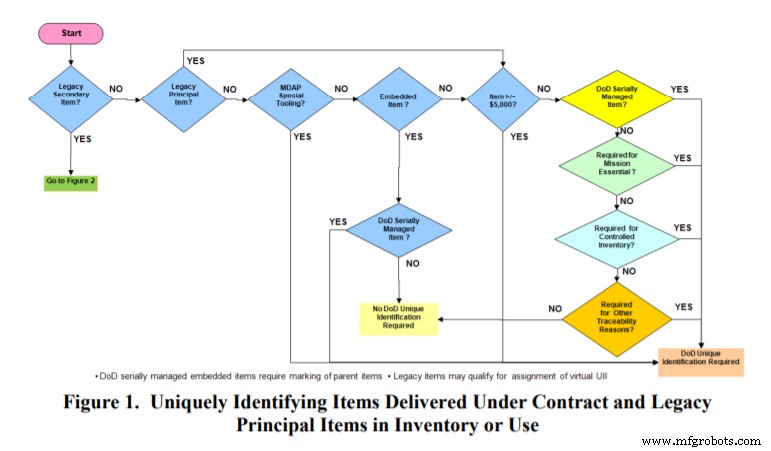

Screenshot über das Büro des Unterstaatssekretärs für Verteidigung

Diese Form der UID-Implementierung erfordert die Verwendung spezifischer Triggerereignisse, um die Platzierung eines geeigneten Etiketts einzuleiten. Einige Beispiele sind die Bewegung eines Artikels, eine Änderung des Funktionsstatus eines Artikels oder die Übertragung eines Artikels an einen anderen Eigentümer oder eine andere Einheit. Diese Strategie wird häufig verwendet, um sicherzustellen, dass Artikel zu einem Zeitpunkt, an dem sie bequem zugänglich sind, ordnungsgemäß etikettiert werden können, und dies in einer Produktionsstätte, einem Lager oder vor Ort erfolgen kann. Die Implementierung dieses Prozesses kann durch Stapelanwendungen eine gewisse Effizienz erreichen, beispielsweise in Fällen, in denen mehrere Einheiten hergestellt und dann zum Zeitpunkt des Auslöseereignisses zusammen etikettiert werden. Wenn ein Gegenstand an eine andere Partei übertragen wird, sollte die Kennzeichnung von der Partei vorgenommen werden, die das Sorgerecht verliert.

3. Suchen und bewerben

Diese Strategie wird häufig verwendet, um UID-Etiketten auf Gegenständen anzubringen, die an einem bestimmten Ort aufbewahrt werden und gekennzeichnet werden müssen. In einigen Fällen erfolgt dies, wenn ältere Artikel nach einer Änderung der Anforderungen auf den UID-Status aktualisiert werden oder Tags an bestehenden UID-Assets repariert oder aktualisiert werden. Andere Fälle umfassen das Markieren, das nach größeren Wartungsarbeiten oder Änderungen an der Hardware durchgeführt werden kann, die die Änderung von UID-Etiketten erleichtern. Diese Strategie erfordert eine sorgfältige Koordination der Tagging-Aktivitäten zwischen allen beteiligten Parteien.

4. Gated-Anwendung

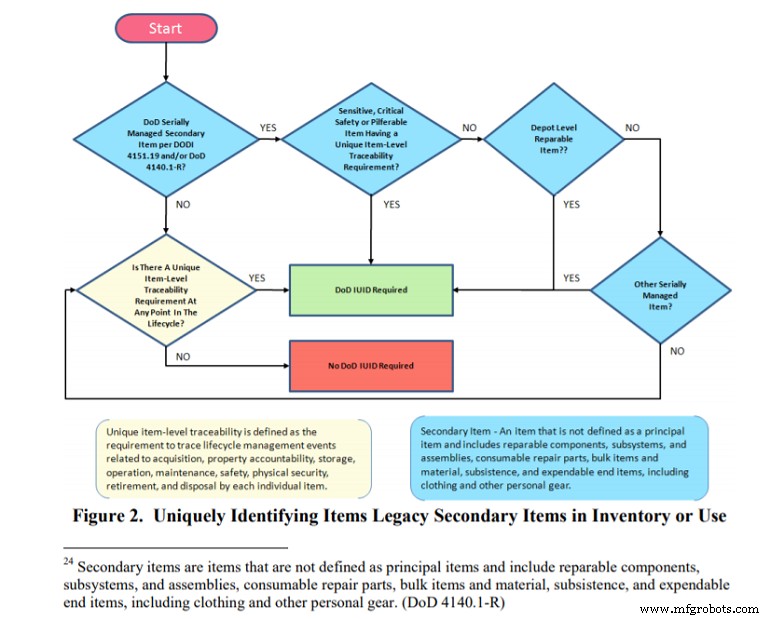

Screenshot über das Büro des Unterstaatssekretärs für Verteidigung

Die Anwendung von Gated UID-Tags wird normalerweise von Händlern, Lieferanten oder Endbenutzern durchgeführt, um die UID-Konformität während des Transports relevanter Geräte oder Vermögenswerte sicherzustellen. Es kann an jedem Punkt in der Lieferkette implementiert werden, um den UID-Status eines Vermögenswerts zu überwachen, während er von Standort zu Standort bewegt wird. Dies erfolgt normalerweise mit einer Reihe von Verfahrensprüfungen, um alle Assets zu überprüfen, zu bestätigen und zu aktualisieren, die keine erforderliche eindeutige Kennung haben.

Die Implementierung von UID-Tags ist ein kritischer Asset-Management-Schritt für jeden Lieferanten, Anbieter oder Endbenutzer in der Verteidigungsindustrie. Enterprise Identifier, die eindeutige Klassifikationen beinhalten, wie zum Beispiel European Article Numbering (EAN), können als UID-konforme Tags vergeben werden, wenn sie bestimmte Anforderungen erfüllen. Darüber hinaus können auch kommerzielle Identifikationsmerkmale, wie z. B. Fahrzeugidentifikationsnummern (VIN), verwendet werden, wenn die Kriterien für die UID-Tauglichkeit erfüllt sind. Letztendlich ist der Lieferant für die Zuweisung eines geeigneten UID-Tags für jeden neuen Artikel verantwortlich.

Lieferanten können von der Automatisierung von UID-Workflows profitieren, um Fehler weiter zu reduzieren und die Einhaltung aller relevanten Spezifikationen sicherzustellen. Auch die Verwendung einer Cloud-basierten Asset-Management-Plattform kann Unternehmen dabei helfen, eine geeignete digitale Aufzeichnung für alle UID-Assets zu führen. Barcode-Etiketten und RFID-Tags können eine Bestandsüberwachung in Echtzeit sicherstellen, Verluste reduzieren und den angemessenen Transfer von Vermögenswerten zwischen Standorten und Einheiten erleichtern.

Industrietechnik

- Verfolgungs-ADC

- Drei Möglichkeiten, wie Hardware zur Bestandsverfolgung den kommerziellen Versand und die Logistik verbessert

- 3 echte Möglichkeiten zur Steigerung der Produktionsproduktivität mit Asset-Tracking

- M2M-Asset-Tracking

- 12 Möglichkeiten zur Implementierung einer TPM-Strategie mit Ihren Arbeitsaufträgen

- Wie KI im B2B-Marketing Wirkung zeigt

- 4 Wege zur Implementierung industrieller Automatisierung

- Einsatz der Chargenverfolgung in der Fertigung

- Möglichkeiten der Maschineninspektion

- UID-Übersichtsreihe