Managed vs. Unmanaged Switches? Entdecken Sie die Vorteile der Netzwerkautomatisierung

Lass uns weitermachen und den Elefanten im Raum ansprechen…

…unmanaged Switches. Oder wie wäre es damit, dass viele Hersteller sie heute noch verwenden? Und ich wage zuzugeben, dass sie weniger kosten! Ich meine, wenn es nicht kaputt ist, repariere es nicht . Richtig?

Nicht unbedingt. Tatsächlich sind Managed Switches der einzige Weg, um sicherzustellen, dass Ihre Geräte die beste Leistung erbringen, maximale Betriebszeit haben und kein Sicherheitsrisiko für Ihr Unternehmen und Ihre Kunden darstellen… Möchten Sie mehr darüber erfahren?

Hören Sie sich den Podcast an!

Im Rahmen unserer neuen Podcast-Reihe Cisco Manufacturing Leaders

Auch bei Apple Podcasts und Spotify verfügbar

(erfordert Anmeldung)

Unter dem Strich geht es bei der Netzwerkautomatisierung um Veränderungen.

Die Netzwerkautomatisierung ermöglicht Ihnen schnelle Änderungen! So können Sie proaktiv (statt reaktiv) auf die Marktanforderungen reagieren, das Wachstum beschleunigen und mit innovativen Produkten und Lösungen neue Märkte erschließen. Wie können Sie dies erreichen? Beginnen Sie mit den wesentlichen Fakten:

Die 3 wichtigsten Fakten zur Netzwerkautomatisierung

Verstehen Sie diese Fakten, um zu lernen…

- Warum Managed Switches die bessere Wahl sind, basierend auf 5 wichtigen Funktionen, die Sie benötigen

- Wie Sie mit Netzwerkautomatisierung Ihre Schwachstellen zuverlässig vor böswilligen Cyberangriffen schützen können

- Wie Sie die Kundenzufriedenheit steigern, indem Sie schnell auf deren sich ständig weiterentwickelnde Anforderungen eingehen und Ihre Konkurrenten auf neue, unerschlossene Märkte schlagen!

FAKT #1 Managed Switches sind ein Muss. Hier ist der Grund:

Laut Field Engineer.com ist ein nicht verwalteter Switch per Definition einfach und verbindet Ethernet-Geräte mit einer festen Konfiguration, an der Sie keine Änderungen vornehmen können, und wird häufig für kleine Netzwerke oder zum Hinzufügen temporärer Systemgruppen zu einem größeren Netzwerk verwendet. Ein verwalteter Switch hingegen ermöglicht es Ihnen auch, die Einstellungen Ihres LANs zu verwalten, zu konfigurieren und zu überwachen, einschließlich der Steuerung des LAN-Verkehrs, der Priorisierung bestimmter Kanäle und der Erstellung neuer virtueller LANs, um kleinere Gerätegruppen getrennt zu halten und dies zu verbessern ihren Verkehr verwalten. Managed Switches bieten auch Redundanzfunktionen, die Daten im Falle eines Geräte- oder Netzwerkausfalls duplizieren und wiederherstellen.

Die Verwendung von nicht verwalteten Switches zur Handhabung des IACS-Datenverkehrs (Industrial Automation Control System) birgt eine Reihe von Nachteilen und Risiken. Sehen wir uns zunächst die fünf wichtigsten Gründe an, um nicht verwaltete Switches auf Ihren Maschinen zu vermeiden:

GRUND Nr. 1

Zunächst einmal sind offene Ports auf nicht verwalteten Switches ein Sicherheitsrisiko. Und es passiert die ganze Zeit. Stellen Sie sich einen Auftragnehmer eines anderen Anbieters oder einen unwissenden Mitarbeiter vor, der seinen PC mit offenen Ports eines nicht verwalteten Switches verbindet, einen Virus verbreitet und das IACS und das Netzwerk verwüstet. Managed Switches hingegen verfügen über Portsicherheit mit der Möglichkeit, Ports zu deaktivieren und unbefugten Zugriff zu verhindern. Wie können Sie gegen diese einfache und effektive Sicherheitsvorkehrung argumentieren?

GRUND Nr. 2

Darüber hinaus fehlt bei nicht verwalteten Switches ein wichtiges Merkmal, das verwaltete Switches aufweisen:Redundanz. Redundanz bietet die Möglichkeit, ein Netzwerk zu schützen, falls eine Verbindung oder ein Kabel ausfällt, indem ein alternativer Datenpfad für den Datenverkehr bereitgestellt wird. Standardprotokolle verhindern Schleifen und stellen die redundanten Verbindungen als Backup her, um integrierte Systeme verfügbar zu halten. Dies kann letztendlich teure Ausfallzeiten verhindern, was jeder Benutzer zu schätzen weiß.

GRUND Nr. 3

Sie müssen in der Lage sein, den Datenverkehr des Local Area Network (LAN) zu priorisieren, um sicherzustellen, dass die wichtigsten Informationen ankommen. Wieso den? Dies trägt dazu bei, eine konsistente Netzwerkleistung für kritische Steuerungsfunktionen auf Ihren Maschinen sicherzustellen. Kurz gesagt, dies kann verhindern, dass anderer Netzwerkverkehr zu Fehlfunktionen Ihres Geräts führt – was zu Ausfallzeiten für Benutzer, einem Serviceruf bei Ihrer Serviceabteilung und einer schlechten Wahrnehmung der Leistung Ihres Geräts durch den Benutzer führen kann. Ein Unmanaged Switch hingegen ermöglicht lediglich die Kommunikation von Ethernet-Geräten untereinander, wie beispielsweise einem PC oder Netzwerkdrucker. Eine Funktion eines verwalteten Switches namens „Quality of Service“ ermöglicht es Ihnen, Ihren Netzwerkverkehr zu priorisieren, indem Sie kritischem Verkehr eine höhere Priorität zuweisen.

GRUND Nr. 4

Mit verwalteten Switches können Sie den Netzwerkverkehr segmentieren. Ein virtuelles lokales Netzwerk oder VLAN ist eine Domain, die in einem Computernetzwerk partitioniert und isoliert ist. VLANs ermöglichen es einem Switch, Geräte logisch zu gruppieren, um den Datenverkehr zwischen diesen Gruppen zu isolieren, selbst wenn anderer Datenverkehr über denselben physischen Switch geleitet wird. Die Segmentierung und Isolierung des Netzwerkverkehrs trägt dazu bei, unnötigen Verkehr in Schlüsselbereichen zu reduzieren. Sie können beispielsweise den Datenverkehr zwischen Maschinengruppen segmentieren, sodass kritische Steuerungsinformationen ohne Verzögerung von Maschine zu Maschine fließen können und nicht durch anderen Datenverkehr blockiert werden. Dies ermöglicht eine bessere Netzwerkleistung und bietet in vielen Fällen ein zusätzliches Maß an Sicherheit.

GRUND #5

Die Überwachung von Datenverkehr und Leistung ist entscheidend, um kostspielige Ausfallzeiten zu vermeiden. Managed Switches verwenden Protokolle wie das Simple Network Management Protocol oder SNMP zur Überwachung der Geräte im Netzwerk. SNMP-Abfragen können den Zustand des Netzwerks oder den Status eines bestimmten Geräts bestimmen. Durch die Anzeige dieser Daten in einem leicht verständlichen Format können Benutzer die Leistung des Netzwerks überwachen und Netzwerkprobleme schnell erkennen und beheben, sogar aus der Ferne. Managed Switches ermöglichen auch Port-Spiegelung. Dadurch wird der Netzwerkverkehr des Switches kopiert und zur Analyse an einen einzelnen Port auf demselben Switch weitergeleitet. Anschließend können Sie einen Netzwerkanalysator an einem Monitorport verwenden, um Netzwerkprobleme zu beheben, indem Sie den Verkehr an anderen Ports oder Segmenten untersuchen. Auf diese Weise können Sie Probleme beheben, ohne Ihre Maschinen außer Betrieb zu nehmen, was die Betriebszeit für Ihre Benutzer maximiert.

FAKT #2 Wenn es verbunden ist, muss es geschützt werden

Quelle:Die Entwicklung der industriellen Cybersicherheit und des Cyberrisikos 2019

Ob Sie es das Industrial Internet of Things (IIoT) oder Industrie 4.0 nennen , wollen Hersteller heute das Beste aus dem Tsunami von beispiellosen Asset-Daten machen. Diese Initiativen erfordern jedoch eine sichere Konnektivität in Operational Technology (OT)-Umgebungen. Für Betriebsumgebungen ist jeder neue Verbindungspunkt und jede neue Datenquelle eine Chance – aber auch ein Risiko. Risiko ist der entscheidende Faktor für ein Unternehmen, da Sicherheitskontrollen implementiert werden, um das Risikorisiko zu minimieren und vor Bedrohungen im Zusammenhang mit Cybersicherheitsrisiken zu schützen.

Die Bedrohungen und Risiken, die in Betriebsumgebungen vorhanden sind, umfassen die Geräte, die Anwendungen, die Menschen und die Infrastruktur. Cyber-Risiken können auch nach Absichten kategorisiert werden. Ereignisse können das Ergebnis vorsätzlicher böswilliger Handlungen sein, können aber auch unbeabsichtigt sein. Risikoereignisse können aus internen oder externen Quellen stammen. Die Realität ist, dass der einfache Zugriff auf Cyberinformationen, Ressourcen und Tools zugenommen hat, was es Hackern einfacher macht, sich mit den alten und traditionellen Protokollen vertraut zu machen, um Zugang zu Produktionssystemen zu erhalten.

Darüber hinaus handelt es sich bei einem Großteil dieser neuen Geräte um COTS, z. B. Handsets und Tablets, Server, Videokameras und tragbare Technologie, im Gegensatz zu speziell entwickelter Steuerungshardware. Diese Geräte sind notwendig, um neue Anwendungsfälle zu ermöglichen, aber ihre Bereitstellung muss sorgfältig geprüft und eine angemessene Architekturimplementierung – neben traditioneller Betriebstechnologie wie Remote Terminal Units (RTUs) und speicherprogrammierbaren Steuerungen (SPS) – erfolgen, um das gleiche Maß an Sicherheit als Betriebssystem. IoT-fähige Videokameras scheinen beispielsweise einfach und kostengünstig physische Sicherheitsanforderungen zu erfüllen, können aber in Wirklichkeit ein Netzwerk öffnen, um es zu gefährden oder als bösartiges Gerät in Botnets verwendet werden.

Um erfolgreich zu sein, sollte Cyber-Risiken direkt mit einer Best-Practice-Strategie angegangen werden, die sich auf einen Endzustandsentwurf konzentriert und alle Funktionen von der Risikoanalyse bis zur kontinuierlichen Automatisierung umfasst. Eine solche Strategie wird die gegenwärtigen Bedrohungen angehen, aber auch die nächste Welle neu auftretender Bedrohungen. Obwohl Cyber-Risiken eine wachsende Herausforderung darstellen, ist sie nicht unüberwindbar. Möchten Sie mehr erfahren? Sehen Sie sich diesen ausführlichen Leitfaden zum Schutz Ihrer industriellen Netzwerke an.

FAKT #3 Immer bereit sein, sich schnell anzupassen

Laut dem 4. Plex-Jahresbericht zum Stand der Fertigungstechnologie gibt die überwiegende Mehrheit der Fertigungsunternehmen an, dass die größte Herausforderung bei schnellem Wachstum die Skalierbarkeit ist . „Bei steigender Nachfrage ist es schwierig, Lieferketten, Systeme und Produktion schnell genug hochzufahren, was einige Unternehmen dazu zwingt, die Preise zu erhöhen oder Neugeschäft abzulehnen. Es ist dann zwingend erforderlich, zu bestimmen, welche Investitionen oder Upgrades Priorität haben sollten, um schnell genug zu skalieren, um die wirtschaftliche Nachfrage zu decken.“

Um dieser potenziellen Störung entgegenzuwirken, arbeiten Fertigungsunternehmen daran, ihre Prozesse, Technologien und Geschäftsmodelle anzupassen. Die vorausschauendsten Unternehmen versuchen nicht nur, die Veränderungen zu überleben. Sie arbeiten daran, die Führung zu übernehmen – einen Wettbewerbsvorteil zu erlangen, die betriebliche Effizienz zu verbessern und die Rentabilität zu maximieren. Sie sind führend bei der digitalen Geschäftstransformation in der Fertigung. Aus diesem Grund sind schnelle Änderungen in dieser Umgebung von entscheidender Bedeutung, damit Sie mehr Zeit damit verbringen können, die Anforderungen Ihrer Kunden zu erfüllen, und weniger Zeit für das Verschieben von Stationen und das manuelle Neukonfigurieren von Verbindungen auf einer Leiter haben.

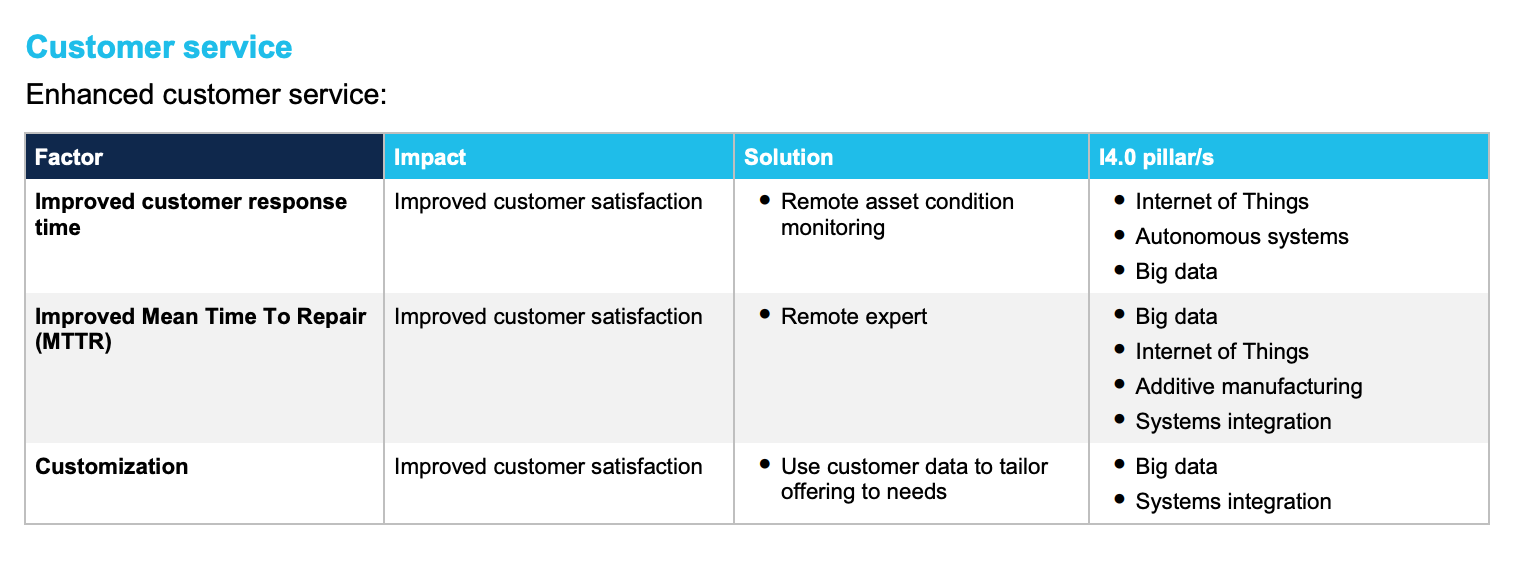

Letztendlich geht es darum, näher am Kunden zu sein und ihm ein besseres Erlebnis zu bieten.

Möchtest du mehr erfahren?

Sehen Sie sich weitere empfohlene Ressourcen zu diesem Thema an:

- Besser abgefüllt:Der vernetzte Fabrikansatz von Coca Cola (Blog)

- Intelligente Fertigung (E-Book)

- Neues Netzwerk spart Automobilhersteller im ersten Jahr 1 Million US-Dollar (Fallstudie)

Stellen Sie eine Frage oder fordern Sie ein Thema an, das wir behandeln sollen!

Senden Sie Ihre Frage im Kommentarbereich am Ende dieses Blogs. Alle Fragen werden innerhalb von 2 Werktagen ausführlich beantwortet. Haben Sie ein Thema im Sinn, das Sie gerne behandelt sehen möchten? Hinterlassen Sie Ihre Episodenvorschläge im Kommentarbereich unten. Wir werden Ihren Vorschlag prüfen und die besten Experten hinzuziehen, um Ihr Wunschthema zu besprechen!

Internet der Dinge-Technologie

- Die Vorteile der Kleinserienfertigung

- Die Vorteile von Nichteisenmetallen

- Beacon-Technologie im Einzelhandel:Vorteile und Nachteile

- Lanner:HybridTCA, die Vorteile einer konvergenten Infrastruktur

- Vorteile der Automatisierung in der schlanken Fertigung

- Überwachung des Internets der Dinge

- Die Vorteile der Vernetzung am Arbeitsplatz

- Aufstieg in der Automatisierung

- Die greifbaren Vorteile von VR im Engineering-Bereich

- Optimierung des SIM-Lebenszyklus