Ransomware katalysiert die industrielle Sicherheitsrevolution

Der Ransomware-Hack der Colonial Pipeline kostete 4,4 Millionen US-Dollar Lösegeld und weitere Millionen an entgangenen Gewinnen , Rufschädigung und staatliche Kontrolle.

Der Ransomware-Hack Colonial Pipeline kostete 4,4 Millionen US-Dollar an Lösegeld und weitere Millionen an entgangenen Gewinnen, Rufschädigung und staatlicher Kontrolle. Nach dem Angriff zwingen das steigende Volumen und die Schwere von Cyberangriffen die Bundesbehörden, Anreize für die Überholung der Cybersicherheit zu geben. Aber hinter den Forderungen der Regierung nach Veränderung stehen die Bemühungen der Industrien, sich der digitalen Revolution zu stellen.

Obwohl es Anwendungen der datengesteuerten Automatisierung gibt, die über Industriesektoren verteilt sind, existieren diese Innovationen neben Workflows, die Daten über Zwischenablagen austauschen und Stunden oder sogar Tage und Wochen damit verschwenden, darauf zu warten, dass Informationen von Partnern erfasst, weitergegeben und bearbeitet werden.

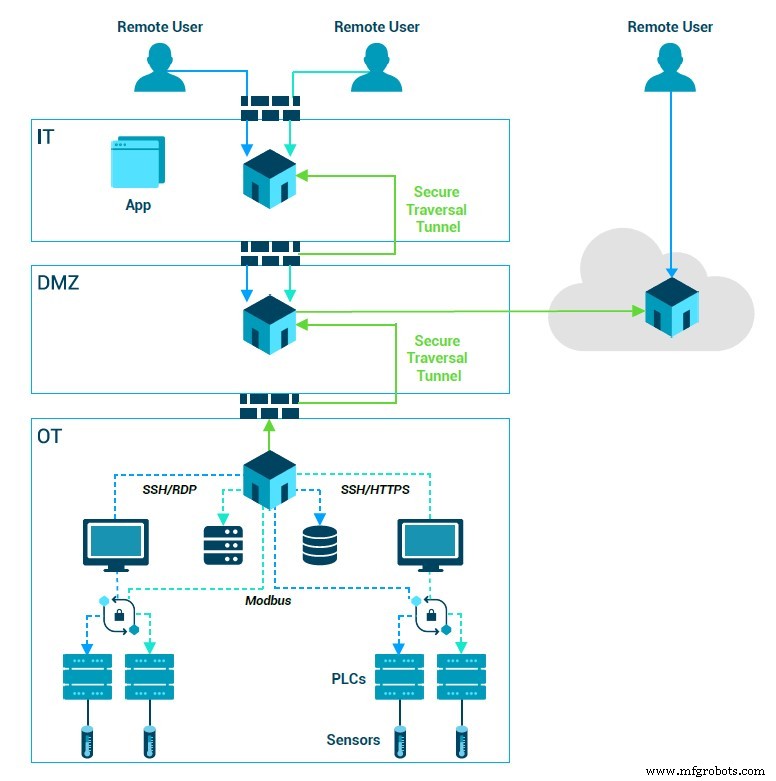

Ein Diagramm eines Zero-Trust-Systems.

Mit der Exekutivverordnung von Biden zur Verbesserung der Cybersicherheitslage des Landes, dem 100-Tage-Plan zur Verbesserung der Sicherheit eines alternden Stromnetzes und der neuen Richtlinie des Department of Homeland Security für US-Pipelines werden jetzt Industrien, die moderne Technologien noch nicht vollständig einführen müssen dringend dazu ermutigt, Cybersicherheitsprozesse und -technologien zu verbessern, um den Betrieb abzusichern – eine Herausforderung, deren Bewältigung komplex und teuer sein kann.

Für viele Operationen fühlt sich diese Aufgabe genauso schwierig an, wie sie benötigt wird. Die Behebung der Sicherheitsprobleme, die durch die Zusammenführung neuer und älterer Geräte (ein in der Industrie üblicher und oft notwendiger Ansatz) entstehen, erfordert mehr als eine neue Sicherheitslösung von der Stange; es erfordert eine ganz neue Denkweise.

Sicherheit kann nicht mehr nur als Verteidigungstaktik betrachtet werden. Stattdessen muss sie als Grundlage für den Übergang zu einer „intelligenten“ Infrastruktur verstanden werden – eine Vision, die seit fast einem Jahrzehnt im Umlauf ist, aber in der Theorie immer beliebter als in der Praxis geworden ist.

Die Vision für ein Smart Power Grid sieht zum Beispiel so aus:

Umspannwerke werden von IoT-Geräten verwaltet, die in Echtzeit mit Administratoren, Partnern und Kunden kommunizieren können; verschiedene Energieanlagen – Wind, Wasser, Sonne, Kernenergie und fossile Brennstoffe – werden alle automatisch gemischt, um die Erzeugung und Verteilung zu optimieren; energieintensive Räume wie Rechenzentren oder große Bürogebäude sowie Wohnhäuser verfügen alle über intelligente Thermostate, die maschinelles Lernen nutzen, um Heizen und Kühlen zu optimieren und Kosten und Energieverbrauch zu senken.

Obwohl diese Ideen nicht neu sind, bedurfte es einer Reihe hochkarätiger Cyberangriffe, um zu beweisen, dass diese Vision für ein Smart Grid (oder eine beliebige verbundene Infrastruktur) auf einer ausreichenden Cybersicherheitsposition beruht.

Nur wenn diese Interaktionen gesichert sind, kann beispielsweise eine vollautomatische Spannungsanpassung an einem Umspannwerk oder eine Echtzeitkommunikation mit Thermostaten, Straßenlaternen und Büroheizungen erfolgen. Andernfalls würden umfangreiche Investitionen in die Digitalisierung der Infrastruktur zu viele Cyber-Schwachstellen schaffen, um den Aufwand wert zu sein.

Duncan Greatwood

Nun, da wir wissen, dass Cybersicherheit ein wesentlicher Bestandteil einer intelligenten Infrastruktur ist, was kommt als nächstes? Laut Bidens jüngster Executive Order ist die Sicherheitsstrategie, die eine Antwort bieten könnte, eine vollständige Abkehr von traditionellen Modellen. Die Richtlinie ermutigt Betreiber, eine Zero-Trust-Architektur einzuführen, die moderne Alternative zur perimeterbasierten Sicherheit.

Sie können sich Zero Trust so vorstellen, als würden Sie jede Tür Ihres Hauses, einschließlich Kühlschrank, Speisekammer und Mikrowelle, abschließen – wobei jedes einzelne Familienmitglied einen einzigartigen Zugangsschlüssel für jeden Standort besitzt. Dies steht im Gegensatz zu einem traditionellen Sicherheitsansatz, bei dem normale Schlösser mit nur einem Hauptschlüssel an der Vorder- und Hintertür angebracht werden.

Innerhalb dieser Zero-Trust-Architektur würden Dienstprogrammadministratoren jedem Benutzer, Gerät und jeder Anwendung ihre eigene einzigartige Identität mit spezifischen Zugriffsprotokollen geben. Und für den Fall, dass ein Cyberkrimineller eindringt, isoliert das System das Unternehmen und passt seine Kontrollen an, um zu verhindern, dass es weiter auf irgendetwas zugreift.

Der Mangel an granularer Kontrolle ist genau der Grund, warum Vorfälle wie der Ransomware-Hack Colonial Pipeline leicht bis zu einem Punkt eskalieren können, an dem der Betrieb gezwungen wird, den Betrieb einzustellen, und deshalb sehen wir fast jede Woche einen neuen groß angelegten Cyberangriff, der eine weitere kritische Operation lahmlegt.

Mit einer Zero-Trust-Strategie, die implementiert wurde, um alles zu schützen, von 20 Jahre alten Systemen ohne Passwörter oder Verschlüsselung bis hin zu zukünftigen IoT-Geräten mit digitalen Identitäten, werden Betreiber die Vorteile der digitalen Transformation spüren. Sie werden einfachen Fernzugriff, effizienten Datenaustausch und bequeme Zusammenarbeit mit Partnern erleben, alles das Ergebnis einer Taktik, die zuvor als rein defensiv und kostspielig galt.

Mit Mandaten und Anreizen, einen anderen Ansatz zu verfolgen, erhöht die Regierung von Biden nicht nur die Rolle der Sicherheit beim Aufbau einer intelligenten Infrastruktur. es definiert neu, was es bedeutet, sicher zu sein. Dabei, und vielleicht ohne es zu merken, ermutigen sie die industrielle Welt, eine neue eigene digitale Revolution zu starten.

— Duncan Greatwood ist CEO von Xage

>> Dieser Artikel wurde ursprünglich auf unserer Schwesterseite EE veröffentlicht Zeiten.

Internet der Dinge-Technologie

- Bekämpfung von Sicherheitslücken des industriellen IoT

- Anhebung der Qualitätsstandards durch die industrielle Revolution 4.0

- Nachrüstung der Cybersicherheit

- Die industrielle Retrofit-Revolution

- Schutz des industriellen IoT:Eine wachsende Sicherheitsherausforderung – Teil 1

- Warum TÜV SÜD als führendes Unternehmen im Bereich der industriellen Cybersicherheit bezeichnet

- Generische Angriffe erhöhen das Profil der industriellen Cybersicherheit

- Trisis-Malware in einer weiteren Industrieanlage entdeckt

- Eine ICS-Sicherheitscheckliste

- Warum die Sicherheit der industriellen Automatisierung ein neuer Fokus sein sollte