Verbesserung des Datenschutzes durch Process Mining

Denken Sie schnell nach:Wie oft teilen Sie jede Woche oder sogar jeden Tag Informationen über sich selbst? Wenn Sie bedenken, wie oft Sie Ihre E-Mail-Adresse auf verschiedenen Websites angeben oder woanders andere persönliche Informationen eingeben, wird schnell klar, dass es noch mehr sind, als Sie denken.

Heutzutage ist Ihre digitale Online-Sicherheit genauso wichtig, wie Ihre Türen nachts verschlossen zu halten, was bedeutet, dass alle Unternehmen alles in ihrer Macht Stehende tun müssen, um ihre Cybersicherheitsbemühungen zu verbessern.

Neue Vorschriften, ein neuer Fokus auf Cybersicherheit

Viele Regierungen und Branchen schaffen jetzt neue Gesetze und Vorschriften zum Schutz von Bürger- und Verbraucherdaten. Beispielsweise hat die Europäische Union kürzlich die Datenschutz-Grundverordnung (DSGVO) eingeführt, um bessere Datenschutzkontrollen für EU-Bürger zu schaffen. Angesichts potenziell enormer Bußgelder mussten Unternehmen aller Größen – und auf der ganzen Welt – neue Strategien entwickeln, um die Datenschutzanforderungen der DSGVO einzuhalten.

Dieser Fokus auf Cybersicherheit hat uns zu einem aktuellen Szenario geführt, in dem praktisch jede neue Softwareimplementierung jetzt eine gründliche Bewertung aus Sicherheitsperspektive erfordert. Es ist eindeutig oberste Priorität, Datenschutzverletzungen und den Verlust vertraulicher Kunden-, Mitarbeiter- und Unternehmensdaten zu verhindern. Obwohl es so viele spezialisierte Cybersicherheitslösungen und Nischenanwendungen gibt, ist es wichtig sicherzustellen, dass Unternehmenssysteme und Business Process Management (BPM)-Lösungen wie Process Mining sicher sind.

Dieser Blog-Artikel stellt das Konzept des Process Mining vor und geht näher darauf ein, welche Sicherheitsaspekte beim Start von Process-Mining-Initiativen zu berücksichtigen sind.

Was ist Process Mining?

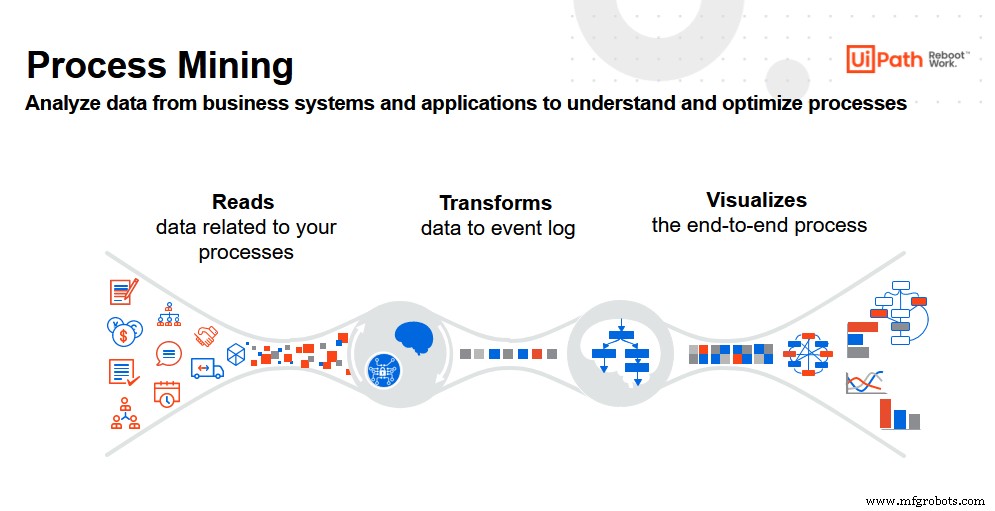

Process Mining ist eine innovative Technologie, die es Benutzern ermöglicht, einen zuverlässigen visuellen Prozess basierend auf den digitalen Aktivitäten eines Unternehmens aufzubauen. Wenn beispielsweise Mitarbeiter und Software-Roboter mit den IT-Systemen des Unternehmens interagieren, werden ihre Aktivitäten von diesen Systemen erfasst. Process Mining wandelt diese Daten in ein Ereignisprotokoll um und erstellt dann neue Visualisierungen des End-to-End-Prozesses.

Durch die Untersuchung eines bestimmten Prozesses durch ein Process-Mining-Tool können Benutzer eine völlig neue Perspektive und wertvolle neue Erkenntnisse gewinnen. Das Ergebnis? Benutzer haben die erforderlichen Einblicke, um bestehende Prozesse zu verbessern und eine bessere Entscheidungsfindung zu ermöglichen. Genauer gesagt können Unternehmen jetzt Process Mining nutzen, um die interne Effizienz zu steigern und die Komplexität zu reduzieren. Beides sind wichtige erste Schritte, um das Unternehmen so zu positionieren, dass es seinen Ansatz zur Cybersicherheit verbessert.

Erwähnenswert ist auch, dass es wichtig ist, Process Mining-Anbieter mit sicheren Produkten und Prozessen zu wählen, da Process Mining von Drittanbietern bereitgestellt werden kann, die im Allgemeinen während des Prozesses Zugriff auf die Informationen eines Unternehmens erhalten.

Teams sollten auch darauf achten, vertrauliche Informationen bei jedem Schritt zu schützen – selbst in Bereichen, die vielleicht nicht offensichtlich erscheinen. Beispielsweise können Process-Mining-Tools alle Details über die Arbeit eines Mitarbeiters anzeigen. Wenn also ein Mitarbeiter keine hohe Leistung erbringt, sollten diese Daten verschlüsselt werden. Auf diese Weise ist der Vorgesetzte des Mitarbeiters der einzige, der diese Informationen sieht und mit dem Mitarbeiter zusammenarbeiten kann, um diese Ergebnisse zu verbessern.

Privacy by design

Bevor Sie versuchen, Process Mining zur Verbesserung der Cybersicherheit (oder eines anderen Prozesses) einzusetzen, müssen Benutzer damit beginnen, die Notwendigkeit von Transparenz zu durchdenken und darüber nachzudenken, wie Arbeitsabläufe und andere Ergebnisse am besten optimiert werden können. Genauer gesagt müssen sie Folgendes berücksichtigen:

-

Die Daten, die sie benötigen

-

So extrahieren Sie diese Daten

-

So stellen Sie sicher, dass diese Daten geschützt sind und die Compliance-Anforderungen in jedem Schritt des Prozesses erfüllen

Da Process-Mining-Tools mit Unternehmensinformationen arbeiten, kann es schwierig sein, die Privatsphäre aller Beteiligten unter Kontrolle zu halten. Die Herausforderung gilt insbesondere, wenn Sie bedenken, dass Unternehmensdaten personenbezogene Daten (PII) von Mitarbeitern und Verbrauchern enthalten, einschließlich Namen, Adressen, Abteilungen, Benutzer-IDs und vielem mehr.

Das Privacy-by-Design-Prinzip konzentriert sich darauf, die Balance zwischen der Bereitstellung transparenter Daten und dem Schutz der Privatsphäre der Beteiligten zu finden. Dieser technische Ansatz ermutigt Technologieanbieter, den Datenschutz vor allem anderen in den Vordergrund zu stellen. Daher sollte jeder Datenschutz-by-Design-Ansatz den Datenschutz auf proaktive, präventive Weise behandeln, bevor andere Überlegungen in Bezug auf andere Arbeitsabläufe, Prozesse oder Fähigkeiten angestellt werden.

Datenschutzentscheidungen, die mit Process Mining zu berücksichtigen sind

Um sicherzustellen, dass ein neuer Prozess nicht mit den Richtlinien für personenbezogene Daten kollidiert und den Anforderungen entspricht, sind einige Punkte zu beachten:

-

Zugriff auf Rohdaten :Betrachten Sie als ersten Schritt sorgfältig den gesamten Datenextraktionsprozess, unabhängig davon, ob es sich um das IT-System oder das Data Warehouse des Unternehmens handelt. Das Process-Mining-Implementierungsteam muss Zugriff auf diese Unternehmensdaten haben, damit es sich darauf konzentrieren kann, das zu extrahieren, was für die Analyse am wichtigsten ist. Daher ist es wichtig, dass das Unternehmen die Daten auswählt, auf die es Zugriff für weitere Analysen gewährt, ein Schritt, der auch dazu beiträgt, die gesamte Implementierung zu beschleunigen und zu vereinfachen.

-

Wählen Sie die richtige Strategie: Daten filtern, pseudonymisieren oder anonymisieren. Danach muss das Process-Mining-Team an der Übersetzung der Rohdaten arbeiten. Sie können diese Informationen in umfassende Begriffe umwandeln und ein für Process Mining geeignetes Format entwickeln. Letztendlich werden die Daten dann in Dashboards umgewandelt, anhand derer das Team entscheidet, auf welche Funktionen es sich konzentrieren möchte.

An dieser Stelle gibt es drei Möglichkeiten, persönliche Informationen zu verwalten:Filtern, Anonymisieren , oder pseudonymisieren .

-

Filtern :Manchmal muss das Unternehmen Informationen nachverfolgen, die für eine bestimmte Prozessanalyse nicht benötigt werden. In diesem Fall würde das Team einfach empfehlen, es zu entfernen. Wenn die Daten sensibel sind und das Ergebnis der Geschäftsanalyse nicht beeinflussen, können Benutzer sie löschen, zumal der Fokus auf validen und relevanten Daten liegen sollte.

-

Pseudonymisierung :Dies ist die häufigste Art des Umgangs mit sensiblen Daten. Einfach ausgedrückt, es ist eine Möglichkeit, die Informationen zu verschlüsseln, sodass Benutzer sie nicht mit echten Daten in Verbindung bringen können – spezifische Namen, Adressen oder andere PII-Daten.

In diesem Fall kann sich das Team dafür entscheiden, alle PII-Daten nach Möglichkeit durch pseudonyme Informationen zu ersetzen. Zum Beispiel, wenn das Unternehmen nicht möchte, dass Analysten die Namen von Mitarbeitern sehen, die prozessbezogene Aufgaben ausführen. In diesem Fall kann das Team diese Namen durch Zahlen ersetzen. Nur ausgewählte Benutzer könnten auf die Tabelle der „Übersetzungen“ zugreifen, um die tatsächlichen Namen zu identifizieren.

-

Anonymisierung :Dies ist nahezu identisch mit dem Pseudonymisierungsverfahren, bei dem sich das Team dafür entschieden hat, PII-Daten durch eindeutige Pseudonyme zu ersetzen. Aber dieses Mal gibt es keine Übersetzungstabelle. Somit sind die Originaldaten sicher, da eine erneute Anonymisierung nicht möglich ist. Aber diesmal gibt es keine Übersetzungstabelle. Auf diese Weise können unbefugte Benutzer vertrauliche Informationen von Einzelpersonen nicht anhand der verfügbaren Daten identifizieren.

Eine Überlegung:Anonymisierte Daten können die Prozessanalyse erschweren, insbesondere wenn das Unternehmen die Daten so stark absichert, dass die endgültigen Erkenntnisse nicht mehr nützlich sind.

Zugriff auf endgültige Daten

Wenn die Daten fertig sind und als „endgültig“ betrachtet werden, ist es wichtig zu überlegen, wie auf die Daten im neuen Kontext zugegriffen wird. Das Process-Mining-Team sollte Geschäftsbenutzer definieren, die Zugriff auf Dashboards, Prozessdiagramme, Berichte und andere Informationen haben.

Die richtigen Process-Mining-Tools, wie UiPath Process Mining, liefern wertvolle Self-Service-Tools, die IT-Teams Zugriff gewähren, während sie Geschäftsanwendern weiterhin die Verantwortung und Kontrolle übertragen. Beide Gruppen können unabhängig voneinander an einem gemeinsamen Ziel arbeiten:neue Einblicke in bestehende Prozesse zu gewinnen.

Möchten Sie mehr über Process Mining erfahren? Sehen Sie sich unser Video zu UiPath Process Mining an oder laden Sie noch heute unser Whitepaper Accelerating RPA with End-to-End Process Understanding and Monitoring herunter.

Automatisierungssteuerung System

- Datenschutz beim Cloud-Computing; Alles wissen

- 10 Vorteile der Verwendung von Cloud-Speicher

- Verwendung wasserfreier Technologien im Färbeprozess

- Process Insights:Was nach der Prozessanalyse zu tun ist

- Verbesserung der Energieeffizienz mit HMIs

- Drei Möglichkeiten, wie KI Fertigungsabläufe verbessert

- Celonis Webinar:Verbesserung der Prozessausführung

- Daten für den kontinuierlichen Verbesserungsprozess

- Felddaten zur Prozessoptimierung sammeln

- Verbesserung des Bergbaubetriebs durch intelligente Technologie