Unterstützung der digitalen Transformation mit Legacy-Komponenten

Die digitale Transformation (DX) verspricht durch Big Data gesteigerte Wettbewerbsfähigkeit, optimierte Prozesse und Profitabilität sowie verbesserte Mitarbeiter- und Kundenbeziehungen. Das Sammeln von Daten ist in der datenorientierten Umgebung des 21. Jahrhunderts unerlässlich und erfordert flexible, miteinander verbundene Komponenten. Um all dies zu implementieren und zu optimieren, brauchen Unternehmen Menschen mit speziellen Fähigkeiten. Darüber hinaus muss jedes Unternehmen mit seinen einzigartigen DX-Plänen und der bestehenden IT-Umgebung arbeiten.

Alte Komponenten können den DX-Aufwand einschränken

DX-Bemühungen werden in der Regel in drei Phasen unterteilt:Digitalisierung (Übergang von analogen zu digitalen Daten), Digitalisierung (Verarbeitung und Analyse digitaler Daten) und digitale Transformation (auf der Digitalisierung aufbauen, um das Geschäft zu optimieren).

Die erste Phase, die Digitalisierung, kann durch die Abhängigkeit von Legacy-Komponenten beeinflusst werden, insbesondere in Umgebungen von industriellen Steuerungssystemen (ICS). Die Notwendigkeit, Informationen zu digitalisieren, um die DX-Bemühungen voranzutreiben, kann zu zahlreichen Herausforderungen zwischen IT- und Betriebstechnologie-(OT)-Assets führen. Zum Beispiel:

- Unternehmen finden möglicherweise keine Personen mit dem Fachwissen, um Legacy-Systemkomponenten zu warten oder zu ändern.

- Die Integration in Cloud-Dienste und andere Systeme kann bei älteren Komponenten schwierig sein, die die neuesten Kommunikationstechnologien wie Transport Layer Security (TLS) Version 1.3 oder Simple Message Block (SMB) Version 3 nicht unterstützen.

- Der Einsatz intelligenter Geräte, auch als Internet of Things (IOT) oder Industrial Internet of Things (IIOT) bezeichnet, kann durch die Segmentierung älterer Netzwerke (z ICS-Komponenten aus der Unternehmensumgebung und dem Internet zur Reduzierung der Risiken durch Viren und böswillige Akteure.

Die Realität von DX mit Legacy-Systemen

Warum aktualisiert nicht jeder alle seine Geräte, um die Vorteile von DX zu nutzen? Viele Gründe. Es ist schwer, praktische Anleitungen für die Planung und das Treffen von DX-Entscheidungen zu finden. Außerdem können finanzielle Ressourcen und das Personal fehlen, um aktualisierte Komponenten zu unterstützen. In ICS-Umgebungen ist es schwierig, die Sicherheit von aktualisierten Geräten zu validieren

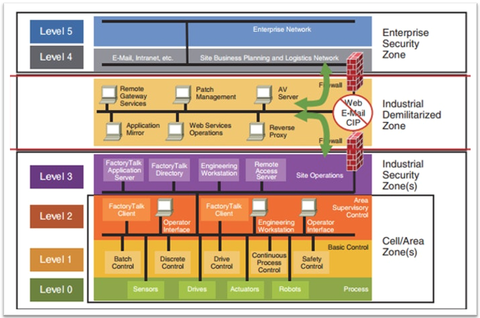

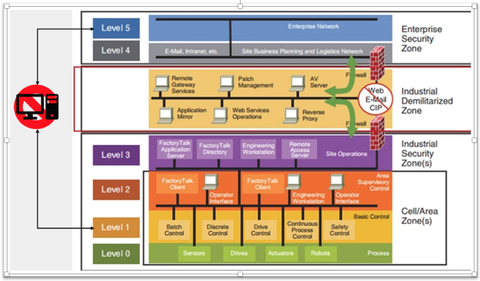

Der Versuch, die DX-Prioritäten eines Unternehmens mit Legacy-Komponenten zu erfüllen, kann zu hybriden Implementierungen führen, die sich auf Sicherheit, Verfügbarkeit und Cybersicherheit auswirken. Beispielsweise kann die Erstellung eines Bridged- oder Multi-Homed-Systems, das Legacy-Komponenten mit den Datenerfassungsinfrastrukturen oder Cloud-Diensten verbindet, Konnektivitäts- und Datenfreigabeprobleme lösen (siehe Abbildung 2). Dies kann jedoch die durch die Netzwerkisolations- und Kommunikationskontrollen zum Schutz der Legacy-Komponenten eingerichteten Schutzmaßnahmen zunichte machen.

Die Verbindung von Legacy-Komponenten zur Unterstützung der DX-Datenerfassung ohne Beeinträchtigung der Betriebsfähigkeit oder Sicherheit erfordert eine sorgfältige Planung. In einigen Fällen kann ein hybrider Ansatz funktionieren, bei dem Geräte Daten an lokale Systeme senden, die sich in den Ebenen 2 und 3 des Purdue-Modells befinden, beispielsweise an einen Datenhistoriker oder ein Edge-System.

Dies kann den Zugriff auf genehmigte Datenströme ermöglichen, ohne eine direkte Verbindung zu sensiblen OT-Komponenten oder -Netzwerken herzustellen. Insgesamt ist es nicht einfach, die sicherste Methode zu finden, um DX-Ziele zu erreichen und gleichzeitig Menschen, Prozesse und Technologie zu schützen, und erfordert eine gemeinsame Anstrengung zwischen den IT- und OT-Mitarbeitern.

Überlegungen zur Cybersicherheit für DX

Änderungen an der Umgebung müssen sowohl Cybersicherheits- als auch DX-Ziele berücksichtigen, um organisatorische Risiken zu minimieren. NIST SP 800-37 Rev. 2, Risk Management Framework for Information Systems and Organizations:A System Lifecycle Approach for Security and Privacy bietet Anleitungen zur Etablierung eines Risikomanagementansatzes für Organisationen. Ein wichtiger Aspekt ist ein Cybersicherheitsprogramm. Ein Missverständnis, das ich oft höre, ist, dass Cybersicherheit ein IT-Problem oder ein Technologieproblem ist. Wir möchten zwar, dass dies wahr ist, aber die Realität sieht so aus, dass die Cybersicherheit das gesamte Unternehmen umfasst. Das NIST Framework for Improving Critical Infrastructure Cybersecurity und das NISTIR 8183 Rev. 1, Cybersecurity Framework Version 1.1 Manufacturing Profile, sind Leitfäden, die Unternehmen dabei unterstützen können, die Herausforderungen anzugehen oder ein Cybersicherheitsprogramm methodisch und konsistent zu definieren und umzusetzen. Mit einem Cybersicherheits- und Risikomanagementprogramm können Unternehmen Änderungen an der Umgebung bewerten, um sicherzustellen, dass sie ihre DX-Ziele erreichen und gleichzeitig die Cybersicherheitsrisiken minimieren. Obwohl es immer Risiken geben wird, ist es für Unternehmen entscheidend, das Gleichgewicht zu finden, das Risiken minimiert und gleichzeitig die organisatorischen, behördlichen und Cybersicherheitsanforderungen erfüllt.

Wie bereits erwähnt, können Legacy-Komponenten die Implementierung von DX und Cybersicherheit komplexer machen. Eine sorgfältige Planung und Prüfung, wann immer möglich, wird dringend empfohlen. Aufbauend auf NISTIR 8183 veröffentlichte NIST auch den Cybersecurity Framework Manufacturing Profile Low Impact Level Example Implementations Guide, um einen quantitativeren Ansatz zur Bestimmung der Leistungsauswirkungen auf ICS-Umgebungen bei der Implementierung allgemeiner Cybersicherheitskontrollen basierend auf den Leitlinien und Empfehlungen in NIST SP 800 bereitzustellen. 82 Rev. 2, Leitfaden zur Sicherheit von industriellen Steuerungssystemen (ICS).

Das MEP National Network™ kann Ihnen bei der Planung und Implementierung von DX helfen

Um die DX-Ziele zu erreichen, sind mehr Verbindungen erforderlich, die eine schnelle und genaue Datenerfassung unterstützen, und der Ansatz jedes Unternehmens hängt von den Arten der Legacy-Komponenten in der Umgebung ab. Während ein Upgrade von Legacy-Komponenten ideal wäre, müssen viele Unternehmen DX mit ihrer bestehenden Technologie unterstützen. Bei der Planung sollten Unternehmen sorgfältig abwägen, wie sie sich in ihre bestehenden Prozesse und Geräte integrieren und gleichzeitig ihre Mitarbeiter, Daten und Geräte schützen können.

Die Implementierung von DX kann eine entmutigende Aufgabe sein, ist jedoch mit sorgfältiger Planung, Zusammenarbeit zwischen den IT- und OT-Mitarbeitern des Unternehmens und der Nutzung wertvoller Ressourcen wie NIST-Publikationen und des MEP National Network zu bewältigen.

Das MEP National Network kann Unternehmen durch strategische Planung dabei helfen, das richtige Gleichgewicht zu finden und Orientierungshilfen für DX-Investitionen bieten. Weitere Informationen zu den im ganzen Land und in Puerto Rico angebotenen Dienstleistungen erhalten Sie vom MEP-Center Ihres Bundesstaates.

Industrietechnik

- Optimierung der digitalen Transformation in der CPG-Herstellung

- Erkunden der digitalen Transformation mit Fiix und IDC

- Digitale Netzwerkplattformen:Transformation ist eine Reise

- Supply Chain Transformation mit menschlicher Note

- Planen Sie den Erfolg bei der digitalen Transformation

- Was ist digitale Transformation in der Fertigung?

- 7 Treiber der digitalen Transformation

- Herausforderungen der digitalen Transformation in der Fertigung

- Herausforderungen für Öl- und Gas-OEMs bei der digitalen Transformation und wie IIoT hilft

- Digitale Fertigungstransformation:Ein Vorsatz für das neue Jahr