Beste Sicherheitspraktiken für Fog Computing

Cisco setzt sich seit mehreren Jahren für Fog Computing als wesentliches Element einer skalierbaren, zuverlässigen und kostengünstigen IoT-Architektur ein. Durch die Entwicklung von Industrial IoT-Lösungen auf Basis von Cisco IOx können Daten, die von „Dingen“ stammen, lokal gefiltert, analysiert und auf IIoT-Routern und -Switches am Rand von OT-Infrastrukturen manipuliert werden. Die Verarbeitung von Daten am Edge erfordert die Entwicklung von Best Practices für Sicherheit und Datenschutz in einer Fog-Computing-Umgebung. Dabei geht es nicht nur um den Schutz der über die Cisco IOx-Geräte transportierten Daten, sondern auch um die Sicherung von Fog-Computing-Daten und -Anwendungen, die potenziell auf Hunderten bis Tausenden IIoT-Geräten ausgeführt werden.

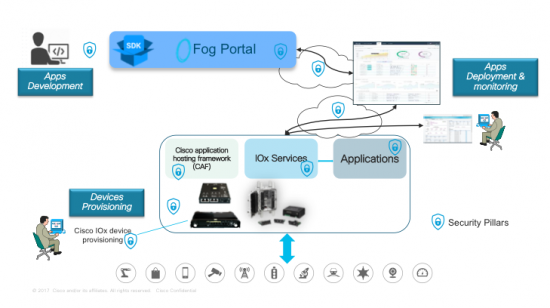

Sicherheit war nie eine einzelne Funktion, ein Mechanismus oder ein Protokoll. Es ist ein mehrschichtiges Schema, das wie beim Bau eines Hauses starke Fundamente erfordert. Die Kombination der besten Sicherheitspraktiken für Cisco IOS-Netzwerkdienste und IOx-Computing in jeder Phase der Fog-Computing-Einführung (wie in Abbildung 1 gezeigt) schafft die Grundlage.

Die Schaffung dieser Grundlage auf der Grundlage der folgenden 4 Sicherheitssäulen kann IT- und Betriebsleitern helfen, die Datenintegrität sicherzustellen.

Säulen der Cisco IOx-Sicherheit

Zugriffskontrolle

Zugriffskontrolle

Die Bereitstellung und Verwaltung von Anwendungen in einer Fog-Computing-Umgebung kann eine rollenbasierte Benutzerauthentifizierung vorschreiben, die es dem Netzwerkmanager und dem Anwendungsmanager ermöglicht, ihre Aufgaben getrennt auszuführen.

- Authentifizierung des Anwendungsmanagers, der IOx-Anwendungsverwaltungsaufgaben über Fog Director oder IOx Local Manager ausführt (dh Installation/Upgrade von Anwendungen, Start/Stopp, Validierung und Überwachung) kann über einen Enterprise Radius-Server validiert werden, wodurch der Anmeldezugriff eingeschränkt wird, um Unbefugte zu verhindern Benutzer.

- Der privilegierte IOS-Netzwerkmanager kann Netzwerkleistungsvorgänge wie die Gerätebereitstellung (dh die Schnittstellenkonfiguration und Fehlerbehebung des IOx-Netzwerks, das Starten/Stoppen des Gastbetriebssystems und den Login-Zugriff) mit dem richtigen Remote- oder Vor-Ort-Zugriff ausführen, nur basierend auf seiner „ Rolle“ statt Login oder Standort.

Integrität

Integrität

Während die Hardware- und Softwareintegrität von Cisco Industrial IOT-Geräten in [Härtung] erörtert wurde, erfordert eine Fog-Computing-Umgebung zusätzliche Funktionen, um die Robustheit der Sicherheit der IOx-Plattform zu gewährleisten, wie zum Beispiel:

- Digital signierte Guest-OS-Software im Bundle mit Cisco IOS- oder Compute-Modul-Images und die Nutzung der Trust Anchor Module (TAM)-Funktionen des Cisco ACT2-Chipsatzes tragen dazu bei, die Integrität des Betriebssystems sicherzustellen.

- Isolierung von Anwendungen, die entweder als Docker bereitgestellt werden, Nutzung der Docker-Toolkette beim Erstellen einer IOx-Containeranwendung, einer Platform as a Service (PaaS), eines Linux-Containers oder einer virtuellen Maschine (nur CGR 1000 Compute-Modul), schützt Ressourcen und Anwendungen. li>

- Anwendungssignaturvalidierung, überprüft die Identität der Quelle beim Bereitstellen von Anwendungen. Es kann einen Trust-Anker basierend auf einem privaten RSA-Schlüssel (PEM-Format) nutzen, um das Paket und das x509-Clientzertifikat (PEM-Format) zu signieren, das im Paket einer signierten Anwendung enthalten ist. Die obligatorische Installation signierter Anwendungen wird über alle IOx-Tools (IOxclient, IOx Local Manager und Fog Director) verwaltet, um unkontrollierten Code zu vermeiden.

- Sicherer delegierter Zugriff über die OAuth-API, authentifiziert den Zugriff auf die API im Namen eines Benutzers, ohne dass eine Anwendung auf den Benutzernamen oder das Kennwort zugreift.

- Ein Pluggable Authentication Module (PAM)-Mechanismus ermöglicht es Entwicklern, von mehreren Low-Level-Authentifizierungsschemata über eine High-Level-Anwendungsprogrammierschnittstelle (API) zu profitieren.

Datenvertraulichkeit und Datenschutz

Datenvertraulichkeit und Datenschutz

Fog-Knoten können Anwendungen ausführen, die erfordern, dass Daten lokal entweder auf einem eingebetteten Flash- oder mSATA-SSD-Laufwerk auf dem neuen IR829M gespeichert werden. Die jüngste IOx-Version hat Funktionen für sichere Speicherdienste (SSS) hinzugefügt, die Zertifikate, Schlüssel und Benutzerdaten sicher in einem Gerät speichern. Benutzer und Anwendungen können über REST-basierte APIs auf die im Host ausgeführten SSS-Dienste zugreifen, über die eine Anwendung die Datenverschlüsselung durchführen kann. Darüber hinaus kann die Anwendungsentwicklung von bekannten Linux-Diensten (Cgroups, SMACK, SELinux, Namespace-Funktionen…) für zusätzlichen Schutz profitieren.

Nicht nur Datenschutz ist ein Muss, auch IOx-Steuerbefehle – also Starten/Stoppen, Installieren/Deinstallieren von Anwendungen – erfordern Vertraulichkeit, die durch SSL/TLS erreicht wird. Dies gewährleistet den Schutz des Datenverkehrs zwischen Fog-Geräten und Verwaltungsdiensten, einschließlich der Netzwerkdateiübertragung aller Dateien, die an die IOx-Geräte gepusht werden. Darüber hinaus wird empfohlen, den Datenverkehr mithilfe von Best Practices zu schützen und/oder zu isolieren, die Cisco IOS-Netzwerkdienstkonfigurationen nutzen (z. B. IPsec VPN, VRF, VLAN…)

Erkennung und Abwehr von Bedrohungen

Die Analyse des verteilten Netzwerkverkehrs durch IOx-Anwendungen ist eine weitere Facette des Fog-Computing. Partner wie [Sentryo] nutzen beispielsweise Funktionen wie Port-Spiegelung bei der IE 4000-Serie oder IP-Traffic-Export bei der IR800-Serie, um Verkehrsanalyse-Software-Agenten anzubieten, die empfangene und übertragene Verkehrsflüsse über Cisco IOx-Geräte analysieren.

Betriebsleiter müssen potenzielle Anomalien im Verhalten von Anwendungen erkennen und Messungen für die weitere Analyse und Kapazitätsplanung aufzeichnen. Cisco IOx Local Manager- und Fog Director-Tools oder APIs ermöglichen die Profilerstellung von IOx-Anwendungen, um verbrauchte Computerressourcen zu verfolgen. Es wird durch die Automatisierung der Bereitstellung und Verwaltung von Cisco IOx-Geräten ergänzt, wie sie von den neuesten Entwicklungen zu DNA-C, IoT FND oder Kinetics GMM geboten wird, wodurch eine Skalierung unter Beibehaltung der Sicherheitsrichtlinien für alle IOx-Geräte ermöglicht wird.

Teilen Sie uns andere Sicherheitsherausforderungen mit, mit denen Ihr Unternehmen konfrontiert ist, und besuchen Sie uns ab dem 10. Juni in der Cisco Live Orlando World of Solutions und in der IOx Devnet Zone th – 14. te , 2018, um alle Sicherheitsbedenken zu besprechen!

Internet der Dinge-Technologie

- Best Practices für synthetisches Monitoring

- Azure-Sicherheit:Best Practices, die Sie kennen müssen

- Nebel vs. Cloud für IoT

- Best Practices für das Debuggen von Zephyr-basierten IoT-Anwendungen

- Best Practices im Maschinenbau für die Zusammenarbeit mit einer IIoT-Plattform

- Best Practices für Instandhaltungsleiter

- 12 beste Anwendungen für Quantencomputer | Ausgabe 2021

- Beste Anwendungen für Druckluftsysteme

- Best Practices für das Fertigungsmarketing für 2019

- Beste Metalle für Hochdruckanwendungen