Industrietechnik

Forscher entwickelten magnetische Nanostrukturen mit einem Tarnumhang. Eine hohe Geschwindigkeit von winzigen magnetischen Bitstrukturen kann durch sorgfältige Anpassung der Stärke des unsichtbaren Mantels erreicht werden. Für Hochleistungs-Solid-State-Datenspeicher und Logikanwendungen konzentr

Das neue Deep-Learning-Modell analysiert das Brustgewebe in Mammogrammen und schätzt die Dichtebewertungen genau. Diese Bewertungen sind ein unabhängiger Risikofaktor für Brustkrebs. Das Modell benötigt weniger als eine Sekunde, um ein Mammogramm zu verarbeiten, und es könnte problemlos in Kranken

Zum ersten Mal entwickeln Forscher eine Technik zur Aufnahme von 3D-Bildern von mikroskopischen Rissen in Nickelbasislegierungen, die durch Wasserstoff- oder Wassereinwirkung verursacht werden. Es wird Ingenieuren helfen, Mikrostrukturen mit verlängerter Materiallebensdauer zu entwickeln und Kosten

Forscher wollen Löcher in die Wolken sprengen, um Informationen mit hoher Geschwindigkeit zu übertragen. Dafür werden sie ultrakurze hochintensive Laserfilamente verwenden. Die Technologie hinterlässt keine negativen Auswirkungen auf die Atmosphäre. Die heutigen Langstreckeninformationen werde

Neues Modell untersucht, wie infektiöse Samen durch die unebene Struktur des Gehirns diffundieren. Forscher verwendeten MRT-Scans eines erwachsenen Gehirns, um hochauflösende Simulationen in 2D und 3D zu erstellen. Diese Simulationen reproduzieren das Schadensmuster, das bei zahlreichen neurodegene

Die Zahl der Sicherheitsbedrohungen nimmt von Tag zu Tag zu, was kabelgebundene/kabellose Hochgeschwindigkeitsnetzwerke unsicher und unzuverlässig macht. Laut einer Studie der University of Maryland greifen Hacker im Durchschnitt alle 39 Sekunden mit dem Internet verbundene Geräte an, was jedes Jah

In der heutigen Unternehmenswelt ist Sicherheit zum häufigsten Thema geworden. Jeden Tag hören wir davon, wie Angreifer Computersysteme gehackt und alle wichtigen Informationen gestohlen haben. Im Jahr 2019 wurden in den USA 1.473 Datenschutzverletzungen gemeldet, wobei mehr als 164 Millionen sensi

Cloud Computing ist die Bereitstellung verschiedener Dienste über das Internet. Diese Dienste umfassen Server, Netzwerke, Datenbanken, Speicher, Software, Analysen und Informationen. Mit anderen Worten, Cloud Computing verwandelt IT-Infrastrukturen in ein Dienstprogramm. Sie können über das Interne

Technologie ist mehr als nur Gadgets und Gizmos. Es hat eine sehr breite und tiefe Definition. Der Begriff „Technologie“ kommt vom griechischen Wort „teckne “ (bezieht sich auf Kunst oder Handwerk) und „logia“ (bezieht sich auf das Studium). Die Kombination dieser beiden Wörter, teknologia , bedeut

Im Bereich der Informationstechnologie umfasst das Systemdesign den Prozess der Bestimmung der Architektur, Schnittstellen, Module und Daten, damit ein System bestimmte Anforderungen erfüllt. Dies ist ein entscheidender Prozess, um die Effizienz der Produkt-/Dienstleistungsentwicklung zu verbessern

Ein Rechenzentrum ist eine physische Einrichtung, die private Unternehmen und Regierungen verwenden, um Anwendungen und Daten zu speichern und gemeinsam zu nutzen. Die meisten Unternehmen sind auf die Zuverlässigkeit und Sicherheit des Rechenzentrums angewiesen, um ihren IT-Betrieb optimal zu betrei

NEMS (kurz für NanoElectroMechanical System) sind Geräte, die elektrische und mechanische Funktionen im Nanobereich integrieren, d. h. bei oder unter 100 Nanometern. Sie sind die fortgeschrittene Miniaturisierungsstufe nach MEMS (MicroElectroMechanical System), die normalerweise mit Komponenten zwi

Data Science ist ein multidisziplinäres Gebiet, das wissenschaftliche Techniken und Rechenalgorithmen verwendet, um wertvolle Erkenntnisse und Erkenntnisse aus strukturierten und unstrukturierten Daten zu sammeln. Es umfasst Mathematik, Statistik, statistische Modellierung, Informatik, Datenbanktec

Ein Computervirus ist ein Malware-Programm, das absichtlich geschrieben wurde, um sich ohne die Erlaubnis seines Besitzers Zugriff auf einen Computer zu verschaffen. Diese Art von Programmen wird hauptsächlich geschrieben, um Computerdaten zu stehlen oder zu zerstören. Die meisten Systeme fangen Vi

Software as a Service (SaaS)-Unternehmen wachsen heutzutage dank der Fortschritte bei Cloud-Computing-Technologien mit phänomenaler Geschwindigkeit. Sie hosten Anwendungen auf die effizienteste Weise und stellen sie den Kunden über das Internet zur Verfügung. B2B SaaS bezieht sich auf Unternehmen,

Malware (auch bekannt als bösartiges Programm) ist jedes Programm, das mit der Absicht geschrieben wurde, Geräten und Daten Schaden zuzufügen. Es wird mit einem Ziel vor Augen erstellt. Während das Ziel nur auf die Vorstellungskraft des Schöpfers beschränkt ist, werden die meisten bösartigen Program

Quantum Finance ist ein Zweig der Ökonophysik, ein heterodoxes interdisziplinäres Forschungsgebiet, das die Anwendung von Theorien und Techniken zur Lösung komplexer Probleme der Wirtschaftswissenschaften beinhaltet. Die Implementierung von Quantentechnologie in finanzielle Probleme – insbesondere

In diesem Artikel betrachten wir verschiedene Lademodi für Elektrofahrzeuge, die von der International Electrotechnical Commission (IEC) festgelegt wurden. Internationale Standards werden entwickelt, um die Anforderungen des EV-Marktes zu erfüllen. Die weltweite Verbreitung von Elektrofahrzeugen hä

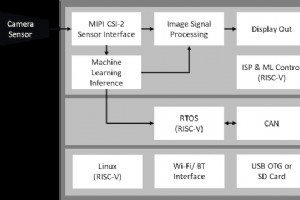

Dieser Artikel beschreibt vertrauenswürdige Ausführungsumgebungen, die bereits in einer Vielzahl von verbundenen Geräten verwendet werden, indem er zeigt, wie die Verwendung von TEE und einem FPGA-SoC in Fahrzeugen funktionieren kann. Kabinen-KI. In Teil I dieses Artikels, Trusted Execution Environ

Dieser Artikel befasst sich mit Halbleitertechnologien, die Ladegeräte für Elektrofahrzeuge antreiben, darunter Hochspannungs-Halbleiterschalter, Leistungswandler und mehrstufige komplexe Leistungsstufen. Mit der steigenden Zahl von Elektrofahrzeugen (EVs) besteht ein wachsender Bedarf an energieef

Industrietechnik